#Laufwerk

Text

4. Dezember 2023

Der weiß doch nicht mal, wie meine Laufwerke heißen

Im Traum bekomme ich eine Mail, eine unangenehme Mischung aus Aggression und "ich möchte dich kennenlernen". Der Absender teilt mir mit, dass er meinen Laptop gehackt hat und ich mich bei ihm melden muss, wenn ich wissen will, wie ich wieder an meine Daten komme.

Es ist zwar wirklich gerade irgendwas seltsam an meinem Laptop, aber gehackt, das glaube ich nicht. Denn es ist der Laptop, den ich real vor siebenundzwanzig Jahren hatte, ein drei Kilo schwerer AcerNote, auf dem Windows 3.1 läuft, mit Disketten. Der Verbrecher weiß doch nicht mal, wie meine Laufwerke heißen, denke ich. Im Traum heißt das eine Laufwerk B:, und das ist für diesen Hackvorgang wichtig, oder ich glaube das jedenfalls. Auch sonst ist auf diesem Gerät bestimmt alles anders, als Hacker von 2023 es erwarten, außerdem habe ich Backups von allem. Ich mache mir wenig Sorgen.

Eigentlich war ich gerade damit beschäftigt, mit diesem Laptop ein ganz neues Speichermedium auszuprobieren. Es ist etwa 5 x 5 cm groß, nur so dick wie eine stabile Plastikfolie und zum Teil, vor allem am Rand, transparent. Der nicht transparente Rest sieht aus wie eine Mischung aus Photovoltaikpanel und QR-Code, und wenn ich das Speichermedium mit Daten beschreibe, kann ich sehen, wie sich diese Zellen füllen. Der alte Laptop hat im Traum einen passenden Slot dafür an der Vorderkante des Gehäuses, dort, wo bei meinem allerersten, noch viel älteren Computer die zwei Diskettenlaufwerke waren.

Mein Kollege Harald N. hat dem Angreifer inzwischen schon höflich-abweisend geantwortet: Er glaubt auch nicht, dass mein Laptop gehackt worden ist, denn er kann ihn in seinem Netzwerk noch sehen und <noch irgendwelche anderen Argumente>. Ich freue mich, denn ich lese aus der Mail, dass Harald selbstverständlich davon ausgeht, dass ich aktuelle Backups habe und dass er genau wie ich an die Unhackbarkeit meiner Verhältnisse glaubt. Auch wenn das vor allem an meiner uralten Technik liegt.

(Kathrin Passig)

#Traum#Laptop#AcerNote#Acer#Verbrechen#Backup#Laufwerk#Laufwerksbuchstabe#Speichermedium#Kathrin Passig

8 notes

·

View notes

Photo

Etwas Gewalt und schon ist die große Wirkung da... #sata Stecker ausgebrochen #laufwerk reagiert mit merkwürdigen #fehlermeldungen #stromanschluss #defekt #ooopsie #ichwarsnicht #kaputt #pcpannenhilfe (hier: Cottbus) https://www.instagram.com/p/CnofKNvMi0I/?igshid=NGJjMDIxMWI=

0 notes

Text

Festplatten sicher löschen: Methoden zur Bereinigung von HDD- und SSD-Laufwerken

n diesem Artikel zeige ich dir, wie du eine Festplatte sicher löschen und restlos bereinigen kannst. Dadurch werden bei einem Verkauf deines Computers sämtliche Daten, die sich zuvor noch auf der HDD oder SSD befanden, garantiert ohne Spuren zu hinterlassen entfernt. Ohne eine solche Bereinigung ist die Wiederherstellung...[Weiterlesen]

0 notes

Text

Was ist eine macOS ISO-Datei und wie erstellt man sie?

macOS ist ein Betriebssystem, das von Apple entwickelt wurde und nur auf Apple-Geräten läuft. Es kann jedoch erforderlich sein, macOS auf virtuellen Maschinen oder verschiedenen Plattformen auszuführen. In solchen Fällen kann eine macOS ISO-Datei verwendet werden. Eine macOS ISO-Datei ist ein Disk-Image, das das macOS-Betriebssystem enthält und in virtuellen Maschinen verwendet werden kann.

Teil…

View On WordPress

#Betriebssystem für Computer#Computererfahrung#Erstellen einer ISO-Datei#macOS installation#macOS ISO-Datei#macOS virtual machine#macOS-Testumgebung#Softwareentwicklung#Verwendung eines USB-Laufwerks

0 notes

Text

I am going to fucking scream.

> brenne CDs mit einem Mac von 2007

> unbekannter Fehler

> werfe CD aus und lege sie wieder ein

> CD wird vom scheiß Mac nicht mehr erkannt

> externes Laufwerk hat keinen manuellen Auswerfknopf weil es Apple ist

> Tastatur hat keinen Auswerfknopf weil es Apple ist

> muss jetzt GANZ TIEF DURCHATMEN dass ich nicht den ganzen Computer kurz und klein haue

4 notes

·

View notes

Text

gäbe es Alles in bester Ordnung schon digital hätte ich ihn heute angeschmissen. ich brauche diesen film auf meinem laufwerk, KANN das denn so schwer sein 😤😤😤

8 notes

·

View notes

Text

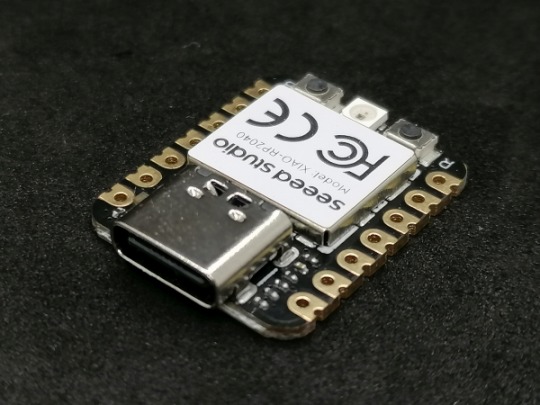

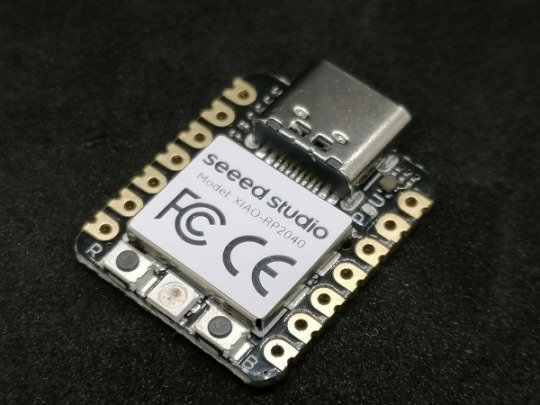

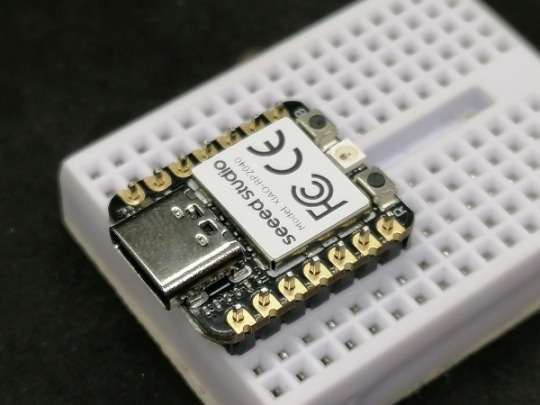

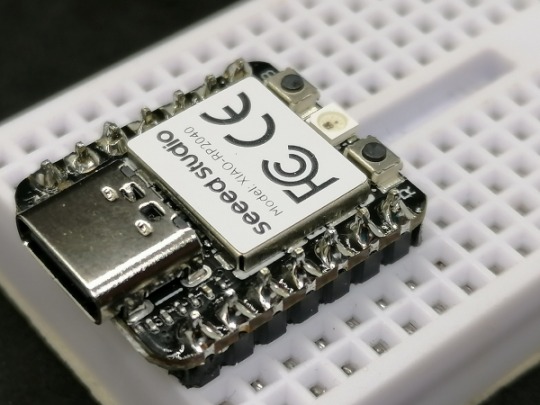

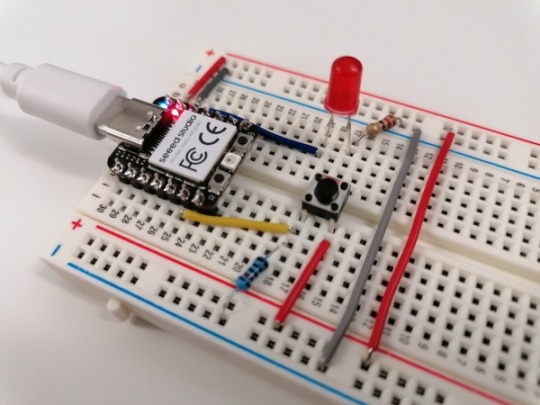

Seeed Studio XIAO RP2040 - programmieren & Beispiele

In diesem Beitrag möchte ich dir den Mikrocontroller XIAO RP2040 vorstellen. Dieser kleine Mikrocontroller kommt mit dem Mikrochip RP2040 daher, welcher von der Raspberry Foundation veröffentlicht wurde.

Seeed Studio XIAO RP2040 - programmieren & Beispiele

Den Raspberry Pi Pico & Raspberry Pi Pico W habe ich dir bereits in separaten Beiträgen vorgestellt.

- Raspberry PI Pico #1 – Vorstellung

- Raspberry Pi Pico W mit Wi-Fi Support

Im letzten Beitrag Seeed Studio XIAO RP2040 – ein Zwerg mit großer Leistung habe ich dir bereits einiges zu der Technik und dem Pinout gezeigt, hier möchte ich dir nun ein paar kleine Beispiele zeigen.

Vorbereiten des Mikrocontrollers

Bevor wir den Mikrocontroller auf einem Steckbrett verwenden können, müssen wir noch die Stiftleisten anlöten.

Dem Mikrocontroller liegen leider keine bei, jedoch bekommst du diese recht günstig auf ebay.de schon ab 1,35 € zzgl. Versandkosten und sogar in diversen Farben.

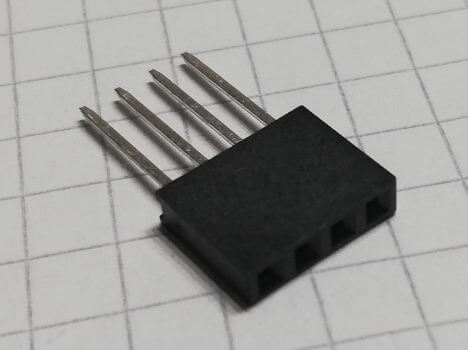

Alternativ kannst du auch Buchsenleisten mit langen Stiften verwenden, hier hast du dann den Vorteil, dass du von oben Breadboardkabel einstecken kannst und trotzdem diesen auf einem Steckbrett stecken kannst.

Stiftleisten zum Löten in den Farben rot, gelb, blau und schwarz

Buchsenleiste mit langen Stiften

Anschluss an den Computer

Für den Anschluss an den Computer, benötigst du ein USB-Typ-C Datenkabel, dieses ist wiederum bedauerlicherweise auch nicht enthalten, aber dieser Anschluss ist ja bei Handys, Tablets sehr verbreitet und somit sollte man ggf. eines bereits zu Hause haben.

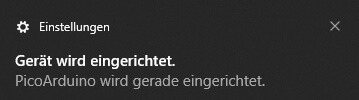

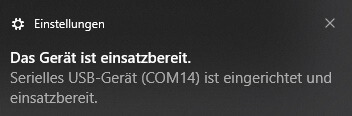

Wenn du den Mikrocontroller mit dem Computer verbunden hast, dann wird dieser zunächst eingerichtet, unter Microsoft Windows 10 erhältst du nachfolgende Push-Benachrichtigungen vom System.

Der Mikrocontroller wird als PicoArduino erkannt, aber dazu etwas mehr, wenn wir im nächsten Kapitel zur Programmierung kommen.

Auf dem Mikrocontroller ist bereits ein kleines Programm installiert, welches die verbaute RGB LED in diversen Farben aufleuchten lässt.

Programmieren des Seeed Studio XIAO RP2040

Den Mikrocontroller kannst du in diversen IDEs programmieren, im Nachfolgenden möchte ich dir gerne zeigen, wie du diesen in der Thonny IDE programmierst.

Thonny IDE

Die Thonny IDE kannst du kostenfrei für macOS,Linux und auch Microsoft Windows herunterladen. Wie du diese IDE auf einem Linux System installierst, habe ich dir im Beitrag Thonny IDE auf Linux einrichten für den Raspberry Pi Pico W anhand des Raspberry Pi Pico W gezeigt.

Damit du diesen Mikrocontroller in der Thonny IDE mit Micropython programmieren kannst, muss zunächst die passende Firmware installiert werden, damit dieses wiederum geschehen kann, musst du die Taste "Boot" gedrückt halten und den Stecker des Mikrocontrollers in die Buchse stecken. Im Anschluss sollte sich nun ein neues Laufwerk einbinden.

installieren der Firmware für Micropython über Thonny IDE

Wenn der Installationsvorgang abgeschlossen ist, dann wird der Mikrocontroller als "Raspberry Pi Pico" erkannt. Das ist auch nicht sehr verwunderlich, denn immerhin ist auf diesem der Chip RP2040 verbaut.

MicroPython v1.19.1 on 2022-06-18; Raspberry Pi Pico with RP2040

Type "help()" for more information.

>>>

Programmieren des NeoPixel

Der verbaute NeoPixel liegt zwischen den beiden Tasten "RESET" und "Boot" und kann über den Pin 11 erreicht werden. Damit wir diese jedoch programmieren können, benötigen wir eine kleine Bibliothek, welche wir unter https://files.seeedstudio.com/wiki/XIAO-RP2040/img/micropython/ws2812.py herunterladen können.

Wenn diese Datei heruntergeladen wurde, dann öffnen wir diese in der Thonny IDE und speichern diese auf dem Mikrocontroller.

#importieren der benötigten Bibliotheken

#für den NeoPixel

from ws2812 import WS2812

#zum einlegen einer kleinen Pause

import time

#definieren der Farben im RGB Format

#Rot

RED = (255, 0, 0)

#Gelb

YELLOW = (255, 150, 0)

#Grün

GREEN = (0, 255, 0)

#Weiß

WHITE = (255, 255, 255)

#Tupel mit den Farben und den dazugehörigen Namen

COLORS = ((RED,"rot"), (YELLOW,"gelb"), (GREEN,"grün"), (WHITE,"weiß"))

#WS2812(pinNum, ledCount)

led = WS2812(12,1)

#Endlosschleife

while True:

#Loop über das Tupel

for color in COLORS:

#erster Wert ist die RGB Farbe

led.pixels_fill(color)

led.pixels_show()

#zweiter Wert ist der Name

print(color)

#eine kleine Pause einlegen

time.sleep(1)

https://youtu.be/AZ5lEsKyu1U

LED per Taster EIN/AUS schalten

Im nächsten Schritt zeige ich dir, wie du eine kleine LED per Taster EIN/AUS schalten kannst.

Hier nun der Code inkl. dem entprellen des Tasters.

#importieren der benötigten Module

#zum steuern der GPIOs

from machine import Pin

#zum einlegen von Pausen oder

#dem auslesen von Zeit

import time

#die LED ist am Pin 3 (D10) angeschlossen

led = Pin(3, Pin.OUT)

#der Taster ist am Pin 7 (D5) angeschlossen

button = Pin(7, Pin.IN)

#Feld zum speichern des Zeitstempels der

#letzten Ausführung

last_action = 0

#Zeit welche zwischen zwei Ausführungen liegen soll

#dient quasi dem entprellen des Tasters

delay = 500

#Endlosschleife

while True:

#lesen der vergangenen Millisekunden

#seitdem der Mikrocontroller gestartet wurde

currentMillis = time.ticks_ms()

#Wenn der Taster betätig wurde, dann...

if button.value():

#Wenn der Zeitpunkt der letzten Ausführung kleiner

#als der aktuelle Zeitpunkt - dem Delay liegt, dann...

if(last_action < (currentMillis - delay)):

#überschreiben des Wertes für die letzte Ausführung

#mit dem aktuellen Wert

last_action = currentMillis

#Umkehren des Signales am Pin der LED

led.toggle()

https://youtu.be/0xauJsi6IeQ

Read the full article

2 notes

·

View notes

Text

Was passiert wenn zwei psychisch kranke Menschen sich lieben?

Sie verstehen sich...

Sie geben sich Halt..

Sie geben sich das Gefühl gesehen zu werden...

Sie sorgen füreinander....

Alles das, was Sie von den Menschen in ihrem Umfeld nicht erfahren.

Und dann...

Dann ficken sie gegenseitig ihr System.

Sie werden abhängig.

Sie haben die Kontrolle über sich und Schotten sich von anderen ab.

Sie leben füreinander.

Nicht hat mehr eine Bedeutung...

Bis...

Es explodiert.

Einer aus dem Muster fällt... Und den Knacks des anderen triggert.

Bis...

Sie sich herausfordern..

Oder einer ausbrechen will.

Und was bleibt?

Der Systemfehler.

Das was tief in einem von dem anderen beeinflusst wurde.

Das sich festgesetzt hat im Kopf.

Selbst wenn sie sich trennen bliebt das was der andere Kaputt gemacht hat zurück.

Das eh schon instabile System hat noch einen tief sitzenden Fehler dazu bekommen.

Er verändert das Laufwerk. Und alle Funktionen.

Und das solange bis dieser Fehler durch jemanden anderen kompensiert wird.

Reperieren kann man es nicht mehr.

Es wird bleiben.

Der Systemfehler.

4 notes

·

View notes

Text

KMU: Backup und Recovery inklusive Malware-Erkennung

Mehr Resilienz gegen Ransomware bei KMU: Die aktuelle Version der All-in-One-Datenschutzlösung Veritas Backup Exec bietet neue Malware-Erkennung, rollenbasierte Zugriffskontrolle sowie schnelleres Backup und Recovery.

Sicheres Multi-Cloud-Datenmanagement: Veritas hat Weiterentwicklungen für Veritas Backup Exec angekündigt. Auf die einheitliche Backup- und Recovery-Lösung vertrauen weltweit mehr als 45.000 kleine und mittelständische Unternehmen (KMU). Die neuesten Updates umfassen Funktionen zur Malware-Erkennung, rollenbasierte Zugriffskontrolle und weitere Optimierungen für die schnelle Sicherung und Wiederherstellung geschäftskritischer Daten.

Ransomware: Mehr Schutz und Datensicherheit

Mit der Zunahme von Ransomware-Angriffen wächst die Sorge um die Datensicherheit in allen Unternehmen. Eine Studie von Veritas ergab, dass 78 Prozent der deutschen Unternehmen in den letzten zwei Jahren Opfer einer solchen Attacke wurden. Die Mehrheit der Befragten gab auch an, dass die Risiken für die Datensicherheit zunehmen. Dennoch verzichten gerade viele kleine Unternehmen auf eine Cyber-Versicherung oder eine Absicherung gegen Cyber-Risiken, weil sie glauben, dass sie aufgrund ihrer geringen Größe eher unter dem Radar von Cyberkriminellen fliegen. Dabei sind sie genauso anfällig für Ransomware-Angriffe.

Martin Böker, Director Channel DACH bei Veritas, erklärt: „Die aktuelle Version von Backup Exec bietet viele neue Funktionen mit echten Vorteilen für bestehende und zukünftige Kunden. Wir konnten bereits ein starkes Umsatzwachstum verzeichnen, sehen jetzt aber noch größeres Potenzial für uns und unsere Channel-Partner. Die neuen Funktionen von Backup Exec sind darauf angelegt, den wachsenden Herausforderungen in den Bereichen Datensicherheit, Benutzerzugriffskontrolle und Optimierung der Backup-Performance gerecht zu werden.“

All-in-One-Lösung soll die Bedienung erleichtern

Der integrierte Ansatz von Veritas Backup Exec macht den Einsatz mehrerer Einzelprodukte überflüssig und bietet kleinen und mittleren Unternehmen eine leistungsstarke und kostengünstige Lösung, mit der sie den dynamischen Veränderungen in der Daten- und Sicherheitslandschaft begegnen können. Veritas erweitert kontinuierlich die Funktionen und Abwehrmaßnahmen der Lösung und folgt dabei einem schnellen Entwicklungszyklus. Zu den innovativen Funktionen der aktuellen Version von Veritas Backup Exec gehören:

Malware-Erkennung

Bietet KMU eine zusätzliche Verteidigungslinie gegen die Verbreitung von Viren in ihrer Datenumgebung. Mit der von Microsoft Defender unterstützten Malware-Erkennung in Veritas Backup Exec können VMware- und Hyper-V-Backups jederzeit beispielsweise vor der Wiederherstellung von Daten überprüft werden.

Rollenbasierte Sicherheit

Beschränkt den Datenzugriff auf die spezifische Rolle eines Benutzers. Wenn ein Konto von Hackern kompromittiert wird, können diese nur die wenigen Daten beschädigen, die mit dem Konto dieses bestimmten Benutzers verbunden sind.

Schnelleres Backup und Recovery

Verbessert den Schutz durch kontinuierliche inkrementelle Backups für VMware und Hyper-V. Die Sicherung virtueller Maschinen ist jetzt effizienter, da mehrere virtuelle Laufwerke gleichzeitig gesichert werden, was eine sofortige Wiederherstellung virtueller Maschinen ermöglicht.

Über Veritas

Veritas Technologies ist ein führender Anbieter für die sichere Multi-Cloud-Datenverwaltung. Mehr als 80.000 Kunden – darunter 91 Prozent der Fortune-100-Unternehmen – verlassen sich beim Schutz, der Wiederherstellung und der Compliance ihrer Daten auf Veritas.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Ende Februar, Anfang März 2024

Die Zeit des CD-Laufwerks ist doch noch nicht ganz vorbei

Ich rede mit einer Freundin über eine gekaufte Musik-CD, die ich zu besitzen glaube. Ich habe nie viele CDs besessen und davon die meisten (glaube ich) in den Nullerjahren verschenkt. Diese eine aber habe ich behalten. Das denke ich jedenfalls, bis ich meine ganze Wohnung und den Keller durchsucht habe.

Dabei finde ich im Keller eine ganze Kiste mit ein paar Disketten, zwei iomega-Zip-Medien und etwa achtzig CDs. Ein paar Audio-CDs sind darunter, ein paar offizielle gekaufte CD-ROMs von Grabbeltischen um die Jahrtausendwende (Monkey Island, "Bilderlexikon der Erotik", Sam & Max: On the Road, "Encyclopaedia Britannica 2001"), die meisten sind aber von mir oder anderen selbstgebrannt. Und sogar beschriftet, deshalb lässt sich erahnen, dass sie interessante Daten erhalten: Backups aus den Jahren 2002 und 2003, Fotos und Videos, die andere Menschen aufgenommen und mir auf diesem Weg überreicht haben, Audioaufnahmen. Ich habe nur seit 2013 kein CD-Laufwerk mehr.

Außerdem habe ich oft von der mangelhaften Haltbarkeit selbstgebrannter CDs gelesen. Man musste sie mit der richtigen Sorte Stifte beschriften und dann ganz vorsichtig lagern, damit sie vielleicht zehn Jahre halten. Meine CDs haben zwischen 2004 und 2011 irgendwo in meiner Bürogemeinschaft herumgelegen und danach in meinem feuchten Keller. Ideale Aufbewahrungsbedingungen wären kühl, dunkel und trocken. Zwei der drei Bedingungen waren erfüllt.

Ich sehe bei Ebay nach den Preisen für gebrauchte externe CD-Laufwerke: Für 18 Euro kann ich ausprobieren, ob manche CDs vielleicht noch lesbar sind. Ich kaufe ein Laufwerk und hole es am nächsten Tag in Berlin ab.

Das letzte externe Laufwerk in meinem Besitz war so groß wie mehrere aufeinandergestapelte Laptops. Aleks Scholz hatte es irgendwann in den Nullerjahren gekauft, weil er der Meinung war, in seinem Laptop sei kein CD-Brenner eingebaut oder so. Weil aber doch einer eingebaut war, lag es dann ein paar Jahre ungenutzt bei mir herum. Danach verliert sich seine Spur.

Das neue Laufwerk ist erfreulich klein, wiegt vielleicht 100 Gramm und hat sogar einen USB-C-Anschluss:

Vor dem Kauf habe ich einige Zeit gegoogelt, mit welchen Laufwerken man alte halbverrottete CDs am erfolgreichsten lesen kann. Da die Meinungen darüber aber auseinandergingen und alle Diskussionen auch schon wieder mehrere Jahre alt waren, bin ich zu keinem Ergebnis gelangt und habe schließlich irgendeines gekauft.

Zum Aufschreibezeitpunkt bin ich noch nicht ganz fertig mit dem ... ich wollte zuerst "Einscannen" schreiben, wahrscheinlich, weil es sich wie ein Digitalisierungsvorgang anfühlt – mit dem Kopieren der CDs auf die SSD in meinem Laptop. Aber bisher konnte das 18-Euro-Gerät bis auf eine einzige CD alle lesen und kopieren. Es scheint sehr geduldig bei Lesefehlern zu sein. Auf einer CD sind Fotos von je ungefähr 8 MB Größe, bei denen das arme Gerät Geräusche wie beim Gemüseraspeln macht, pro Foto mehrere Minuten lang. Aber am Ende klappt es doch, und es ist vielleicht mein letzter Kontakt mit einer Welt, in der der Umgang mit Daten Geräusche macht.

Beim Scannen, äh, Kopieren erfreue ich mich daran, dass Speicherplatz heute nicht mehr so ein knappes Gut ist wie damals und ich alles sorglos auf meine Laptop-SSD kopieren kann. Aber wie jedes Mal, wenn ich diesen Gedanken denke, erscheint noch am selben Tag eine Warnung meines Betriebssystems: Von den 500 eingebauten GB meines Laptops ist noch 1 frei, ich soll dagegen bitte zeitnah etwas unternehmen. Das ist kein unüberwindliches Problem, ich habe viele USB-Sticks und viel Cloud-Speicherplatz an verschiedenen Orten, aber es bedeutet, dass ich mir eine Strategie überlegen muss, wohin diese neuen alten Daten gespeichert werden sollen. Und ich müsste sie irgendwie nach Wichtigkeit sortieren und nicht nur nach Art der Daten, wie ich es gern tun würde. Weil das mühsam ist, schreibe ich stattdessen erst mal diesen Beitrag.

Ich lasse mich von der Techniktagebuchredaktion beraten, ob ich die CDs nach dem Kopieren der Daten wegwerfen soll. "Nein, nicht wegwerfen", sagt Oliver Laumann. Dann schlägt er im Spaß vor, ich könnte ja die aufbewahrenswerten Sachen auf neue CDs brennen, damit sie weitere 22 Jahre halten. Und das könnte ich wirklich, denn das neue Laufwerk ist auch ein Brenner. Ich beschließe aber dann doch nur, alles am Ende des Kopiervorgangs wieder zurück in den Keller zu räumen.

Alle erfolgreich gescannt, ich meine: kopiert bis auf eine. Die Musik-CDs sind hier schon aussortiert, sie dürfen in der Wohnung bleiben. Ich habe ja jetzt wieder ein Abspielgerät. Sehr unwahrscheinlich, dass ich es je dafür verwenden werde, aber theoretisch wäre es möglich.

(Kathrin Passig)

4 notes

·

View notes

Text

how does my fritz box know which vpn to use

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how does my fritz box know which vpn to use

VPN-Einstellungen Fritzbox

Eine VPN-Verbindung ermöglicht es Benutzern, sicher auf das Internet zuzugreifen, indem sie ihre IP-Adresse verbergen und ihre Verbindung verschlüsseln. Die Fritzbox bietet eine integrierte VPN-Funktion, die es Benutzern ermöglicht, eine sichere Verbindung von ihrem Heimnetzwerk aus herzustellen.

Um VPN-Einstellungen auf einer Fritzbox einzurichten, müssen Benutzer zunächst die Benutzeroberfläche der Fritzbox aufrufen. Nach dem Einloggen können sie unter "Internet" und dann "Freigaben" die VPN-Konfigurationsoptionen finden. Dort können sie einen neuen VPN-Benutzer hinzufügen und die gewünschte Art der VPN-Verbindung auswählen, z.B. IPsec oder OpenVPN.

Anschließend müssen Benutzer die erforderlichen Einstellungen für den VPN-Zugriff auf der Fritzbox und auf ihren Geräten konfigurieren. Dazu gehören die Eingabe des Benutzernamens und Kennworts, die Auswahl des Verschlüsselungsprotokolls und die Konfiguration der IP-Adressen.

Sobald die VPN-Einstellungen auf der Fritzbox eingerichtet sind, können Benutzer von externen Standorten aus sicher auf ihr Heimnetzwerk zugreifen. Sie können auf ihre Dateien zugreifen, ihre Geräte fernsteuern und sicher im Internet surfen, ohne sich um potenzielle Sicherheitsrisiken sorgen zu müssen.

Insgesamt bieten VPN-Einstellungen auf der Fritzbox eine einfache und zuverlässige Möglichkeit, eine sichere Verbindung von unterwegs herzustellen und die Internetnutzung zu schützen. Es ist jedoch wichtig, die entsprechenden Sicherheitsvorkehrungen zu treffen und die VPN-Einstellungen ordnungsgemäß zu konfigurieren, um maximale Sicherheit und Datenschutz zu gewährleisten.

VPN-Auswahl Fritzbox

Eine VPN-Verbindung kann eine sichere und geschützte Möglichkeit bieten, um auf Ihr Heimnetzwerk zuzugreifen, insbesondere wenn Sie von außerhalb des Hauses arbeiten oder auf sensible Daten zugreifen möchten. Die Fritzbox ist eine beliebte Wahl für die Einrichtung einer VPN-Verbindung, da sie viele Funktionen bietet und einfach zu konfigurieren ist.

Um eine VPN-Verbindung mit Ihrer Fritzbox einzurichten, müssen Sie zunächst das VPN-Protokoll auswählen. Die Fritzbox unterstützt Protokolle wie IPSec und OpenVPN. Diese Protokolle bieten unterschiedliche Sicherheitsstufen und Kompatibilität mit verschiedenen Geräten.

Nachdem Sie das VPN-Protokoll ausgewählt haben, müssen Sie die erforderlichen Einstellungen in Ihrer Fritzbox vornehmen. Dazu gehören die Einrichtung von Benutzerkonten, die Vergabe von Zugriffsrechten und die Konfiguration der VPN-Verbindung. Es ist wichtig, alle Einstellungen sorgfältig zu überprüfen, um sicherzustellen, dass Ihre Verbindung sicher und zuverlässig ist.

Sobald die VPN-Verbindung eingerichtet ist, können Sie von überall aus eine sichere Verbindung zu Ihrem Heimnetzwerk herstellen. Dies ermöglicht es Ihnen, auf gemeinsame Laufwerke zuzugreifen, sensible Daten zu übertragen und sicher im Internet zu surfen, ohne auf die Sicherheit zu verzichten.

Insgesamt bietet die Fritzbox eine zuverlässige und benutzerfreundliche Möglichkeit, eine VPN-Verbindung einzurichten und zu nutzen. Mit der richtigen Auswahl und Konfiguration des VPN-Protokolls können Sie sicherstellen, dass Ihre Verbindung sicher und geschützt ist.

Fritzbox VPN-Konfiguration

Die Fritzbox ist ein beliebter Router, der zahlreiche Funktionen bietet, darunter auch die Möglichkeit, ein Virtual Private Network (VPN) einzurichten. Eine VPN-Konfiguration auf der Fritzbox ermöglicht es den Benutzern, eine sichere Verbindung zum Internet herzustellen und ihre Online-Aktivitäten zu schützen.

Um eine VPN-Verbindung auf der Fritzbox einzurichten, müssen zunächst die entsprechenden Einstellungen im Router vorgenommen werden. Dazu loggt man sich in das Fritzbox-Benutzerinterface ein und wählt den Menüpunkt "Internet" aus. Anschließend kann man unter "Freigaben" die VPN-Einstellungen vornehmen und eine neue VPN-Verbindung hinzufügen.

Es gibt verschiedene Arten von VPN-Verbindungen, die auf der Fritzbox eingerichtet werden können, darunter PPTP, IPSec und OpenVPN. Je nach den individuellen Anforderungen und Vorlieben des Benutzers kann die geeignete VPN-Konfiguration ausgewählt werden.

Nachdem die VPN-Einstellungen auf der Fritzbox vorgenommen wurden, müssen noch die entsprechenden Konfigurationen auf den Endgeräten, die sich mit der Fritzbox verbinden sollen, eingerichtet werden. Dies kann durch die Installation einer VPN-Client-Software oder durch manuelle Konfiguration der VPN-Verbindung erfolgen.

Eine sorgfältige Einrichtung der Fritzbox VPN-Konfiguration gewährleistet eine sichere und geschützte Internetverbindung für die Benutzer. Es ist wichtig, alle Sicherheitsmaßnahmen zu beachten und regelmäßige Updates durchzuführen, um die Sicherheit und Privatsphäre im Netz zu gewährleisten.

VPN-Priorisierung Fritzbox

Eine VPN-Priorisierung in einer Fritzbox kann dazu beitragen, die Leistung und Sicherheit Ihres virtuellen privaten Netzwerks (VPN) zu verbessern. Durch die Priorisierung des VPN-Verkehrs können Sie sicherstellen, dass Ihre VPN-Verbindung Vorrang vor anderen Datenverbindungen hat, was zu einer stabilen und zuverlässigen Verbindung führt.

Um die VPN-Priorisierung in Ihrer Fritzbox einzurichten, können Sie die Quality of Service (QoS) Einstellungen verwenden. Diese Funktion ermöglicht es Ihnen, bestimmten Datenverkehr zu priorisieren und somit sicherzustellen, dass Ihre VPN-Verbindung eine hohe Qualität beibehält, auch wenn andere Daten über Ihr Netzwerk übertragen werden.

Durch die Einrichtung der VPN-Priorisierung können Sie sicherstellen, dass Ihre sensiblen Daten sicher und ohne Unterbrechungen übertragen werden. Dies ist besonders nützlich, wenn Sie von zu Hause aus arbeiten oder sensible Geschäftsdaten über Ihr VPN austauschen.

Es ist wichtig zu beachten, dass die Einrichtung der VPN-Priorisierung in einer Fritzbox je nach Modell und Firmware-Version variieren kann. Es wird empfohlen, die Bedienungsanleitung Ihrer Fritzbox zu konsultieren oder sich an den technischen Support zu wenden, um Anleitungen und Unterstützung bei der Einrichtung der VPN-Priorisierung zu erhalten.

Insgesamt kann die VPN-Priorisierung in einer Fritzbox dazu beitragen, die Leistung und Sicherheit Ihrer VPN-Verbindung zu optimieren und eine reibungslose Datenübertragung zu gewährleisten.

Fritzbox automatische VPN-Auswahl

Die Fritzbox automatische VPN-Auswahl ist eine nützliche Funktion, die es den Benutzern ermöglicht, automatisch die beste verfügbare VPN-Verbindung auszuwählen. Mit dieser Funktion können Sie sicherstellen, dass Ihre Internetverbindung immer geschützt und privat ist.

Die automatische VPN-Auswahl in Fritzboxen basiert auf verschiedenen Kriterien wie Geschwindigkeit, Sicherheit und Entfernung. Die Fritzbox wählt automatisch die VPN-Verbindung aus, die am besten zu den aktuellen Bedingungen passt. Dies bedeutet, dass Sie sich keine Gedanken darüber machen müssen, welche Verbindung die sicherste oder schnellste ist - die Fritzbox erledigt das für Sie.

Durch die Verwendung einer VPN-Verbindung können Sie sicher im Internet surfen, verhindern, dass Ihre Daten von Dritten abgefangen werden, und auf eingeschränkte Inhalte zugreifen. Die automatische VPN-Auswahl in Fritzboxen macht es einfach, diese Vorteile zu nutzen, ohne sich um die technischen Details kümmern zu müssen.

Es ist wichtig zu beachten, dass die automatische VPN-Auswahl möglicherweise nicht in allen Fritzbox-Modellen verfügbar ist. Bevor Sie diese Funktion nutzen möchten, überprüfen Sie daher die Kompatibilität mit Ihrem Modell.

Insgesamt ist die Fritzbox automatische VPN-Auswahl eine praktische Funktion, die die Sicherheit Ihrer Internetverbindung verbessert und Ihnen ein sorgenfreies Surferlebnis bietet.

0 notes

Text

was is einfacher nas oder vpn-server pi

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

was is einfacher nas oder vpn-server pi

Unterschied zwischen NAS und VPN

Ein NAS (Network Attached Storage) und ein VPN (Virtual Private Network) sind zwei verschiedene Technologien, die in der heutigen vernetzten Welt eine wichtige Rolle spielen. Obwohl beide dazu dienen, die Datenübertragung und den Zugriff auf Informationen zu erleichtern, haben sie unterschiedliche Zwecke und Funktionsweisen.

Ein NAS ist im Grunde genommen ein zentraler Speicherort für Daten, der über das Netzwerk zugänglich ist. Es handelt sich um eine physische Hardware, die mehrere Festplatten oder Laufwerke umfassen kann und als zentrale Datenbank für Benutzer im Netzwerk dient. Mit einem NAS können Benutzer Dateien gemeinsam nutzen, Backups erstellen und bestimmte Dateien zentral speichern, um auf sie von verschiedenen Geräten aus zuzugreifen.

Auf der anderen Seite ist ein VPN ein virtuelles privates Netzwerk, das die Privatsphäre und Sicherheit der Datenübertragung gewährleistet, insbesondere wenn sie über öffentliche Netzwerke wie das Internet erfolgt. Ein VPN schafft eine sichere Verbindung zwischen dem Benutzer und dem Internet, indem es die Daten verschlüsselt und den Datenverkehr über entfernte Server umleitet. Dies ermöglicht es Benutzern, auf regional eingeschränkte Inhalte zuzugreifen, ihre Online-Privatsphäre zu schützen und ihre Verbindung zu sichern, insbesondere bei der Nutzung von öffentlichen WLAN-Netzwerken.

Insgesamt lässt sich sagen, dass ein NAS hauptsächlich zur zentralen Datenspeicherung und gemeinsamen Nutzung dient, während ein VPN den Fokus auf die Sicherheit und Privatsphäre der Internetverbindung legt. Beide Technologien haben ihre eigenen Vorteile und Zwecke, die je nach den Anforderungen und Prioritäten der Benutzer variieren.

Einrichtung von NAS Server

Sie möchten einen NAS-Server einrichten, um Ihre Daten sicher und zentral zu speichern? Ein NAS-Server, auch Network Attached Storage genannt, kann eine effiziente Lösung sein, um Ihre Dateien zu organisieren und von verschiedenen Geräten aus darauf zuzugreifen.

Um mit der Einrichtung Ihres NAS-Servers zu beginnen, benötigen Sie zuerst die Hardware. Dazu gehören der NAS-Server selbst, Festplatten zur Datenspeicherung, ein Netzwerkkabel und natürlich einen Router für die Netzwerkverbindung.

Die Installation des NAS-Servers kann je nach Modell und Hersteller variieren, aber im Allgemeinen müssen Sie zuerst die Festplatten einbauen und diese dann formatieren. Anschließend verbinden Sie den NAS-Server mit Ihrem Router und verbinden ihn mit dem Strom.

Nachdem die Hardware eingerichtet ist, müssen Sie die Softwarekonfiguration durchführen. Dazu greifen Sie über einen Browser auf das NAS-Webinterface zu und folgen den Anweisungen zur Erstellung eines neuen Benutzerkontos und zur Konfiguration der Netzwerkeinstellungen.

Sobald Ihr NAS-Server eingerichtet ist, können Sie Dateien darauf speichern, von verschiedenen Geräten aus darauf zugreifen und sogar eine automatische Datensicherung einrichten.

Die Einrichtung eines NAS-Servers mag auf den ersten Blick kompliziert erscheinen, aber mit etwas Geduld und der Anleitung des Herstellers können Sie schnell von den Vorteilen eines zentralen Datenspeichers profitieren.

Vorteile von VPN Server

VPN-Server bieten zahlreiche Vorteile für diejenigen, die Wert auf Sicherheit und Datenschutz im Internet legen. Einer der Hauptvorteile ist die Verschlüsselung des Datenverkehrs, wodurch Dritte nicht in der Lage sind, persönliche Informationen abzufangen. Durch die Nutzung eines VPN-Servers können Benutzer auch auf regionale Beschränkungen zugreifen, indem sie ihre IP-Adresse maskieren und auf Websites oder Online-Inhalte aus verschiedenen Teilen der Welt zugreifen.

Ein weiterer Vorteil von VPN-Servern ist die Möglichkeit, öffentliche WLAN-Netzwerke sicher zu nutzen. Da diese Netzwerke oft ungesichert sind, können Hacker leicht auf die übertragenen Daten zugreifen. Durch die Verbindung mit einem VPN-Server werden alle Daten verschlüsselt, sodass sie sicher übertragen werden können.

Darüber hinaus ermöglichen VPN-Server Benutzern, ihre Online-Aktivitäten vor ihrem Internetdienstanbieter zu verbergen. Dies bedeutet, dass der Internetdienstanbieter nicht in der Lage ist, das Surfverhalten der Benutzer zu verfolgen und ihre Daten für gezielte Werbung oder andere Zwecke zu verwenden.

Zusammenfassend bieten VPN-Server Benutzern die Möglichkeit, sicherer und anonym im Internet zu surfen, auf geo-blockierte Inhalte zuzugreifen und ihre Daten vor neugierigen Blicken zu schützen. Durch die Verwendung eines VPN-Servers können Benutzer ihre Online-Privatsphäre wahren und sich vor potenziellen Bedrohungen schützen.

Sicherheit bei NAS und VPN

NAS (Network Attached Storage) und VPN (Virtual Private Network) sind zwei wichtige Technologien, die dazu beitragen können, die Sicherheit Ihrer Daten zu gewährleisten. NAS ermöglicht es Benutzern, Daten in einem zentralen Speicherort zu speichern und auf diese von verschiedenen Geräten zuzugreifen. Durch die Verwendung von NAS können sensible Informationen effizient gesichert und organisiert werden. Um jedoch den Schutz Ihrer Daten weiter zu verbessern, ist die Nutzung eines VPNs ratsam.

Ein VPN verschlüsselt den Datenverkehr zwischen Ihrem Gerät und dem Internet, was bedeutet, dass Ihre Aktivitäten vor neugierigen Blicken geschützt sind. Durch die Verbindung mit einem VPN können Sie sicher im Netz surfen, insbesondere wenn Sie auf NAS zugreifen, sei es von unterwegs oder von einem öffentlichen WLAN aus. Ein VPN bietet eine zusätzliche Sicherheitsebene, die verhindert, dass Ihre sensiblen Daten abgefangen oder manipuliert werden.

Es ist wichtig, sowohl NAS als auch VPN richtig zu konfigurieren und regelmäßig zu aktualisieren, um die Sicherheit Ihrer Daten zu gewährleisten. Stellen Sie sicher, dass starke Passwörter verwendet werden und dass die neuesten Sicherheitsupdates installiert sind. Darüber hinaus sollten Sie darauf achten, dass Sie vertrauenswürdige NAS- und VPN-Anbieter wählen, um mögliche Sicherheitsrisiken zu minimieren.

Zusammenfassend lässt sich sagen, dass NAS und VPN wertvolle Tools sind, um die Sicherheit Ihrer Daten zu verbessern. Indem Sie diese Technologien richtig nutzen und angemessen schützen, können Sie sicherstellen, dass Ihre sensiblen Informationen vor unbefugtem Zugriff geschützt sind.

Kosten für NAS vs

Die Kosten für Network Attached Storage (NAS) können je nach Anforderungen und Funktionen variieren. Ein NAS-Gerät dient dazu, Daten zentral zu speichern und gemeinsam zu nutzen. Es eignet sich besonders gut für Privatpersonen und kleine Unternehmen, die eine effiziente Lösung zur Datenspeicherung benötigen.

Die Anschaffungskosten für ein NAS-Gerät hängen von verschiedenen Faktoren ab. Dies beinhaltet die Anzahl der Festplattensteckplätze, die maximale Speicherkapazität, die Leistung des Prozessors, die Anschlussmöglichkeiten und die unterstützten RAID-Modi. Ein einfaches NAS-Gerät mit zwei Steckplätzen und einer begrenzten Speicherkapazität kann relativ kostengünstig sein, während ein High-End NAS mit mehreren Steckplätzen und umfangreichen Funktionen entsprechend teurer ist.

Zusätzlich zu den Anschaffungskosten müssen auch die laufenden Betriebskosten berücksichtigt werden. Dazu gehören Energieverbrauch, Wartungskosten, mögliche Erweiterungen und die Kosten für Festplatten. Es ist ratsam, sich vor dem Kauf über die Gesamtkosten im Klaren zu sein und gegebenenfalls einen Kostenvergleich verschiedener NAS-Geräte anzustellen.

Letztendlich hängen die Kosten für ein NAS-Gerät von den individuellen Bedürfnissen und dem Budget des Nutzers ab. Es ist wichtig, die erforderlichen Funktionen sorgfältig zu prüfen und eine fundierte Entscheidung zu treffen, um ein NAS zu wählen, das den Anforderungen gerecht wird und langfristig kosteneffizient ist.

0 notes

Text

mit vpn auf laufwerk zugreifen

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

mit vpn auf laufwerk zugreifen

VPN Laufwerk verbinden

Ein VPN (Virtual Private Network) ist ein nützliches Werkzeug, um Ihre Online-Privatsphäre und Sicherheit zu verbessern. Eine praktische Anwendung davon ist die Verbindung eines VPN-Laufwerks. Aber was genau ist ein VPN-Laufwerk und wie verbindet man es?

Ein VPN-Laufwerk ist im Grunde genommen ein ferngesteuertes Netzlaufwerk, das über ein VPN-Protokoll verbunden ist. Es ermöglicht Ihnen, auf entfernte Dateien zuzugreifen und diese zu übertragen, als ob sie lokal auf Ihrem Gerät gespeichert wären. Auf diese Weise können Sie sicher auf Dateien zugreifen, unabhhängig davon, wo Sie sich befinden.

Um ein VPN-Laufwerk zu verbinden, müssen Sie zunächst eine VPN-Verbindung aufbauen. Dafür benötigen Sie die erforderlichen Anmeldeinformationen Ihres VPN-Dienstes. Sobald die VPN-Verbindung hergestellt ist, können Sie das VPN-Laufwerk hinzufügen, indem Sie die Netzwerkfreigabeoptionen Ihres Betriebssystems verwenden.

Die Vorteile der Verwendung eines VPN-Laufwerks liegen auf der Hand. Sie können sicher auf entfernte Dateien zugreifen, sensible Daten übertragen und Ihre Privatsphäre wahren. Es ist besonders nützlich für Unternehmen, die eine sichere Möglichkeit benötigen, um Mitarbeiter remote arbeiten zu lassen.

Insgesamt kann die Verbindung eines VPN-Laufwerks Ihre Online-Erfahrung verbessern und Ihre Daten schützen. Probieren Sie es aus und sehen Sie selbst, wie praktisch es sein kann.

Sicherer Zugriff auf Laufwerk mit VPN

Ein sicherer Zugriff auf ein Laufwerk mittels VPN, oder Virtual Private Network, ist entscheidend, um sensible Daten vor unerwünschten Zugriffen zu schützen. VPN ermöglicht es Nutzern, eine verschlüsselte Verbindung zu einem entfernten Server herzustellen, was eine sichere Datenübertragung über das Internet gewährleistet.

Um auf ein Laufwerk sicher zuzugreifen, müssen Nutzer zunächst eine VPN-Verbindung einrichten. Dies kann durch die Installation einer VPN-Software auf dem eigenen Gerät erfolgen. Nach der Konfiguration können Nutzer eine Verbindung zu einem entfernten Server herstellen, um auf das Laufwerk zuzugreifen.

Durch die Nutzung von VPN wird die Verbindung zwischen dem Nutzer und dem entfernten Server verschlüsselt, was bedeutet, dass alle übertragenen Daten vor Dritten geschützt sind. Dies ist besonders wichtig, wenn es um den Zugriff auf sensible Daten auf einem Laufwerk geht, da diese vor Hackerangriffen und Datenlecks geschützt werden müssen.

Zusammenfassend ist ein sicherer Zugriff auf ein Laufwerk mit VPN eine zuverlässige Methode, um die Sicherheit sensibler Daten zu gewährleisten. Indem Nutzer eine verschlüsselte Verbindung über ein VPN herstellen, können sie sicher auf das Laufwerk zugreifen, ohne sich Sorgen um Datenschutz und Sicherheit machen zu müssen.

VPN für Laufwerk freigabe

Eine VPN-Verbindung für die Freigabe von Laufwerken bietet eine sichere Möglichkeit, auf Dateien zuzugreifen, die auf einem entfernten Computer oder Server gespeichert sind. Durch die Verwendung einer VPN-Software können Benutzer von überall auf der Welt eine verschlüsselte Verbindung zu ihrem Netzwerk herstellen und auf ihre freigegebenen Laufwerke zugreifen.

Eine VPN-Verbindung schützt Ihre Daten vor neugierigen Blicken und Hackern, indem sie eine sichere "Tunnel" -Verbindung zwischen Ihrem Gerät und dem Netzwerk herstellt, auf dem sich die freigegebenen Laufwerke befinden. Auf diese Weise können Sie auch auf sensible Informationen sicher zugreifen, selbst wenn Sie über öffentliche Netzwerke verbunden sind.

Die Einrichtung einer VPN-Verbindung für die Freigabe von Laufwerken erfordert in der Regel eine spezielle VPN-Software sowie Zugriffsrechte auf das Netzwerk, auf dem sich die freigegebenen Laufwerke befinden. Nach der Konfiguration können Benutzer über die VPN-Verbindung auf ihre Laufwerke zugreifen, Dateien übertragen und sogar auf entfernte Anwendungen oder Ressourcen zugreifen, als ob sie physisch mit dem Netzwerk verbunden wären.

Insgesamt bietet die Verwendung einer VPN-Verbindung für die Freigabe von Laufwerken eine bequeme und sichere Möglichkeit, auf Dateien zuzugreifen, unabhängig von Ihrem Standort. Es ist jedoch wichtig, sicherzustellen, dass die VPN-Verbindung ordnungsgemäß eingerichtet und konfiguriert ist, um maximale Sicherheit und Datenschutz zu gewährleisten.

Netzlaufwerk sicher über VPN

Ein Netzlaufwerk ist ein wichtiger Bestandteil vieler Unternehmen, um Dateien und Ressourcen für Mitarbeiter zugänglich zu machen. Um die Sicherheit dieser Netzlaufwerke zu gewährleisten, ist die Nutzung eines VPNs unerlässlich.

Ein Virtual Private Network, kurz VPN, schafft eine verschlüsselte Verbindung zwischen dem Benutzer und dem Netzwerk, über das das Netzlaufwerk erreichbar ist. Durch die Verschlüsselung der Daten wird sichergestellt, dass sensible Informationen vor unbefugtem Zugriff geschützt sind. So können Mitarbeiter auch von externen Standorten aus sicher auf das Netzlaufwerk zugreifen.

Darüber hinaus bietet ein VPN eine zusätzliche Sicherheitsebene, indem es die IP-Adresse des Benutzers verbirgt und somit die Anonymität im Netz erhöht. Dies ist besonders wichtig, wenn vertrauliche Daten über das Netzlaufwerk ausgetauscht werden.

Es ist ratsam, ein zuverlässiges VPN zu wählen, das eine starke Verschlüsselung und Datenschutzrichtlinien bietet. Mitarbeiter sollten über die Verwendung des VPNs und bewährte Sicherheitspraktiken informiert werden, um das Risiko von Datenschutzverletzungen zu minimieren.

Insgesamt ist die Nutzung eines VPNs für die sichere Verbindung zum Netzlaufwerk unerlässlich, um sensible Unternehmensdaten zu schützen und die Integrität des Netzwerks zu gewährleisten.

VPN Client für Laufwerk verwenden

VPN-Clients sind eine beliebte Wahl, um die Sicherheit und Privatsphäre der Internetverbindung zu gewährleisten. Wenn Sie einen VPN-Client verwenden, um Ihr Laufwerk zu schützen, können Sie sicher und anonym im Internet surfen. Ein VPN-Client verschlüsselt Ihre Daten und leitet sie über einen sicheren Tunnel, was es Hackern schwer macht, auf Ihre persönlichen Informationen zuzugreifen.

Die Verwendung eines VPN-Clients für Ihr Laufwerk bietet viele Vorteile. Zum einen können Sie geo-blockierte Inhalte entsperren und auf regionale Inhalte zugreifen, die normalerweise nicht verfügbar wären. Darüber hinaus schützt ein VPN-Client Ihre Daten vor neugierigen Blicken, insbesondere wenn Sie über öffentliche WLAN-Netzwerke surfen.

Es gibt verschiedene VPN-Clients auf dem Markt, die einfach zu verwenden und einzurichten sind. Sie können einen VPN-Client herunterladen, sich mit einem VPN-Server verbinden und sofort von der zusätzlichen Sicherheit profitieren. Stellen Sie jedoch sicher, dass Sie einen vertrauenswürdigen VPN-Client von einem seriösen Anbieter wählen, um sicherzustellen, dass Ihre Daten geschützt sind.

Insgesamt ist die Verwendung eines VPN-Clients für Ihr Laufwerk eine kluge Entscheidung, um Ihre Privatsphäre und Sicherheit online zu gewährleisten. Bleiben Sie geschützt und anonym, während Sie das Internet genießen, indem Sie einen zuverlässigen VPN-Client verwenden.

0 notes

Text

mit z laufwerk verbinden vpn htwg

mit z laufwerk verbinden vpn htwg

Z Laufwerk verbinden

Um dein Z Laufwerk mit deinem Computer zu verbinden, gibt es einige Schritte, die du befolgen musst. Z Laufwerke sind externe Laufwerke, die es dir ermöglichen, zusätzlichen Speicherplatz für deine Dateien zu nutzen oder Backups deiner wichtigen Daten zu erstellen. Die Verbindung eines Z Laufwerks mit deinem Computer ist recht einfach, solange du die folgenden Anweisungen befolgst.

Zunächst musst du sicherstellen, dass dein Z Laufwerk über ein USB-Kabel oder eine andere geeignete Verbindungsmethode verfügt. Schließe das eine Ende des Kabels an das Z Laufwerk und das andere Ende an einen freien USB-Anschluss an deinem Computer an. Stelle sicher, dass sowohl das Z Laufwerk als auch der Computer eingeschaltet sind.

Sobald du die physische Verbindung hergestellt hast, sollte dein Computer das Z Laufwerk automatisch erkennen und möglicherweise die erforderlichen Treiber installieren. In den meisten Fällen wird das Z Laufwerk als zusätzliches Laufwerk unter "Dieser PC" oder "Computer" auf deinem Desktop angezeigt.

Jetzt kannst du einfach Dateien zwischen deinem Computer und dem Z Laufwerk hin- und herbewegen, indem du sie per Drag & Drop verschiebst oder kopierst. Vergiss nicht, das Z Laufwerk sicher auszuwerfen, bevor du es vom Computer trennst, um Datenverlust zu vermeiden.

Die Verbindung deines Z Laufwerks mit deinem Computer ist eine praktische Möglichkeit, um zusätzlichen Speicherplatz zu schaffen und deine Dateien sicher zu sichern. Befolge diese einfachen Schritte, um dein Z Laufwerk problemlos zu nutzen.

VPN einrichten

Ein VPN (Virtual Private Network) einzurichten ist eine einfache Möglichkeit, Ihre Online-Privatsphäre und Sicherheit zu verbessern. Es ermöglicht Ihnen, eine verschlüsselte Verbindung zu einem entfernten Server herzustellen und Ihre Daten vor neugierigen Blicken zu schützen. Dies ist besonders nützlich, wenn Sie sich in öffentlichen WLAN-Netzwerken befinden oder auf sensible Informationen zugreifen.

Um ein VPN einzurichten, benötigen Sie zuerst einen VPN-Dienst, den Sie abonnieren können. Es gibt viele Anbieter auf dem Markt, die unterschiedliche Preise und Funktionen bieten. Nachdem Sie sich für einen Anbieter entschieden haben, müssen Sie die entsprechende Software auf Ihrem Gerät installieren.

Sobald die Software installiert ist, können Sie eine Verbindung zu einem VPN-Server herstellen. In den Einstellungen der Software können Sie den Serverstandort auswählen, zu dem Sie eine Verbindung herstellen möchten. Es wird empfohlen, einen Server in einem Land zu wählen, in dem strenge Datenschutzgesetze gelten.

Nachdem Sie eine Verbindung hergestellt haben, wird Ihr gesamter Internetverkehr über den VPN-Server geleitet, was bedeutet, dass Ihre IP-Adresse versteckt und Ihre Daten verschlüsselt werden. Auf diese Weise können Sie sicher im Internet surfen, ohne dass Ihre persönlichen Informationen gefährdet sind.

Es ist wichtig zu beachten, dass ein VPN Ihre Online-Sicherheit verbessert, aber es schützt Sie nicht vor allen Bedrohungen. Es ist ratsam, weitere Sicherheitsmaßnahmen zu ergreifen, wie die Verwendung starker Passwörter und die Aktualisierung Ihrer Gerätesoftware regelmäßig.

HTWG Netzwerkzugang

HTWG Netzwerkzugang: Alles, was Sie wissen müssen

Der Netzwerkzugang an der Hochschule Konstanz für Technik, Wirtschaft und Gestaltung (HTWG) spielt eine wichtige Rolle im Alltag der Studierenden und Mitarbeiter. Ein reibungsloser Zugang zum Netzwerk ist entscheidend für die Nutzung von Online-Ressourcen, elektronischen Dienstleistungen und Kommunikationsplattformen innerhalb der Hochschule.

Um den HTWG Netzwerkzugang zu nutzen, benötigen Studierende und Mitarbeiter in der Regel einen persönlichen Account, der ihnen Zugriff auf das Hochschulnetzwerk sowie E-Mail- und Cloud-Services ermöglicht. Die Anmeldung erfolgt in der Regel über spezielle Portale oder Webseiten, auf denen die Nutzer ihre Zugangsdaten eingeben können.

Es ist wichtig, dass die Nutzer ihre Zugangsdaten sicher aufbewahren und regelmäßig aktualisieren, um die Sicherheit des Netzwerks und der persönlichen Daten zu gewährleisten. Die HTWG legt großen Wert auf Datenschutz und Datensicherheit, daher werden Maßnahmen ergriffen, um unbefugten Zugriff und Datenlecks zu verhindern.

Durch den HTWG Netzwerkzugang haben Studierende und Mitarbeiter die Möglichkeit, an digitalen Lehrveranstaltungen teilzunehmen, Forschungsprojekte durchzuführen und auf eine Vielzahl von Online-Ressourcen zuzugreifen. Ein stabiler und sicherer Netzwerkzugang ist somit unerlässlich für den reibungslosen Ablauf des universitären Lebens an der HTWG.

Insgesamt spielt der Netzwerkzugang an der HTWG eine zentrale Rolle im digitalen Umfeld der Hochschule und bietet den Nutzern vielfältige Möglichkeiten zur Kommunikation, Zusammenarbeit und Informationsbeschaffung.

Dateien über VPN teilen

Wenn Sie in einem Unternehmensnetzwerk arbeiten oder sensible Daten austauschen möchten, kann das Teilen von Dateien über ein Virtual Private Network (VPN) eine sichere und effiziente Methode sein. Ein VPN erstellt eine verschlüsselte Verbindung zwischen Ihrem Gerät und dem VPN-Server, wodurch Ihre Daten vor neugierigen Blicken geschützt sind.

Um Dateien über VPN zu teilen, müssen Sie zunächst sicherstellen, dass Sie Zugriff auf ein VPN haben. Es gibt verschiedene VPN-Dienstanbieter auf dem Markt, aus denen Sie wählen können. Stellen Sie sicher, dass der ausgewählte Anbieter über gute Sicherheitsfunktionen verfügt und eine zuverlässige Verbindung bietet.

Sobald Sie mit dem VPN verbunden sind, können Sie Dateien wie gewohnt freigeben, indem Sie den Dateipfad angeben und andere Benutzer einladen, darauf zuzugreifen. Der Hauptvorteil des Dateiaustauschs über VPN besteht darin, dass Ihre Daten geschützt sind und die Verbindung sicher ist, insbesondere wenn Sie über öffentliche Netzwerke oder das Internet verbunden sind.

Es ist wichtig zu beachten, dass der Dateiaustausch über VPN je nach VPN-Anbieter und -Einstellungen variieren kann. Stellen Sie sicher, dass Sie die Richtlinien des Anbieters verstehen und die erforderlichen Sicherheitsvorkehrungen treffen, um Ihre Daten zu schützen.

Insgesamt kann das Teilen von Dateien über VPN eine praktische Lösung sein, um sicherzustellen, dass Ihre sensiblen Informationen geschützt sind und nur autorisierte Benutzer darauf zugreifen können.

HTWG Remote-Zugriff

Der HTWG Remote-Zugriff ermöglicht es Studierenden und Mitarbeitern der Hochschule für Technik, Wirtschaft und Gestaltung Konstanz, von extern auf die IT-Infrastruktur zuzugreifen. Dies ist besonders nützlich, wenn es darum geht, von zu Hause aus auf bestimmte Anwendungen, Dateien oder Ressourcen zuzugreifen, die normalerweise nur innerhalb des Hochschulnetzwerks verfügbar sind.

Durch den HTWG Remote-Zugriff können Studierende ihre Studienmaterialien komfortabel von überall abrufen und bearbeiten, Projekte gemeinsam mit Kommilitonen online durchführen und auf spezielle Softwaretools zugreifen, die für ihre Kurse oder Projekte benötigt werden. Auch Mitarbeiter können dank des Remote-Zugriffs effizienter arbeiten, indem sie jederzeit und von jedem Ort aus auf ihre beruflichen Dateien und Programme zugreifen können.

Die Verbindung zum HTWG-Netzwerk über den Remote-Zugriff erfolgt in der Regel über eine sichere VPN-Verbindung (Virtual Private Network), um die Übertragung sensibler Daten zu verschlüsseln und die Privatsphäre der Nutzer zu schützen. Auf diese Weise können Studierende und Mitarbeiter beruhigt sein, dass ihre Verbindung sicher ist und ihre Daten vor unerwünschten Zugriffen geschützt sind.

Insgesamt bietet der HTWG Remote-Zugriff eine bequeme und sichere Möglichkeit, die IT-Ressourcen der Hochschule von überall aus zu nutzen und so eine flexible und effektive Arbeitsweise zu ermöglichen.

0 notes

Text

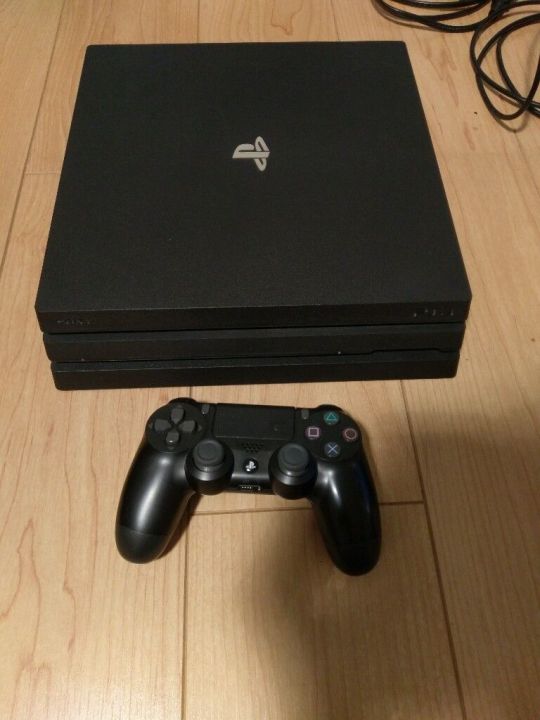

PS4 Gebraucht Ratgeber

Der Kauf einer gebrauchten PS4 Konsole kann eine gewisse attraktive Möglichkeit sein, um Geld zu sparen und trotzdem in die World des Gaming einzutauchen. Doch bevor man dich für den Kauf entscheidest, solltest du einige richtige Punkte beachten, mit der absicht sicherzustellen, dass du ein gutes Erlebnis erhältst und mögliche Probleme vermeidest.

one Zustand überprüfen:

Bevor du eine gebrauchte PS4 kaufst, überprüfe den Zustand sorgfältig. Achte auf mögliche Schäden wie Kratzer, Risse oder Abnutzungserscheinungen. gebrauchte ps4 kaufen , einschließlich des Laufwerks, der Anschlüsse ebenso des Controllers, mit der absicht sicherzustellen, dass alles einwandfrei funktioniert.

installment payments on your Kaufquelle auswählen:

Wähle eine vertrauenswürdige Quelle für deinen Erwerb. Seriöse Einzelhändler, renommierte Online-Marktplätze oder spezialisierte Gaming-Geschäfte sind meistens sichere Optionen. Fabrications Bewertungen anderer Käufer und informiere uns über Rückgaberegelungen bzw. Garantien.

3. Verkäufer überprüfen:

Überprüfe die Glaubwürdigkeit des Verkäufers. Frage nach welcher Herkunft der Konsole und warum sie verkauft wird. Achte auf Anzeichen des Ehrlichkeit und Zuverlässigkeit.

4. Preisvergleich:

Vergleiche die Preise jetzt für gebrauchte PS4 Konsolen auf verschiedenen Plattformen und suche je nach Angeboten. Sei vorsichtig vor unrealistisch niedrigen Preisen, die bei mögliche Probleme hinweisen könnten.

5. Bedürfnisse berücksichtigen:

Berücksichtige deine Bedürfnisse und Vorlieben beim Kauf einer gebrauchten PS4. Überlege, ob du nicht mehr als die Konsole benötigst oder ein Pack mit zusätzlichen Controllern und Spielen bevorzugst.

6. Verhandeln ebenso Geduld haben:

Sei bereit, den Abgabe zu verhandeln, und sei geduldig unter der Suche aufgrund dem richtigen Angebot. Lass dich nie und nimmer von einem zu hohen Preis abschrecken und warte auf das beste Angebot.

7. Sicherheit darüber hinaus Garantie:

Achte darauf, dass die Konsole sicher und zuverlässig ist. Suche aufgrund Anzeichen von Gewähr oder Rückgaberecht, um im Falle des Problemen abgesichert über sein.

Indem man diese Tipps beachtest, kannst du sicherstellen, dass du eine gewisse gebrauchte PS4 Konsole kaufst, die deinen Erwartungen entspricht und ein großartiges Spielerlebnis bietet. So kannst du Geld ersparen und dennoch perish Welt des Gambling genießen.

0 notes

Text

all these moments will be lost, like tears

Oh Mann. Ich wollte gerade eine Audio-CD hören, und weil das CD-Laufwerk in meinem Computer schon seit einiger Zeit nicht mehr funktioniert, dachte ich mir, ich tausche das mal aus gegen ein anderes was ich kürzlich ins Teilelager aufgenommen habe.

Es hat SATA, wie alt kann es sein, wenn es jetzt ein dutzend Jahre oder so alt wäre, hätte es ein Flachbandkabel.

Der Aufkleber sagt, es ist im November 2007 hergestellt.

Das "neue" Ersatzlaufwerk ist von 2013.

Selbst die allerneueste Luxus-Software, die alles kann, gleich CD-Text ausliest (ich dachte das muss sich erst noch durchsetzen), rippt, codiert, ist schon steinalt.

Auf Webseiten steht, dass man nur bei sehr alten Computer und Laufwerke beim Brennen vorher ein Image herstellen muss, um möglichst unterbrechungsfrei zu schreiben. Auch das ist nicht wahr! Nach Buffer Underrun nahtlos weiterschreiben können nur die allerneuesten Brenner! Man ist immer noch gut beraten, vorher ein Image zu machen und den Computer in Ruhe zu lassen beim Brennen. Sonst sind schnell fünf Mark weg

Ich weiß noch wie CD-ROM-Laufwerke (nicht Brenner) selten waren.

Irgendwann gab es dann Gerüchte von steinreichen Leuten, die sich einen CD-Brenner für 1000 Mark gekauft haben

Was haben wir Zeit mit joliet, iso9660, packet writing und dem ganzen Mist verbracht, ultrakomplexe Themen…

Alles inzwischen komplett veraltet und unützes Wissen

1 note

·

View note