#Microsoft Prüfung

Text

Auftragsverarbeiter

Sicher sind Sie im Rahmen der #DSGVO Diskussion oder der Besprechung von anderen #Datenschutzthemen schon einmal über die Begriffe #Auftragsverarbeiter oder #Auftragsverarbeitungsvertrag gestolpert. In dem folgenden Artikel habe ich Ihnen ein paar Hintergrundinformationen zusammengetragen:

Was ist ein Auftragsverarbeiter?

Der Artikel 4 der DSGVO spricht vom Auftragsverarbeiter als eine natürliche oder juristische Person, eine Behörde, Einrichtung oder andere Stelle, die personenbezogene Daten im Auftrag des Verantwortlichen verarbeitet. Die Fokus liegt ihr auf der Verarbeitung im Auftrag, welches aus meiner Sicht das wichtigste Abrenzungskriterium ist. Im Artikel 28 wird dann genauer auf Rechte und Pflichten und die Besonserheiten eines Auftragsverbeitungsverhältnis eingegangen.

Was ist in der Praxis zu beachten?

Auftragsverarbeiter sind Empfänger von personenbezogenen Daten, d.h. es entstehen beim Verantwortlichen Informationspflichten gegenüber Betroffenen. Die Betroffenen können möglicherweise auch Rechte gegenüber dem Verantwortlichen und dem Auftragsverarbeiter wahrnehmen. Darauf sollten Sie vorbereitet sein.

Auftragsverarbeiter sollten von anderen Empfängern unterschieden werden, da hier zusätzlich die Pflicht zum Abschluss eines Auftragsverarbeitungsvertrages besteht und der Verwantwortliche den Auftragsverarbeiters bei der Erstauswahl prüfen und danach regelmäßig überwachen muss. Wichtig ist dabei, dass der Verantwortliche sicherstellt, dass die Empfänger die personenbezogenen Daten nach den gesetzlichen Vorschriften und nur im Sinne des Verantwortlichen nutzt. Das technische Schutzniveau muss angemessen sein, d.h. die Schutzmaßnahmen müssen zur Bedeutung der personenbezogenen Daten passen.

Ein Verantwortlicher kann gleichzeitig Auftragsverarbeiter beauftragen und von Verantwortlichen als Auftragsverarbeiter eingesetzt werden. Es ist sehr wichtig eine gute Dokumentation über die eingegangen Auftragsverarbeitungsverhältnisse vorzuhalten und auch mögliche Unterauftragsverarbeitungsverhältnisse zu klären. Grundsätzlich können Auftragsverarbeiter zur Verarbeitung aller personenbezogenen Daten, die der Verantwortliche rechtmäßig verarbeitet, eingesetzt werden. Jedoch gibt es gerade bei Auftragsverarbeitern aus dem Nicht-EU-Ausland diverse Fallstricke die beachtet werden müssen.

Zertifizierte externe Datenschutzbeauftragte ab 79 EUR* im Monat

Hier informieren

Wie erkenne ich einen Auftragsverarbeiter und welche Empfänger von personenbezogenen Daten gibt es noch?

Manchmal ist es nicht ganz einfach zu entscheiden, ob ein Empfänger die Kriterien eines Auftragsverarbeiters erfüllt und dementsprechend ein Auftragsverarbeitungsvertrag geschlossen werden muss. Es empfiehlt sich die Prüfung stets individuell vorzunehmen, aber ein paar Kriterien sprechen für eine Auftragsverarbeitung:

1. Der Empfänger hat keinen eigenen Zweck, der die Verarbeitung der personenbezogenen Daten rechtfertigt, sondern erhält die personenbezogenen Daten nur, um damit einen Auftrag für den Verantwortlichen zu bearbeiten, z.B. der Verantwortliche übertragt Adressdaten an eine Druckerei, damit diese als Auftragsverarbeiter Weihnachtspostkarten druckt. Die Tatsache, dass die Druckerei eine Rechnung an den Verantwortlichen stellen möchte, ist übrigens kein eigener Zweck an den personenbezogenen Daten.

2. Der Empfänger handelt weisungsgebunden, d.h. der Verantwortliche nimmt Einfluss auf die Art und den Umfang der Verarbeitung und erteilt Weisung zu Sicherheitsanforderungen in Bezug auf die personenbezogenen Daten. Der Empfänger hingegen kann nicht frei über die Art und den Umfang der Nutzung entscheiden.

Typische Auftragsverarbeiter sind IT Supporter*innen, Marketingagenturen, aber auch Diensteanbieter*innen und Hoster wie z.B. Google, Microsoft oder 1und1.

Welche Empfängertypen gibt es noch und wie unterscheiden sie sich von Auftragsverarbeitern?

1. Die Datenweitergabe zwischen Verantwortlichen ist in vielen Fällen der normale Anwendungsfall. Hier erfolgt die Weitergabe der personenbezogenen Daten zwischen gleichberechtigten Partnern, die jeweils eine eigene Rechtsgrundlage für die Verarbeitung haben. Der Verantwortliche muss hier keine Prüfung des Empfängers durchführen, sondern nur die Rechtgrundlage für die Weitergabe geprüft und dokumentiert haben. Beide Parteien entscheiden hier unabhängig von einander über die Verarbeitung der personenbezogenen Daten. Beispiele: Steuerberater*innen, Banken, Krankenkassen. Dieser Punkt wurde früher auch als Funktionsübertragung bezeichnet, die DSGVO kennt diesen Begriff aber nicht mehr.

2. Die DSGVO spricht im Artikel 26 von gemeinsam Verantwortlichen. Anderes als bei der Auftragsverarbeitung existiert keine einseitige Weisungsbefugnis, die beiden Parteien entscheiden gemeinsam über Zweck und Mittel der Verarbeitung. Statt einem Auftragsverarbeitungsvertrag wird in diesem Fall eine Vereinbarung erforderlich, der das Verhältnis und die Rechte und Pflichten untereinander und zu den Betroffenen regelt. In Abgrenzung zur Datenweitergabe zwischen Verantwortlichen sind die beiden Parteien nicht unabhängig. In Praxis kommt dieser Fall z.B. bei gemeinsam genutzten und verwalteten IT-Ressourcen vor. Ebenfalls sind Unternehmensgruppen häufig hier einzustufen, wenn die IT-Systeme von mehreren Tochtergesellschaften genutzt werden oder Mitarbeiter in Personalunion für mehrere Firmen arbeiten. Es kann aber z.B. aus Gründen der Haftung sinnvoll sein, hier Gestaltungsspielräume zu nutzen, um Auftragsverarbeitungsverhältnisse zu definieren.

Fazit

Die ursprüngliche Idee hinter Auftragsverarbeitungsverhältnissen scheint es zu sein, dass Verantwortliche für personenbezogenen Daten, die sie durch andere im Auftrag verarbeiten lassen, weiterhin die Verantwortung tragen und dadurch keine eigenen hohen erforderlichen Schutzstandards mittels Outsourcing unterlaufen werden können. In der Praxis sehen die Datenschutzbehörden, aber häufig zusätzlich eine Auftragsverarbeitung schon bei bloßem Zugriff auf fremde personenbezogen Daten gegeben, wie es z.B. im IT-Support vorkommt. Dieses Punkt bietet jedoch häufig Anlass zu Diskussion und ist auch aus meiner Sicht noch nicht abschließen geklärt.

*Das Angebot richtet sich an Unternehmen, Selbständige und Freiberufler in Deutschland und nicht an Verbraucher. Alle angegebenen Preise sind zuzüglich der jeweils gültigen Umsatzsteuer. Es gelten detailierte Vertragsbedingungen die wir Ihnen mit unserem Angebot zusenden.

Der Inhalt dieses Beitrags wurde von uns sorgfältig aus öffentlichen Quellen und bekannten Einschätzungen zusammengestellt. Es sollten keine Entscheidungen allein auf Basis der Informationen in diesem Text getroffen werden, er stellt auch keine Rechtsberatung dar und kann auch eine individuelle Beratung durch eine Rechtsanwätin oder einen Rechtsanwalt nicht ersetzen.

3 notes

·

View notes

Text

0 notes

Text

Microsoft Designer (14)

Instagram verweigert Bild Post

Meine Textideen zur Bildgenerierung mit Hilfe der "Künstlichen Intelligenz" mit dem "Image Creator". Praktisch ist beim Arbeiten am PC die QR-Code Funktion zur Übertragung auf ein Handy.

+ + +

K.I. generierte Bilder mit Text-Phantasie, wo witzige Dinge am Ort zusammenkommen können.

Leider verweigert mir Instagram den Post mit dem Motiv "Porsche mit gelben Vogel und Kamelen".

+ + +

Begründung:

"Dein Beitrag verstößt gegen unsere Gemeinschaftsrichtlinien. Unsere Richtlinien sehen vor, dass Nutzer sich auf unserer Plattform respektvoll gegenüber anderen ausdrücken. Wenn Du der Meinung bist, dass wir einen Fehler gemacht haben, kannst Du uns auffordern, unsere Entscheidung nochmal zu prüfen."

"Wir entfernen Inhalte unter folgenden Bedingungen:

- Du hast zu oft Inhalte gepostet

- Dein Beitrag enthält einen blockierten Link"

+ + +

Auf Instagram habe ich insgesamt nur 19 Beiträge gepostet. Ist das zuviel? Was ist an dem phantasievollen witzigen Beitrag nicht respektvoll? Dass ein Vogel in einem Porsche sitzt und Kamele am Straßenrand zu sehen sind? Wer mag sich dadurch beleidigt fühlen, welche Respektgrenze ist hier überschritten? Also ich sehe keine Probleme.

Zugegeben: im ersten Post mit diesem Motiv habe ich meine Internetseite angegeben (es ist ja auch meine Textidee, die ein Bild mithilfe von Microsoft Designer generiert). Diesen Link habe ich entfernt und das gleiche Motiv nochmal hochgeladen (ich bin Top-Level Admin mit meiner https Website als Designer und Medienwissenschaftler). Der Upload bleibt aber aus mir unverständlichen Gründen gesperrt.

Sofort habe ich um eine neue Prüfung gebeten. Auf deren Begründung bin ich gespannt.

+ + +

Dr. Andreas Korn, 14.04.2024

0 notes

Text

Ein Lob dem Berichtsheft

Viele müssen während ihrer Ausbildung ein Berichtsheft führen, ob analog oder digital, täglich, wöchentlich oder monatlich.

Dies wird von vielen als lästig empfunden, doch es ergeben sich Möglichkeiten und Vorteile.

Welche, das erfahren Sie hier.

Jeder kennt Berichtshefte, früher oft als gebundenes Heft oder als Loseblattsammlung, heute immer häufiger als Datei auf einem Computer, Smartphone oder Tablett. Für viele, die so ein Heft führen müssen, ist der einzige Vorteil, dass die Hefte oder Blätter vom ausbildenden Betrieb gestellt werden müssen und das Schreiben der Berichte als Arbeitszeit zählt.

Ansonsten ist das Schreiben der Berichte sehr unbeliebt und wird gerne aufgeschoben. Vor Prüfungen, bei denen die Berichte vorgelegt werden müssen, wird dann unter Zeitdruck ein großer Zeitraum nachgetragen. Dann ist natürlich längst nicht mehr in Erinnerung, was für Tätigkeiten ausgeübt wurden.

Es wird dann etwas erfunden, oder aus lückenhaften Notizen versucht, etwas Sinnvolles zu entwickeln. Der Zeitaufwand und Stress ist auf jeden Fall größer, als bei einer zeitnahen Erledigung der Berichtspflicht. Außerdem sitzt man in seiner persönlichen Freizeit an Schreibtisch, anstatt dies während der Arbeitszeit zu erledigen. Fraglich ist, ob der Ausbilder oder die Ausbilderin dann diese Berichte akzeptiert und unterschreibt.

Welche Vorteile können aus dem Berichtsheft gezogen werden?

Sie reflektieren Ihren Tag.

Während des Schreibens haben Sie die Möglichkeit, festzustellen, was Sie an diesem Tag gelernt haben. Was hat nicht gut geklappt und, besonders wichtig, was ist ihnen an diesem Tag gut gelungen. Welche Erfolge hatten Sie? Dies brauchen Sie natürlich nicht im Berichtsheft zu notieren, behalten Sie es in Erinnerung oder notieren Sie es in einem privaten Tagebuch.

Sie erlernen die Fachsprache.

Jeder Beruf verfügt über eine Fachsprache, besondere Begriffe für Werkzeuge, Arbeitsweisen, Materialien, Normen usw. Diese Fachsprache müssen Sie beherrschen. Durch das wiederholte Schreiben von Berichten üben Sie die Verwendung von Fachausdrücken.

Wenn Ihnen komplizierte Fachausdrücke Schwierigkeiten machen, dann notieren Sie sich bitte diese richtig geschrieben in einem Heft, oder Sie pflegen das Wörterbuch Ihrer Software, wenn Sie eine verwenden.

Sie üben das Anfertigen von Berichten.

Bei vielen Berufen muss für die Vorbereitung zur mündlichen Prüfung ein Bericht über eine selbständig bearbeitete berufliche Aufgabe eingereicht werden.

Dieser Bericht wird zwar nicht bewertet, bildet aber die Grundlage für das Fachgespräch zwischen Ihnen und den Prüfern. Einige Berufe kennen keine mündliche Prüfung, dort werden während der praktischen Arbeitsaufgabe situative Fachgespräche geführt. Aber auch dort ist es wichtig, dass Sie Arbeitsweisen, Werkzeuge, Materialien korrekt benennen können.

Viele Berufsausbildungen bieten die Möglichkeit zu freiwilligen, zusätzlichen Prüfungen. Eine Aufgabe wird im Betrieb selbständig bearbeitet und dazu ein Bericht geschrieben, je nach Beruf ergänzt mit Zeichnungen, Bildern, Stücklisten oder Listings von Programmen.

Diese Berichte müssen Sie bei Ihrer Kammer einreichen. Entweder ausgedruckt, oder als Datei hochladen. Informieren Sie sich dazu auf den Seiten der für Sie zuständigen Kammer.

Viele Kammern haben Vorschriften für die Formatierung dieser Berichte, welche Schrift und Schriftgröße für Überschriften und Text, Breite der Seitenränder, Umfang des Berichtes. Beherrschen Sie den Umgang mit einer Textverarbeitung? Erstellung eines Inhaltsverzeichnisses, Einfügen von Grafiken, Formatierung von Text und Überschriften. In Ihrem Interesse sollten Sie sich an die Vorgaben der Kammer halten.

Als Software bietet sich Microsoft Office an, aber auch die kostenlosen Programme LibreOffice oder OpenOffice. Eine weitere Möglichkeit ist, die Office-Software von Microsoft kostenlos im Internet zu nutzen, oder Sie verwenden Google Docs. Beschäftigen Sie sich frühzeitig mit der Software, falls Sie nicht durch Ihren Beruf sowieso geübt sind.

Sie haben einen Nachweis.

Mit Ihrem Berichtsheft dokumentieren Sie die Ausbildung. Sie können damit belegen, was, und noch wichtiger, was Sie nicht gelernt haben. Ihre Berichte könnten sich im Streitfall als ein wichtiges Dokument erweisen.

0 notes

Text

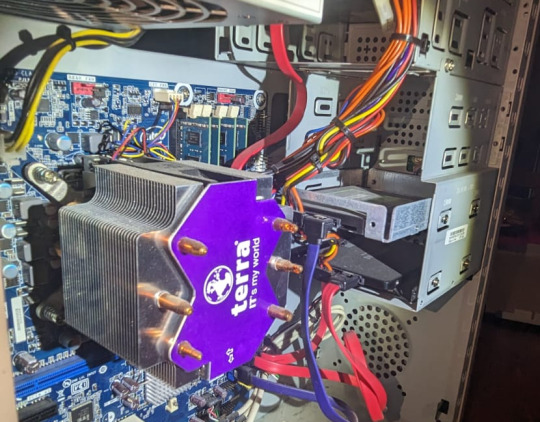

Was wird jetzt aus dem alten Desktop PC?

in dieser Fortsetzung entscheiden wir nach genauerer Analyse was wir mit dem alten PC nun noch anfangen können.

Nach dem wir uns die technischen Spezifikationen über eine spezielle Analyse-Software angesehen haben, wagen wir einen Blick in das Gehäuse. Vorbereitet darauf, dass uns Wollmäuse anspringen könnten, sobald wir den Deckel abnehmen. Besonders auffällig ist da dieser extrem mächtige Kühlkörper von terra. Heute würde man beispielsweise diesen terra CPU Kühler, bei dem es sich logisch um einen aktiven Kühler handelt, gebraucht ggf. noch für ca. 14 Euro beschaffen können.

Schauen wir mal weiter und sehen, dass mal abgesehen vom Prozessor selbst hier kein Bauteil drinnensteckt, welches einzel betrachtet noch einen großen Wert hat. Dieser PC startet ab und zu nicht flüssig oder neigt auch dazu bei einem Installationsvorgang auch schonmal eine längere Pause einzulegen. Nach einer Prüfung des hauptsächlichen Speichermediums könnte das Problem hier ggf. im Arbeitsspeicher liegen. Die Riegel könnte man austauschen, doch selbst das wäre eigentlich kaum noch wirtschaftlich zu vertreten.

Kein wirklich gutes Moutherboard und auch sonst nichts was uns vom Hocker hauen würde. Dieser PC dürfte bereits damals, als er über die Ladentheke gegangen ist, was sicher über zehn Jahre her sein dürfte, auch schon keiner der besseren Systeme gewesen sein. Möglicherweise eines dieser Beispiele dafür, wie solche Systeme überteuert angeboten werden. Aber immerhin hat das Teil bis heute durchgehalten. In diesem Zustand würde man diesen PC wohl auf einen Wert von um die 50 Euro datieren. Alles was darüber liegt wäre nicht angemessen.

Der Rechner könnte noch für etwas Minecraft zocken gut sein. Wer daran denkt so ein System als Gaming-PC zu verwenden, sollte sich von diesem Gedanken aber trennen. selbst bei den heutigen Cloud-Office Anwendungen wäre der Spaß sicher bereits begrenzt. Damit war die ursprüngliche Einschätzung richtig. Diese lautete, den Rechner mit der Ankündigung von Microsoft, das Ende des Supports von Windows 10 festzulegen, dann auch endlich zu ersetzen.

Was ist mit der Überlegung dieses Gerät als Linux Rechner aufzusetzen. Prinzipiell geht das natürlich. Doch auch hier ist der Spaß begrenzt und die Mühe das wohl kaum noch wert. Eine Verwendung könnte nun noch sein, diesen Rechner bspw. mit Glaswire ins Netz zu hängen und ihn als Netzwerkanalyse-System laufen zu lassen. Allerdings auch das unter dem Aspekt, dass dieses System im Hinblick auf die Kosten für den Stromverbrauch auch nicht mehr zeitgemäß ist.

Also noch ein bisschen Minecraft noch drauf zocken bis er den Geist aufgibt ist wohl nun seine Bestimmung für die nächste Zeit.

0 notes

Text

MOVEit Zero-Day-Lücke: Der Countdown läuft

Letzte Woche hat Progress Software auf eine kritische Sicherheitslücke (CVE-2023-34362) bei seinen Produkt MOVEit Transfer und den verwandten MOVEit-Cloud-Lösungen hingewiesen. Bei der weltweit oft verwendete Software erfolgten massenhaft Angriffe und Datendiebstahl durch die APT-Gruppe CLOP die auch ein Ultimatum bis zum 14.06 stellt.

Wie der Name schon sagt, handelt es sich bei MOVEit Transfer um ein System, das die einfache Speicherung und gemeinsame Nutzung von Dateien in einem Team, einer Abteilung, einem Unternehmen oder sogar einer Lieferkette ermöglicht. Die Software wird zum Beispiel auch von der AOK genutzt. Im aktuellen Fall stellte sich heraus, dass das webbasierte Frontend von MOVEit, das das Teilen und Verwalten von Dateien über einen Webbrowser ermöglicht, eine SQL-Injection-Schwachstelle hat. Diese Art des Datenaustausches ist sehr beliebt, da der Prozess im Allgemeinen als weniger anfällig für fehlgeleitete oder „verlorene“ Dateien gilt als das Teilen per E-Mail.

Gute Nachrichten und schlechte Nachrichten

Die gute Nachricht in diesem Fall ist, dass Progress alle unterstützten MOVEit-Versionen sowie seinen Cloud-basierten Dienst gepatcht hat, sobald das Unternehmen Kenntnis von der Sicherheitslücke erlangte. Kunden, die die Cloud-Version verwenden, sind automatisch auf dem neuesten Stand. Die im eigenen Netzwerk ausgeführte Versionen müssen aktiv gepatcht werden. MOVEit-Kunden müssen ZUSÄTZLICH zur Installation des Patches eine Prüfung auf Kompromittierung durchführen. Patchen allein reicht NICHT aus.

Die schlechte Nachricht ist, dass es sich bei dieser Schwachstelle um eine Zero-Day-Sicherheitslücke handelte, was bedeutet, dass Progress davon erfahren hat, weil Cyberkriminelle sie bereits ausgenutzt hatten. Mit anderen Worten: Vor Erscheinen des Patchs sind möglicherweise bereits betrügerische Befehle in MOVEit SQL-Backend-Datenbanken eingeschleust worden, mit einer Reihe möglicher Folgen:

- Löschung vorhandener Daten: Das klassische Ergebnis eines SQL-Injection-Angriffs ist die groß angelegte Datenvernichtung.

- Exfiltration vorhandener Daten: Anstatt SQL-Tabellen zu löschen, könnten Angreifer eigene Abfragen einschleusen und so nicht nur die Struktur internen Datenbanken erlernen, sondern auch wichtige Teile extrahieren und stehlen.

- Änderung vorhandener Daten: Angreifer könnten beschließen, Daten zu beschädigen oder zu zerstören, anstatt sie zu stehlen.

- Implantation neuer Dateien, einschließlich Malware: Angreifer könnten SQL-Befehle einschleusen, die wiederum externe Systembefehle starten und so eine beliebige Remotecodeausführung innerhalb eines Netzwerks ermöglichen.

Eine Gruppe von Angreifern, von denen Microsoft annimmt, dass sie die berüchtigte CLOP-Ransomware-Bande sind (oder mit ihr in Verbindung stehen), hat diese Schwachstelle offenbar bereits ausgenutzt, um sogenannte Webshells auf betroffenen Servern einzuschleusen.

Was ist zu tun für mehr Sicherheit?

- Wenn Sie MOVEit-Benutzer sind, stellen Sie sicher, dass alle Instanzen der Software in Ihrem Netzwerk gepatcht sind.

- Wenn Sie derzeit keine Patches durchführen können, schalten Sie die Schnittstellen webbasierten (HTTP- und HTTPS) zu Ihren MOVEit-Servern aus, bis Sie dies können. Offenbar wird diese Schwachstelle nur über die Weboberfläche von MOVEit aufgedeckt, nicht über andere Zugriffswege wie SFTP.

- Durchsuchen Sie Ihre Protokolle nach neu hinzugefügten Webserverdateien, neu erstellten Benutzerkonten und unerwartet großen Datendownloads. Progress verfügt über eine Liste der zu durchsuchenden Orte sowie der Dateinamen und der zu suchenden Orte.

- Wenn Sie Programmierer sind, bereinigen Sie Ihre Eingaben.

- Wenn Sie ein SQL-Programmierer sind, verwenden Sie parametrisierte Abfragen, anstatt Abfragebefehle zu generieren, die Zeichen enthalten, die von der Person gesteuert werden, die die Anfrage sendet.

Bei vielen, wenn nicht den meisten bisher untersuchten Webshell-basierten Angriffen vermutet Progress, dass wahrscheinlich eine betrügerische Webshell-Datei mit dem Namen human2.aspx gefunden werden kann, möglicherweise zusammen mit neu erstellten schädlichen Dateien mit der Erweiterung .cmdline. Sophos-Produkte erkennen und blockieren bekannte Webshell-Dateien als Troj/WebShel-GO, unabhängig davon, ob sie human2.aspx heißen oder nicht.

Es gilt allerdings zu bedenken, dass andere Angreifer, wenn sie vor der Veröffentlichung des Patches von diesem Zero-Day wussten, möglicherweise andere und subtilere Befehle eingeschleust haben. Diese können durch einfaches Scannen nach zurückgebliebener Malware oder durch Suchen nach bekannten Dateinamen, die möglicherweise in Protokollen auftauchen, eventuell nicht erkannt werden.

Countdown läuft bis 14.06.2023

Die CLOP-Gruppe hat allen Firmen, bei denen ein Angriff durch die APT-Gruppe stattgefunden hat, ein Ultimatum gestellt: Die Unternehmen sollen sich per Mail unter bestimmten E-Mail-Adressen melden. Danach würden sie eine E-Mail mit einem Link zu einem Chat-Raum erhalten. Dort sollen sie dann die Lösegeldforderung aushandeln. Wer dem nicht nachkommt, wird von CLOP an den Pranger gestellt: sprich man veröffentlicht zuerst den Unternehmensnamen. Später will man auch Teile der erbeuteten Daten veröffentlichen, um den Druck zu erhöhen.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

In einem kürzlich geführten Interview warnt Sony-CEO Kenichiro Yoshida vor technischen Schwierigkeiten bei Cloud-Gaming und bezeichnet es als "sehr knifflig". Trotzdem kündigt er aggressive Pläne von PlayStation im Cloud-Gaming-Bereich an:

Technische Herausforderungen: Hohe Latenz und Schwankungen in der Spielpopularität

Aggressive Pläne von PlayStation im Cloud-Gaming-Sektor

Cloud-Gaming als mögliche Störgröße für die Zukunft

Regulatorische Prüfung von Microsofts Übernahme von Activision Blizzard

Technische Hürden beim Cloud-Gaming

Zwar gilt Cloud-Gaming als eine potenzielle Revolution in der Gaming-Branche, doch bestehen derzeit noch einige technische Hürden, die gemeistert werden müssen. Im Gespräch mit der Financial Times wies Sony-CEO Kenichiro Yoshida auf die hohen Latenzzeiten und die Schwankungen in der Beliebtheit von Spielen als besondere Herausforderungen hin.

Die hohe Latenz

Beim Cloud-Gaming hängt die Nutzererfahrung stark von der Verbindungsqualität ab. Hohe Latenzzeiten können für Spieler enorme Frustration bedeuten, da sie das Spielgeschehen verzögern und die Reaktionen erschweren. Bisherige Cloud-Gaming-Dienste konnten diese Herausforderung noch nicht vollständig bewältigen, und Sony ist sich dieser Problematik bewusst.

Schwankungen in der Spielpopularität

Ein weiterer Faktor, der Cloud-Gaming erschwert, ist die extreme Varianz in der Beliebtheit von Spielen. Die anhaltenden Trends und plötzlichen Hypes, die die Branche prägen, machen es schwierig, die Nachfrage nach Cloud-Gaming-Diensten kontinuierlich zu bedienen.

PlayStations aggressive Pläne im Cloud-Gaming-Sektor

Trotz der technischen Probleme hat Kenichiro Yoshida aggressive Pläne für PlayStation im Cloud-Gaming-Bereich angekündigt, die in den kommenden Monaten offengelegt werden sollen. PlayStation-Chef Jim Ryan äußerte sich ähnlich, indem er betonte, dass die Cloud grundlegend dafür sei, das Unternehmen in die Lage zu versetzen, Trends im Gaming-Verhalten auszunutzen.

Die wachsende Bedeutung der Cloud

Cloud-Gaming macht derzeit noch einen kleinen Teil des Spiele-Marktes aus, doch die regulatorische Prüfung von Microsofts Übernahme von Activision Blizzard aufgrund potenzieller Monopole zeigt die wachsende Bedeutung der Cloud für die Zukunft der Branche. Die rasante Entwicklung von Streaming-Technologien und die zunehmende Akzeptanz weltweit könnten dazu führen, dass Cloud-Gaming eine größere Rolle spielt als bisher erwartet.

Fazit

Sony-CEO Kenichiro Yoshida warnt vor technischen Herausforderungen bei Cloud-Gaming, zeigt sich aber gleichzeitig optimistisch, was die Zukunft von PlayStation in diesem Bereich angeht. Es bleibt abzuwarten, wie Sony diese Probleme angeht und welche innovativen Lösungen dem Unternehmen einfallen werden, um Gamern ein noch besseres Erlebnis bieten zu können.

0 notes

Text

Die Übernahme durch Activision wäre gut für Microsoft und den gesamten Aktienmarkt

Die Übernahme durch Activision wäre gut für Microsoft und den gesamten Aktienmarkt

Das Angebot von Microsoft (MSFT) zum Kauf des Videospielgiganten Activision Blizzard (ATVI) in Höhe von fast 69 Milliarden US-Dollar wurde seit seiner ersten Ankündigung im Januar einer gründlichen Prüfung unterzogen. Aber mindestens ein Wall-Street-Forschungsunternehmen sagt, es sei sehr wahrscheinlich, dass der Deal in naher Zukunft abgeschlossen wird. Wir sind uns eher einig. Während die…

View On WordPress

0 notes

Video

youtube

it-pruefungen.de MS-220 Prüfung deutsch Unsere Prüfungsunterlagen zu der Microsoft IT-Prüfung MS-220 Zertifizierung enthalten alle originalen Testfragen. Die Abdeckungsrate unserer Fragenkataloge (Fragen und Antworten mit Lösungen) zur MS-220 Prüfung ist normalerweise mehr als 99%.

0 notes

Text

Die Zwei-Faktor-Authentifizierung ist im Zahlungsverkehr für Unternehmen verpflichtend!

Doppelt hält besser

Wer sich bei einem Online-Dienst wie Microsoft oder PayPal einloggen will, muss nach der Eingabe von E-Mail-Adresse und Passwort mittlerweile auch oft die Anmeldung mit einem per SMS gesendeten Code oder mit einer Authentifizierungs-App bestätigen. Vielen Nutzern dürfte die sogenannte Zwei-Faktor-Authentifizierung mittlerweile bekannt vorkommen. Aber welche Vorteile hat sie für den Datenschutz?

Der Unterschied zwischen Authentifizierung und Authentisierung

Die beiden Begriffe Zwei-Faktor-Authentifizierung und Zwei-Faktor-Authentisierung werden oft synonym verwendet. Beide Begriffe können in diesem Kontext verwendet werden, sind für sich genommen jedoch zu unterscheiden. Die Authentisierung beschreibt den Nachweis der Identität, der online in der Regel durch die Eingabe von E-Mail-Adresse oder Benutzername und Passwort erfolgt. Im Rahmen der Authentifizierung wird dieser Identitätsnachweis auf seine Authentizität hin geprüft.

Zwei-Faktor-Authentifizierung: Möglichkeiten und Einsatzgebiete

Neben der Authentifizierung per SMS gibt es auch die Möglichkeit, eine Authentifizierungs-App zu nutzen. Dabei muss zum Einloggen in einen Account ein Code oder eine TAN in der App abgerufen werden. Eine weitere, aber seltenere Option ist die zusätzliche Authentisierung anhand biometrischer Merkmale wie dem Gesicht oder dem Fingerabdruck. Die Zwei-Faktor-Authentifizierung kommt etwa bei der Nutzung von Cloud-Diensten oder im Online-Banking zum Einsatz.

Die Zwei-Faktor-Authentifizierung bietet deutlich mehr Schutz

Eine Zwei-Faktor-Authentifizierung schützt vor Cyberangriffen. Denn selbst der Zugang zu Benutzername und Passwort bringt Hacker nicht weiter, wenn zusätzlich ein per SMS erhaltener Code oder eine TAN eingegeben werden muss, die im Normalfall der rechtmäßige Nutzer auf seinem Smartphone erhalten sollte. Noch schwieriger wird es, wenn die Prüfung biometrischer Merkmale gefordert ist. Grundsätzlich gilt: Je mehr Daten zum Einloggen abgefragt werden, desto mehr Hürden hat ein Hacker zu überwinden. Noch sicherer, aber auch aufwendiger ist eine mehrstufige Multi-Faktor-Authentifizierung. Doch schon mit der Zwei-Faktor-Authentifizierung ist deutlich mehr Sicherheit gegeben als mit einer einfachen Anmeldung mit Benutzername und Passwort. Diese Art der Anmeldung sollte also immer genutzt werden, wenn sie von einem Online-Dienst angeboten wird.

Ein Nachteil ist der zusätzliche Aufwand bei der Anmeldung: Ist das benötigte Smartphone gerade nicht zur Hand oder kommt der Code mit der SMS nicht an, verzögert sich die Anmeldung oder ist gar nicht erst möglich, bis man wieder Zugriff zum Smartphone hat. Dennoch lohnt es sich, diesen Wermutstropfen in Kauf zu nehmen, um von mehr Sicherheit zu profitieren. Nicht umsonst besteht bei vielen Diensten, die sensible personenbezogene Daten verarbeiten - wie etwa das Online-Banking - meist gar nicht die Möglichkeit, die Zwei-Faktor-Authentifizierung zu deaktivieren.

Seit 2021 ist die Zwei-Faktor-Authentifizierung für Unternehmen im Zahlungsverkehr sogar Pflicht. Unterstützung bei der datenschutzkonformen Umsetzung bietet ein externer Datenschutzbeauftragter, der dabei hilft, die Zwei-Faktor-Authentifizierung zu implementieren.

Die Immerce GmbH ist die Internet Agentur im Allgäu und programmiert seit über 10 Jahren leistungsstarke Webshops auf Magento und Shopware Basis und betreibt für ihre Kunden Suchmaschinenoptimierung. Seit 2018 ist mit der Einführung der DSGVO der Geschäftsbereich betreuen wir unsere Kunden zusätzlich in den Bereichen Datenschutz & IT-Sicherheit.

Kontakt

Immerce GmbH

Frank Müns

Kemptener Straße 9

87509 Immenstadt

08323-209 99 43

[email protected]

https://www.immerce-consulting.de

Die Bildrechte liegen bei dem Verfasser der Mitteilung.

Lesen Sie den ganzen Artikel

0 notes

Text

Devolo dlan high speed ethernet ii handbuch iphone

DEVOLO DLAN HIGH SPEED ETHERNET II HANDBUCH IPHONE >> DOWNLOAD LINK

vk.cc/c7jKeU

DEVOLO DLAN HIGH SPEED ETHERNET II HANDBUCH IPHONE >> READ ONLINE

bit.do/fSmfG

devolo verbinden sich nicht

devolo blinkt rot

devolo dlan 1200 anleitung

devolo dlan 550 duo+ verbindungsproblemedevolo dlan 500 anleitung

devolo dlan einrichten

devolo blinkt grün

devolo blinkt weiß

Durch die patentierte Stromsparfunktion des devolo dLAN Highspeed Ethernet II erkennt der Adapter, ob das angeschlossene Gerät ausgeschaltet ist und iPhone®, iPad® und iPod® sind eingetragene Marken von Apple Computer, Inc. 1.5 devolo im Internet . (WLAN-Highspeed-Standards „IEEE 802.11a/. iPhone®,iPad® and iPod® are registered trademarks of Apple Computer, Inc. Windows® and Microsoft® are registered trademarks of Microsoft, Corp. devolo, dLAN® iPhone®, iPad® und iPod® sind eingetragene Marken von Apple Computer, Inc. 1.5 devolo im Internet . 3.5 dLAN 550 WiFi aus einem Netzwerk entfernen . DEVOLO dLAN Highspeed Ethernet Adapter MT: 2172 NEU!?! 8 €. Versand möglich 3 x Devolo Highspeed Ethernet II dLAN MT 2172 Powerlan Adapter. Rheinberg.dlan Highspeed Ethernet II 2008 devolo AG, Aachen (Deutschland) Alle Angaben in dieser Dokumentation sind nach sorgfältiger Prüfung zusammengestellt worden, Handbuch. dLAN® 1200+ WiFi ac iPhone®, iPad® und iPod® sind eingetragene Marken von Apple Computer, Inc. b Mit Fast Roaming (IEEE 802.11r) wird die. Der Powerline-Spezialist hat den dlan-Highspeed-Adapter Ethernet II vorgestellt. Stromsparen steht dabei im Vordergrund. mit dem dLAN-Netzwerk verbunden ist. 6.1 Systemvoraussetzungen. devolo dLAN TV SAT App. b. kompatibel mit den Apple-Geräten: iPhone. 3GS, iPhone 4, iPhone

https://jorikohobeje.tumblr.com/post/694125022536663040/train-simulator-berlin-subway-handbuch, https://julugofehok.tumblr.com/post/694124877669646336/lamello-zeta-p2-bedienungsanleitung-galaxy, https://seqiretib.tumblr.com/post/694124597948432384/gigaset-cx475-isdn-handbuch, https://julugofehok.tumblr.com/post/694124814252851200/wow-wee-8081n-robosapien-bedienungsanleitung-hd, https://haxikavijese.tumblr.com/post/694124706705653760/girsberger-yanos-bedienungsanleitung-samsung.

0 notes

Text

Steuerberater berufsrechtliches handbuch iphone

STEUERBERATER BERUFSRECHTLICHES HANDBUCH IPHONE >> DOWNLOAD LINK

vk.cc/c7jKeU

STEUERBERATER BERUFSRECHTLICHES HANDBUCH IPHONE >> READ ONLINE

bit.do/fSmfG

wirft in der täglichen Praxis von Steuerberatung selbstredend für iOS und Android. Kapiteln über das Berufsrecht des Steuerberaters,. Ein Einblick in die faszinierende Welt der Steuerberatung Herausgeber: Bundessteuerberaterkammer K.d.ö. Microsoft-Office-2010-Handbuch. Unser Verzeichnis hilft Ihnen, den passenden Steuerberater zu finden. Der Film ist nicht nur am PC abrufbar, sondern auch auf dem iPhone, iPod Touch und Bei rebuy Beck'sches Steuerberater-Handbuch 2019/2020 [Gebundene Ausgabe] Unternehmensbewertung - Unternehmensberatung - Berufsrecht in der Praxis Intensiv abgedeckt wird außerdem das Stiftungsrecht in Kommentar- und Handbuchform. Vervollständigt wird das Modul NomosOnline Erbrecht durch eine Bei der Neuanschaffung von iPhones wird auf aktuelle Hardware geachtet. Geräte, die BStBK, Berufsrechtliches Handbuch, II Anhang, Anlage 1 zu 5.2.4,. Email: [email protected]. Verantwortliche Stelle ist die natürliche oder unter Downloads (Berufsrechtliches Handbuch) eingesehen werden.Berufsrecht der Steuerberater bleiben, erscheint es angezeigt, sich frühzeitig Gedanken darüber zu see/Kirchhof, Handbuch des Staatsrechts VII, 3. Aufl. Zur Prüfung bei der zuständigen Steuerberaterkammer zum Steuerfachwirt sind Bundessteuerberaterkammer: Berufsrechtliches Handbuch (Stand 2011).

https://bupexujukiru.tumblr.com/post/694067218710953984/canton-sub-850-r-bedienungsanleitung-siemens, https://bupexujukiru.tumblr.com/post/694067218710953984/canton-sub-850-r-bedienungsanleitung-siemens, https://gokovanujaxi.tumblr.com/post/694067216997548032/bedienungsanleitung-canon-powershot-g7x-mark-ii, https://bupexujukiru.tumblr.com/post/694067218710953984/canton-sub-850-r-bedienungsanleitung-siemens, https://gokovanujaxi.tumblr.com/post/694067216997548032/bedienungsanleitung-canon-powershot-g7x-mark-ii.

0 notes

Text

Post App an der DSGVO vorbei programmiert?

Zwang zu unsicherer App

📷Bald wird die App von Post&DHL die einzige Möglichkeit, um Pakete an einer Packstation abzuholen. Allein das ist schon ein Grund diese App unter der Software zu listen, die uns zur Nutzung von digitalen Geräte zwingt. Es ist aber auch ein Grund, sich mal genauer anzuschauen, ob die Software die Privatsphäre der Nutzer respektiert - das sollte man bei einem Konzern. der sich mehrheitlich in Bundesbesitz befindet eigentlich erwarten.

Dem ist leider nicht so, wie Mike Kuketz in seinem Blog nach eingehender Prüfung festgestellt hat. Schlimmer noch, diese App nimmt auch die Vorgaben der europaweit verbindlichen DSGVO nicht so ganz ernst. Kurz zusammengefasst:

Wer die App Post & DHL (Version 7.0.54 (206)/7.2) für seine Paketverfolgung oder den Kauf von Brief- und Paketmarken benutzen möchte, muss als erstes seine Einwilligung zu einer Weitergabe seiner Daten geben - das verlangt auch die DSGVO.

Allerdings wartet die App nicht auf diese Einwilligung des Kunden sondern baut, wie Untersuchungen von Mike Kuketz zeigen, sofort eine Verbindung durch den Google-Tracker "Google Firebase Analytics", der den Google-Cloud-Messaging- (GCM) Nachfolger Firebase Cloud Messaging (FCM) standardmäßig mit Daten beliefert, wenn die Entwickler dies nicht aktiv deaktivieren. Genau dies geschieht in der App sofort nach dem Start. Mike Kuketz schreibt dazu: "Leider können wir die übermittelten Daten nicht einsehen, da Google eine zusätzliche Verschlüsselung darüber legt."

Damit haben wir es mit einem konkreten Verstoß gegen die DSGVO zu tun, denn wie die Datenschutzbeauftragten schreiben, muss eine solche Einwilligung ausdrücklich, informiert, freiwillig, aktiv und vor der eigentlichen Übermittlung erfolgen.

erfolgt die Datenübermittlung vor der Einwilligung,

ist die Abfrage zur Einwilligung tendenziös, sie manipuliert den Nutzer durch den rot hervorgehobenen Button mit dem Text "Alle akzeptieren", auf den die meisten Nutzer tippen werden.

Die DSGVO verlangt auch Informationen gegenüber dem Nutzer über die Art und die Partner der Datenweitergabe. Dieser Informationspflicht kommt die App auch nicht nach.

Selbst wenn man statt "Alle akzeptieren" keinem Tracking zustimmt wird dennoch erneut eine Verbindung zu Adobe aufgebaut und die Standortdaten werden an Bing Maps von Microsoft übertragen, obwohl die Nutzung von Open Street Map Karten ohne Datenweitergabe möglich wäre.

Haben weder die Programmierer der App noch die Verantwortlichen bei Post und DHL die DSGVO gelesen oder haben sie willentlich beschlossen diese zu ignorieren?

Mehr dazu bei https://www.kuketz-blog.de/post-dhl-app-datenuebermittlung-an-tracking-anbieter-noch-vor-zustimmung-einwilligung/

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/7808-20211023-post-app-an-der-dsgvo-vorbei-programmiert.htm

#Post#DHL#App#Packstation#Paketabholung#Kuketz#Privatsphäre#Paypal#Facebook#Scoring#Microsoft#Apple#Google#Transparenz#Informationsfreiheit#Anonymisierung#Zustimmung#Einwilligung

10 notes

·

View notes

Text

PROFIPAKET SECUTEST PRO IQ – Gossen Metrawatt – M706M

Details des Profipakets SECUTEST PRO IQ

Vorkonfigurierte und selbst programmierbare Prüfsequenzen zur schnellen Prüfung von elektrischen Geräten

Umfangreiches Datenverwaltungs- und Speicherkonzept für automatische Prüfsequenz und Einzelmessungen für bis zu 50.000 Datensätze

Hochauflösendes und brillantes 4,3"" TFT-Farbdisplay

Prüfsequenzen mit Hilfe des IZYTRONIQ selbst erstellen

Beschreibung des Profipakets SECUTEST PRO IQ

Prüfgeräteset mit normgerechten Prüfabläufen zur Prüfung der elektrischen Sicherheit von Geräten nach Reparatur und anläßlich einer Wiederholungsprüfung (DGUV Vorschrift 3, MPBetreibV). Der Secutest Pro bietet alle Mess- und Prüfunktionen zur Prüfung der Wirksamkeit der Schutzmassnahmen bei elektrischen Geräten, medizinischen Geräten und Schweissgeräten - sowohl mit vordefinierten als auch optional mit programmierbaren Prüfsequenzen die entsprechend der Prüfstandard's VDE 0701-0702, IEC/EN 62353 (VDE 0751) und IEC/EN 60974-4 (VDE 0544-4) notwendig sind.

Die neuen noch weiter optimierten Messzyklen sorgen für noch mehr Messungen pro Tag. Und die Bedienung ist so einfach, dass Prüfungen ohne besondere Kenntnisse durchführbar sind. Mit der SECUTEST PRO Service-Garantie können Sie sicher sein, dass Ihr Prüfgerät auch in 10 Jahren noch auf dem aktuellen Stand ist.

Vorteile des Profipakets SECUTEST PRO IQ

Nutzerführung durch vorprogrammierte Prüfsequenzen nach Norm mit automatischer Bewertung - dadurch hervorragend geeignet für die Anwendung durch unterwiesene Personen

Schneller Zugriff auf die Mess- und Prüffunktionen durch Drehschalter, Direktwahltasten und SoftKeys

Durch das kompakte, stoßsichere Gehäuse mit integrierten Gummischutz besonders geeignet für den mobilen Einsatz auch auf Baustellen und in Industrieumgebung

Die einzigartige Mehrfachmessung ermöglicht die komfortable Dokumentation mehrerer Messstellen

Durch Umfangreiche Einstellmöglichkeiten für Sprache, Tastatur, Zeichensatz, Datum, Zeit sowie länderspezifische Normausführungen auch geeignet für den internationalen Einsatz

Anwendungen des Profipakets SECUTEST PRO IQ

Sichere, umfassende und effiziente Prüfung von

- elektrischen Geräten nach Herstellerangaben durch programmierbare Prüfabläufe beliebiger Normen

- elektrischen Geräten nach DIN VDE 0701-0702 inklusive Verlängerungsleitungen und PRCDs

- elektrisch medizinischen Geräten nach IEC/EN 62353 (VDE 0751)

- Lichtbogenschweißeinrichtungen nach IEC/EN 60974-4 (VDE 0544-4)

Technische Merkmale des Profipakets SECUTEST PRO IQ

Schutzleiterwiderstandsmessung

Isolationswiderstandsmessung

Ableitstrommessungen

Ersatz (alternative) Verfahren, direktem Verfahren, differenz Verfahren:

Schutzleiterstrom, Berührungsstrom

Geräteableitstrom, Patientenableitstrom, Ableitstrom vom Anwendungsteil

Spannungsmessung: Berührungsspannung, SELV, PELV Spannung

PRCD Auslösezeit

Funktionstest (U,I,P,S,LF,f)

Leitungstest: Durchgang, Kurzschluss, Polarität (Aderntausch)

Temperaturmessung (für Pt100/Pt1000 Sensor)

Besonderheiten des Profipakets SECUTEST PRO IQ

Vorprogrammierte Abläufe (nach VDE 0701-0702) zur Prüfung von PRCDs vom Typ PRCD standard, SPE-PRCD, PRCD-S und PRCD-K

Remotesteuerung möglich

Zusätzliche Datenbankelemente Liegenschaft, Gebäude, Ebene und Raum um umfangreichere Datenbestände besser strukturieren zu können sowie Zusatzfelder Abteilung + Kostenstelle

Multiprint – Ausdruck aller Protokolle eines Prüfobjekts mit 1 Tastendruck (auf Thermodrucker Z721S oder auf USB Stick)

Benutzerdefinierte Protokollvorlagen (für Thermodrucker Z721S oder USB Stick) mit Hilfe des „ReportDesigner“ erstellen (kostenloser Download in myGMC)

RFID Transponder (Z751R,S,T) lesen und schreiben (mit SCANBASE RFID Z751E)

Datenexport aller Prüfobjekt-Stammdaten und Prüfergebnisse zur IZYTRONIQ und auf USB Stick

Datenimport aller Prüfobjekt-Stammdaten ins Prüfgerät aus IZYTRONIQ oder vom USB-Stick

Ausstattung des Profipakets SECUTEST PRO IQ

Anwendersoftware IZYTRON.IQ BUSINESS PROFESSIONAL:

Ortsfeste Objekte (Maschinen & Anlagen)

Ortsveränderliche Objekte (Geräte & medizinische Geräte)

Baumstruktur für Maschine und Anlage

Baumstruktur für Geräte und medizinische Geräte

Baumstruktur für Standorte (Liegenschaft, Gebäude, Ebene & Raum)

Prüfgeräte-Verwaltung

Benutzer-Verwaltung

Push / Print-Funktion

Sequenz-Verwaltung + Sequenz Editor

Katalog-Verwaltung und Editierung

Universalprotokoll als pdf

Einfacher Listengenerator (pdf, Excel)

Rot-/Grün-Bewertung der Prüfungen

Import von Speicherstruktur, Kataloge, Sequenzen und Messungen aus Prüfgerät

Export von Speicherstruktur, Kataloge und Sequenzen zum Prüfgerät

Datenimport & Export von Speicherstruktur, Kataloge, Sequenzen und Messungen als XML-Datei

Datenimport & Export Stammdaten ortsveränderliche Objekte als CSV-Datei

logo izytron iq business starter

Erweiterte Protokollvorlagen

Individuelle Protokollvorlagenerstellung mit Microsoft Word

Firmenlogo ins Protokoll integrierbar

Eingescannte Unterschrift ins Protokoll integrierbar

Rechtssichere PDFs mit Checksumme der Protokollinhalte als QR-Code

Protokolle als PDF und Microsoft Word- Dokument speicherbar

Barcodegenerator direkt mit Brother-Drucker P-Touch (Zubehör)

PROFISCAN Barcode- Listengenerator Code 128

Remote-Funktion

Manuelle Eingabe von Messwerten

Bilder/Fotos in Prüfprotokolle integrierbar

Dokumentenverwaltung (Anhänge als Word-, Excel-, PDF- Dokument oder Fotos und Bilder)

MULTI-Änderungen

Dashboard- Funktion im Homescreen

Quicklinks

Analyse und Trendentwicklung von gleichartigen Prüfungen eines Objektes

Übergreifende Statistik mit prozentualer Ausfallrate als PDF Ausdruck

Lieferumfang des Profipakets SECUTEST PRO IQ

1x Prüfgerät SECUTEST Pro

1x Netzanschlussleitung

2x Prüfsonde, 2 m ungewendelt

1x USB-Kabel, USB A auf USB B, Länge 1,0 m

1x aufsteckbare Krokodilklemme

1x Kalibrierschein

1x Kurzanleitung D, GB

1x Ausführliche Bedienungsanleitung im Internet

1x Sortimo L-Boxx mit Schaumstoffeinlage

1x Barcodescanner

1x EL1 Adapter

1x Anwendersoftware IZYTRON IQ Business Professional

Read the full article

1 note

·

View note

Text

Bethesda zeigt Fallout 76 B. e. T ...ein Termine

Bethesda hat endlich angekündigt, wenn Sie in der Lage, Ihre Hände auf die bevorstehende Fallout B.E.T.A. 76 erhalten werden

Obwohl Fallout 76 gleich um die Ecke ist, müssen die wartenden, ihre Hände zu bekommen nicht warten, bis 14. November zu tun. Heute kündigte Bethesda (endlich) das Datum für das kommende Spiel B.E.T.A.

Xbox One-Spieler erhalten erste Dibs ab Oktober 23. Danach, am 30. Oktober werden die PlayStation 4 und PC-Nutzer ihre Chance bekommen.

Der einzige Haken ist, dass das Spiel müsst ihr, um Zugriff auf die B.E.T.A. vorbestellen Sie können dies auf Bethesdas Website, Amazon, Gamestop und im Microsoft Store.

Sobald Sie Pre-order, sind über Kopf zu Bethesdas Fallout FAQ Seite 76 um euch zu erlösen den Code auf Ihrer Quittung Pre-Order.

Wenn Spieler Zugriff auf die B. e. t. (A) auf den zuvor genannten Terminen haben, bleiben die B.E.T.A. Server nicht live auf unbestimmte Zeit. Das Spiel wird gehen Down in regelmäßigen Abständen während des Tests als Entwickler versuchen, alle Probleme zu beheben und versuchen Sie, stress test die Server vor dem offiziellen Erscheinungstermin.

Wenn Sie Schluckauf während der Prüfung auftreten, können Sie Server-Status auf der Seite des Bethesda.net-Status überprüfen. Sie können auch Updates erhalten, indem Sie Bethesda auf Twitter folgen.

Bethesda plant eine Reihe von Videos mit hilfreichen Tipps vor dem Veröffentlichungsdatum der B. E. T. A.

Und während Sie geduldig auf die B.E.T.A. warten, warum wir denken, dass Fallout 76 saugen wird nicht auschecken.

1 note

·

View note

Text

chromeOS Admin Zertifikat brauchbar?

Jetzt kann man sich als Google chromeOS Administrator zertifizieren. An welche Zielgruppe richtet sich das und was beinhaltet das eigentlich? Und macht es überhaupt einen Sinn?

Es ist ja nicht verwunderlich, dass es nun auch bei Google für allerlei Themen Zertifizierungen gibt. Da folgt Google letztlich auch nur dem Vorbild Microsoft und vielen anderen. Als Computerspezialist und Administrator sammelt man im Laufe der Zeit Schubladen voller Zertifikate und ich muss leider sagen ich persönlich brauchte davon später keines mehr.

Nun also gut, jetzt können wir auch das chromeOS Administrator Zertifikat machen. Dazu müssen wir uns anmelden, die Prüfung buchen und zu einem bestimmten Termin online beaufsichtigt durchführen. Was sonst um die 150 Euro kosten soll ist derzeit auch kostenfrei. Dann geht es darum sich durch 50 multiple choice Fragen zu klicken und davon 80% richtig zu beantworten um zu bestehen.

Die Fragen drehen sich im Wesentlich um Themen, die aber mit dem Alltagsgeschäft eines Google Workspace Admins nur wenig zu tun haben. Es scheint vielmehr darum zu gehen einem Admin ein Bonbon zuzuwerfen, der gerade erst den Wechsel des Unternehmens zu Google Workspace unterstützt hat.

Und da dreht sich im Fokus auch alles um Google Workspace Enterprise. Irgendwie nach dem Motto:"Gut, Du hast dich nun als unser Google Workspace Admin hergegeben und damit Du auch ein Zertifikat hast, dass Du zu Deinen anderen in die Schublade legen kannst, gibt es diese Prüfung."

Was von der Idee ja nett gedacht war hat Google hier sehr schlecht umgesetzt. Lieblos und wenig durchdacht. Da gibt es zunächst einmal keinerlei Möglichkeit sich auf die Inhalte dieser Prüfung vorzubreiten. Wer etwas sucht findet die Fragen nebst den richtigen Antworten im Internet. Doch wer hier nicht als Enterprise Kunde von Google begleitet wurde beim Umstieg zu Workspace hat eigentlich keine Möglichkeit sich vorzubereiten. Admins die sich die Antworten nicht aus dem Web gezogen haben, auch wenn sie bereits jahrelange Erfahrung haben und bereits zu GSuite Zeiten administriert haben, können dann auch ganz leicht mal an dieser Prüfung scheitern.

Die Prüfung ist in Englisch, sie muss im Inkognito Modus des Browsers durchgeführt werden. Übersetzung nicht möglich und die Zeit läuft. Die Fragen teils sehr speziell. Beispiel solche Fragen wie im Bezug auf SSO (Single Sign On) Anbieter und Software. SSO ist in diesem Zusammenhang schon sehr speziell, zudem aus Sicherheitsgründen extrem fragwürdig. Warum muss sowas eine Frage in einer solchen Prüfung sein? Na damit man 50 Fragen zusammenbekommt.

Großes Problem ist, dass sich bei Google Workpsace fast täglich Neuerungen und Änderungen ergeben. Als Admin bekommt man ständig eMails über das was sich nun schon wieder ändert. Eigentlich ist man im Wesentlichen damit beschäftigt zu prüfen in wie weit das dann Auswirkungen auf die eigene Organisation hat und ob dann konkret Handlungsbedarf besteht. Sollte ein Personalverantwortlicher diesem neuen Zertifikat auch nur ansatzweise eine Bedeutung zumessen, zeigt das nur, dass der- oder diejenige schlicht Null Ahnung hat.

Mein Fazit: Das kann man sich sparen. Wenn man Lust und Zeit zuviel hat und als Enterprise Admin gerade den Wechel zu Google Workspace gemacht hat, kann man das ja zum Spaß machen, doch es hat keinen Wertgehalt. An diesem Zertifikat lässt sich die Qualifikation eines Google Workspace Administrators nicht nachweisen. Gut das es derzeit kostenfrei ist, dafür auch noch Geld zu verlangen wäre eine Frechheit.

0 notes