#fabsec

Text

FabSec05 - Security Posture

Tempo fa avevo pubblicato un paio di post legati all’utilizzo delle password e all’uso che ne facciamo. Il primo era questo, mentre il secondo lo trovate qui

L'altro giorno mi sono imbattuto in un articolo di Daniel Miessler, un esperto di sicurezza informatica che seguo con interesse. L’articolo contiene una sorta di classificazione della sicurezza e gestione delle nostre password, riassunta da questo diagramma:

Il diagramma mostra quanto debole o robusto possa essere il modo in cui utilizziamo le password tutti i giorni. Si parte da

1 = password condivise = male, molto male!

e si arriva a

8 = utilizzo di un token fisico, tipo Yubico o Thetis = well done!

Sul lato destro è anche presente una lista di attacchi associati a ciascuna “security posture”, attacchi che sono obbligati a diventare sempre più sofisticati man mano che si sale.

Il diagramma è un buono strumento per incentivare le persone a migliorare la propria sicurezza (chi non vuole scalare una classifica?! :), perciò ho pensato fosse un ottimo complemento a quella discussione.

Per chi fosse interessato all’articolo completo, eccolo qui

#infosec#infomation security#fabsec#password#password management#sicurezza#sicurezza informatica#cyber#cybersecurity

4 notes

·

View notes

Text

FabSec01 – Password questa sconosciuta

Parecchio tempo fa, leggendo uno dei post divulgativi di Kon-igi, mi era venuta voglia di creare un servizio di divulgazione di Information Security. Non lo taggo, così che possa godersi in pace le sue barrette di cioccolato bianco, ma lo ringrazio ugualmente per l’ispirazione.

Con solamente un paio d’anni di ritardo, eccomi finalmente a pubblicare il mio primo post. Considerando che probabilmente non se lo filerà nessuno, sarà pure l’ultimo. Se dovesse invece riscuotere successo, farò del mio meglio per pubblicarne altri. Se dovesse infine diventare virale, vi invito tutti a cena a festeggiare.

Tema del post: Come si gestisce una password?

Le regole importanti sono poche, ma essenziali.

Primo: se sei un essere umano e sei in grado di memorizzare la tua password, allora la password è insicura. Secondo: più caratteri entrambi usi, meglio è. Terzo: lungo è bello (Password!)

Ed eccoci al primo dilemma: come posso utilizzare password sicure, se poi l’unico modo per ricordarle è trascriverle su un foglietto di carta da formaggio conservato accanto al mio PC? La risposta è ahimè vagamente anti-intuitiva: NON devi conoscere le tue password. Una soluzione sicura si basa sul fatto che tu NON debba memorizzare le tue password.

Possibile? Impossibile?

Per fortuna la tecnologia accorre in nostro aiuto, grazie ad applicazioni chiamate “Password Manager”. I PM sono dei contenitori di credenziali che faciliteranno l’accesso ai vostri account e eviteranno appunto che dobbiate memorizzare le vostre password.

Esistono parecchi PM, e molti prendono la forma di app per PC, mobile app, browser plugin, .. o tutte queste cose insieme. In tutti i casi, il PM richiederà l’inserimento di una master password, la “password di tutte le password”, per aprire la cassaforte e consentire l’accesso e utilizzo delle suddette credenziali.

Ecco un esempio della prima schermata:

Una volta inserita la password, potrete selezionare il sito a cui volete accedere, e lasciare che il PM apra una pagina nel browser e automaticamente inserisca username a password. E il gioco è fatto. Nota: PM diversi si comportano in maniera diversa, ma il principio e` lo stesso.

A questo punto, i più scaltri di voi, si domanderanno: eh, ma la master password? Come posso proteggerla o memorizzarla? Qualora venisse ottenuta da un utente malintenzionato, sarebbe il cavallo di troia per accedere a tutti i miei segreti! Ottima domanda. Dunque, in realtà ci sono parecchi meccanismi di protezione a prescindere della master password. Al tempo stesso, la vostra obiezione è valida.

La master password è importantissima e in quanto tale deve essere molto robusta. Lunghezza della password, entropia e key space (funzioni dell’insieme di caratteri da cui pescate per creare la vostra password) sono fondamentali. Ergo, è importante che scegliate una master password con cautela.

Una buona password è qualcosa come: Ciao!PossoInviarti8FotoDelPeneDiMiaCugina?:|

Ad attenta analisi, noterete che la password soddisfa tutti i criteri più importanti:

- Lunghezza (45)

- Caratteri in Maiuscolo (Sì)

- Caratteri in Minuscolo (Sì)

- Caratteri Numerici (Sì)

- Caratteri Speciali (Sì)

- Memorizzabile (Sì)

- Unsolicited Dick Pics (No)

Le passphrase sono probabilmente una delle soluzioni migliori per ottenere password molto robuste e che al tempo stesso possano essere memorizzate.

In conclusione, il mio suggerimento è di fare uso di un PM come primo passo per irrobustire la vostra sicurezza online. Per ragioni che non vale la pena trattare in questo post, i PM sono utili anche per altri motivi. Un esempio su tutti: i PM sono più abili di noi a identificare un website fake, perciò sarà più difficile trarci in inganno.

Sia chiaro, i PM non sono il Santo Graal, e ovviamente fanno gola a qualunque black hat hacker, per ovvi motivi. Tutto considerato, restano però un primo passo verso una “security posture” migliore.

Nei prossimi giorni, o forse mai.. chissà, pubblico un’appendice a questo post con qualche suggerimento per analizzare la vostra sicurezza attuale. Sempre in tema password, ovviamente.

FabSec01 - End

PS: Tu che leggi e conosci il tema.. lo so che il post sorvola su moltissimi aspetti, ma è stato scritto a scopo divulgativo. Sentiti liber* di inviarmi suggerimenti, che leggerò, oppure scatenare un flame, che ignorerò

#infosec#information security#cybersecurity#cyber#password#password manager#password management#entropy#fabsec

87 notes

·

View notes

Text

FabSec04 - Sicurezza di una rete WiFi

Negli ultimi tempi mi sono reso conto di dare per scontato parecchie cose in ambito di sicurezza. Questa rubrica è il mio tentativo di rimediare e forse contribuire ad aiutare il prossimo.

Come il saggio @der-papero sta insegnando a tutti noi, sarebbe bene irrobustire le difese della nostra rete di casa. Perciò oggi parleremo delle reti WiFi e di come renderle sicure. O meglio, come renderle meno insicure.

Premessa

I meccanismi di difesa descritti in questo post saranno sufficienti a bloccare l'accesso alle vostre reti locali e reti WiFi ai ‘ladri di galline’™, ovvero (cr)hacker alle prime armi. Se un pentester qualificato, tipo @axeman72, decide di fare di voi il proprio obiettivo.. buona fortuna. A quel punto vi consiglio di spegnere il router DSL e dargli un paio di martellate. Al router. Quello dovrebbe funzionare.

Cominciamo.

SSID

Il Service Set IDentifier (SSID) è il nome della rete, ciò che appare sul vostro smartphone quando cercate di agganciarvi a una WiFI. La prima cosa da fare è sostituite l'SSID della vostra rete con un nome a vostra scelta. Siccome ogni device ha una procedura leggermente diversa, vi consiglio di digitare sul vostro motore di ricerca preferito "sostituire SSID <nome_del_vostro_router>"

Evitate di scegliere nomi tipo "Unhackable" o “Impenetrabile”, sennò ve le andate a cercare eh..

Menzione d'onore per i miei 3 nomi preferiti: "LAN Solo", "Wu Tang LAN" e "It hurts when IP"

Password accesso WiFi

Per la lunghezza, robustezza e entropia della password di accesso della vostra WiFi, rimando ai due post precedenti. Qui e qui.

Password accesso router

Il consiglio precedente vale anche per la password di accesso del router.

Encryption

Abilitare la cifratura. Questo post spiega piuttosto chiaramente cosa scegliere e le limitazioni dei vecchi algoritmi di cifratura delle reti WiFi.

Se avete il culopeso e non leggete i post del papero (shame on you!) ecco la versione breve: tra WEP, WPA e WPA2, scegliete quest'ultimo. E anzi selezionate WPA3 se i vostri dispositivi lo supportano.

WPS

Non è importante sapere cosa sia la Wi-Fi Protected Setup (WPS) o come funzioni: è una tecnologia che rende più facile compromettere una rete. Qualora la funzione WPS sia presente sul vostro dispositivo, disabilitatela.

Micro-segmentation

Create dei sottogruppi, facendo in modo che ciascun dispositivo si connetta al sottogruppo più adatto. Così facendo eviterete che tutti i dispositivi possano vedere e accedere a tutto.

Ad esempio, una WiFi potrebbe avere 3 gruppi:

- Un gruppo per tutti e soli i vostri dispositivi più preziosi. I vostri portatili e i vostri smartphone

- Un gruppo per i vostri dispositivi IoT. Così che il vostro frigorifero possa chiedere all'impianto di irrigazione se ama le uova strapazzate, ma non possa raggiungere il vostro portatile.

- Un gruppo per i vostri ospiti, qualora volessero accedere alla WiFi. In questo modo i dispositivi degli ospiti saranno segregati e non potranno vedere nulla nella vostra rete

Più o meno tutti i router moderni consentono di creare questo tipo di configurazione. Come indicato all'inizio del post, digitate qualche parola chiave nel vostro motore di ricerca, o su YouTube. La procedura è semplice, ma varia da dispositivo a dispositivo

Aggiornamento SW

Accertatevi che il SW utilizzato dal vostro router venga aggiornato periodicamente. Alcuni dispositivi lo fanno in automatico, altri richiedono aggiornamento manuale.

Come dicevo nella premessa, se l'hacker è esperto e voi siete un target particolarmente appetibile, le difese cadranno prima o poi. Esistono moltissime tecniche di attacco. Non mi dilungo sulle tecniche di “Recoinnassance” che @der-papero ha magistralmente presentato nei suoi post. Per darvi un’idea, cito un paio di attacchi più sofisticati, ma non troppo:

Fake Access Point

Uno dei trucchetti più semplici è quello di simulare una rete WiFi pubblica e accessibile a tutti, per indurre gli utenti a connettersi. In questo modo, l'utente malevolo si comporterà di fatto come ‘Man in the Middle’ e potrà osservare e in alcuni casi modificare il traffico tra client e server. Di fatto pretendendo di essere il server, o il client, a seconda dei momenti.

L'esempio più famoso è la celeberrima "Starbucks_Free_WiFi", a cui moltissimi clienti si sono connessi sorseggiando il loro caffe`.. che ahimè non è affatto una WiFi offerta da Starbucks (Heartbreaking, I know.. )

Evil Twin

Se poi l'hacker vuole prendere di mira un gruppo specifico di utenti, una delle soluzioni più comuni è l'Evil Twin. L'hacker crea un Access Point (AP) identico in tutto e per tutto a quello che esiste nel vostro ufficio. In questo modo, l'endpoint (il vostro portatile, il vostro smartphone) viene ingannato e indotto a pensare che quell'AP sia legittimo e finisce per fornire le credenziali di accesso. Che ovviamente l'hacker subdolo utilizzerà per accedere a un AP vero. Di nuovo, ci sono modi e tecniche per impedire questo tipo di attacco, ma questo esula dagli scopi di questo post.

That’s all folks.

Se ho usato qualche termine tecnico di troppo, fatemi sapere. Anche se involontariamente, mi capita spesso. E come sempre, i suggerimenti sono i benvenuti.

Bonus Tip: questo consiglio non è legato alla sicurezza della rete WiFi, ma dato che siamo in tema.. Esistono app che consentono di verificare se la vostra portante WiFi ( = qualità del segnale della vostra rete) sia in conflitto con quella del vostro vicino. Qualora la vostra portante fosse in conflitto, la riconfigurazione del router DSL è un processo solitamente abbastanza banale e consente di ottenere una qualità migliore.

20 notes

·

View notes

Text

FabSec02 – Password: seconda e ultima parte

Grazie al contributo di alcuni Tumbleri, aggiungo alcuni dettagli, completo questo post e rispondo a qualche domanda. Infine, in coda fornisco la lista di riferimenti a cui avevo accennato.

1. Il quaderno delle password è un oggetto di tutto rispetto. Mi è capitato in passato di sentire colleghi ironizzare sul suo utilizzo, ma è invece un oggetto molto utile. In fin dei conti il quaderno non è altro che un PM reale invece che virtuale.

2. Il mind palace è una tecnica che consente di utilizzare un algoritmo mentale per ricordare password piuttosto complesse. Personalmente non lo amo, ma sono gusti personali. In generale, ho sempre il timore che le persone “normali” (concedetemi il termine) finiscano per credere di avere costruito delle password robuste, quando robuste non lo sono. Detto ciò, resta un’ottima tecnica, se ben utilizzata. Alla fin fine, pure un PM può far poco se la password che ci archiviate è 12345 (grazie @der-papero per la citazione dell’indimenticato President Skroob/PresidenteScrocco ;)

3. I PM hanno qualche vantaggio da non sottovalutare. Ne cito un paio, ma e ne sono altri:

Se, nonostante tutte le cautele del caso, doveste atterrare su un sito fake – che all’apparenza sembra identico al sito reale ma non lo è – il PM accorre in aiuto in quanto non vi suggerirà la password da inserire. Quel campanello di allarme potrebbe essere sufficiente a farvi fare dietrofront.

PM reali (es: il quaderno) e virtuali consentono di rendere le challenge “Domanda & Risposta” molto più sicure. Ad esempio, la risposta a “Qual è il nome della tua scola elementare?” può diventare una manciata di caratteri alla rifusa, che cambiano da sito a sito.

Hanno anche svantaggi, ovviamente. Su tutti, la sicurezza dei loro database e dei meccanismi con cui proteggono le password (Vedi Hashing, Salt, Pepper) è cruciale. Se salta quello, salta tutto.

4. Considero più sicuri i PM che fanno quello di mestiere, rispetto a quelli nativi dei browser. Un laptop potrebbe essere perso, rubato. Un utente potrebbe inavvertitamente installare dei plugin malevoli, il cui scopo è rastrellare credenziali (per esempio per credential stuffing). Come sempre, conservare password robuste nel browser è meglio che utilizzare 12345 dappertutto.

5. Nei commenti si è accennato brevemente al Multi Factor Authentication (MFA). Tema importante e per certi versi fondamentale, ma ci dedicherò un post a parte.

Infine, ecco i link che avevo promesso:

Qui potete scoprire se uno dei vostri indirizzi di posta è stato ritrovato in un vecchio data breach. Se il sito risponde “Oh No”, niente panico! Vi suggerisco però di sostituire la password in tutti i siti associati a quell’indirizzo di posta. E anche all’account di posta, ovviamente. Better safe than sorry.

Se vi fidate, e siete liberissimi di non farlo, qui invece potete verificare se la vostra password sia già stata recuperata in qualche data breach in passato. Ciò non significa che sia la VOSTRA password, ma è pur sempre vero che proprio così unica non era ;)

Questi sono dei PM di uso comune: 1Password, LastPass, KeePass, DashLane. Alcuni sono free, altri a pagamento. Sono solo alcuni esempi, ce ne sono altri mille mila! Scegliete quello che preferite, ma magari cercate di non scegliere quello free offerto dal KGB.

Ah, quasi dimenticavo. No, non lavoro per una società che produce un PM e non ricevo quattrini se deciderete di abbonarvi a uno di quelli a pagamento.

E questo è quanto. Special thanks to @der-papero @gigiopix @kon-igi @fatalquiiete e tutti gli altri che ho già dimenticato, per gli spunti interessanti

28 notes

·

View notes

Text

FabSec03 – MFA questa sconosciuta

Nelle puntate precedenti, qui e il sequel qui, vi avevo annoiato parlato di password. Ho deciso di restare in tema e parlare di Multi Factor Autenthication (MFA), ovvero Autenticazione Multifattore.

L’MFA si basa su in principio di per sé piuttosto semplice. Invece che affidarci unicamente a qualcosa che solo noi conosciamo, come la nostra password, MFA sfrutta la combinazione di alcuni di questi fattori:

Something you know – Qualcosa che sai (password, PIN, ..)

Something you have – Qualcosa che hai (codice via SMS, codice generato da un’app installata sullo smartphone, oggetto fisico come quelli prodotti da Yubico).

Something you are – Qualcosa che sei (impronte digitali, volto, timbro della voce, iride, retina, geometria palmo della mano, battito del cuore, ..). Il più sicuro ma anche il più controverso.

Per darvi una idea, una chiave youbico ha questo aspetto:

In generale, MFA richiede una combinazione di almeno due elementi delle suddette categorie.

Un po’ di esempi e considerazioni su MFA, in ordine sparso:

- Il vostro bancomat è un esempio perfetto di 2FA: oggetto fisico + PIN (2FA = 2 Factor Authentication = autenticazione a 2 fattori)

- La tecnologia dei dispositivi biometrici, ovvero il something you are, ha fatto passi da gigante, ma segue sempre questo comportamento

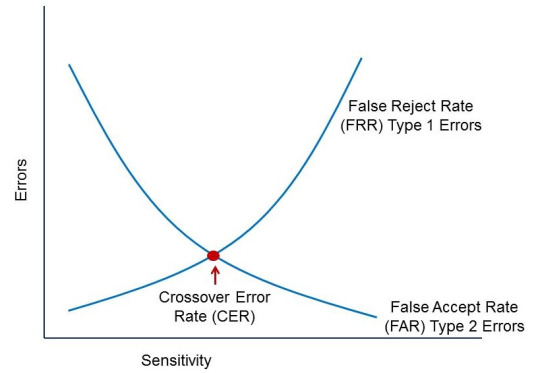

In parole semplici, maggiore è la sensitività, più è probabile si impedisca l’accesso a un utente legittimo (Errore Type I). Minore è la sensitività, più è probabile che l’accesso ia consentito a un utente non legittimo (il temuto errore Type II). L’accuratezza del dispositivo prescinde dalla configurazione, ma in ogni caso la sensitività dovrebbe essere impostata sulla base di ciò che si sta proteggendo (accesso TikTok vs. accesso Centrale Nucleare)

C’è anche da dire che l’utente medio, se il dispositivo impiega troppo tempo a dare una risposta o è troppo sensibile, lo abbatte a bastonate perde la pazienza.

Infine, alcuni dispositivi biometrici toccano temi delicati. Per esempio, il “retina scan” può individuare malattie o gravidanza.

- L’MFA è essenziale per quegli account che contengono i vostri dati più preziosi. Se utilizzate un’applicazione per fare online banking, sia quella applicazione sia l’account di posta associato a quell’applicazione dovrebbero essere configurati con MFA

- Gli SMS sono insicuri, ma sono sempre meglio di non avere MFA. Se sono l’unica tecnologia supportata dal sito in questione (nel 2021? really?!), son pur sempre meglio di niente

- Negli ultimi anni si sono fatti strada alcuni fattori più interessanti, come il Somewhere you are (il posto in cui sei) e il Context-aware authentication (contesto in cui l’autenticazione viene richiesta). Non sono altro che tecniche più raffinate, per capire se siate veramente chi dite di essere. Tipo: “le tue credenziali sono corrette, ma solitamente ti connetti da Bologna e oggi ti sei connesso alle 3 del mattino da Bangkok.. e prima di accedere hai digitato la password errara 123 volte.. uhm..”

Come tutti i dispositivi di sicurezza, anche MFA non è infallibile. Rende però molto più complicato scardinare le vostre credenziali e accedere ai vostri dati personali.

Se cercate online, troverete parecchi video che spiegano come configurare MFA per qualunque sito di media fama. Non ho trovato un sito in italiano che fornisse una descrizione per tutti i siti di uso comune. Perciò, ahimè, non ho link da aggiungere. Posso solo consigliarvi di cercare “nome sito a cui siete interessati”, “MFA” oppure “2FA”, e “istruzioni passo passo”. Se per una volta evitate di cliccare sui risultati che vi rimandano a PornHub, di solito i video di YouTube sono utili.

Il mio consiglio finale è di attivare MFA in tutti quei siti e applicazioni dove le conseguenze di un furto di identità sarebbero notevoli. Se lo fate, cercare di rendere la procedura di accesso semplice, altrimenti perderete la pazienza dopo pochi giorni e disattiverete tutto per sempre.

Fabsec03 End

Post Scriptum, per quelli che vogliono entrare nella tana del bianconiglio: se vi interessa sapere come funzionano oggetti come la YubiKey, trovate qui i protocolli su cui di basa, qui e qui alcuni dettagli di come generano password temporanee, ovvero hash-based e time-based password

5 notes

·

View notes

Text

Bell'articolo di Will Cathcart, Head of WhatsApp, sull'encryption end to end.

Encryption che, come accade ciclicamente, è sotto attacco con proposte di legge (in UK, in EU, ..) che vorrebbero consentire a governi locali di scardinarne le basi.

Il tema tecnico merita probabilmente una sessione #FabSec, gliela dedicherò prima o poi. Il problema morale è molto più ampio: fanno bene le voci tecniche più autorevoli a indicare i rischi di proposte che vanno in questa direzione.

1 note

·

View note