#modifikation

Photo

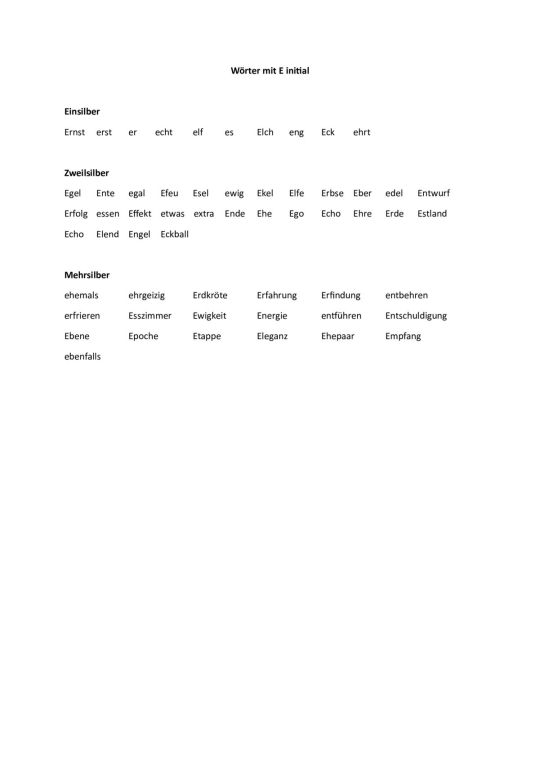

Wortliste e initial

Eine kleine Wortliste mit initaliem /e/ (sowohl mit „kurzem“ als auch „langem“ /e/). Kann z.B. im Bereich der Sprechapraxie oder der Stottertherapie (Üben von Prolongation) eingesetzt werden.

#Anlaut#Vokaleinsatz#Modifikation#Wortbene#initial#[e]#Lesen#Vokale#Sprechapraxie#Artikulation#Stimme#Stottern

0 notes

Text

Proteinfabriken zum Laufen bringen – Wie deubiquitinierende Enzyme neben Fubi-Proteasen stehen

Forscher des Max-Planck-Instituts für molekulare Physiologie haben neue Erkenntnisse über die Rolle von Fubi-Proteasen bei der Reifung von Ribosomen gewonnen. Fubi ist eine Ubiquitin-ähnliche Modifikatorproteinfamilie, die bisher wenig erforscht wurde. Die Wissenschaftler haben zwei deubiquitinierende Enzyme identifiziert, die als Fubi-Proteasen fungieren und die Trennung von Fubi von ribosomalem…

View On WordPress

0 notes

Text

Edgar Hofschen

1941 - 2016

Modifikation E

signed and dated 76 on the reverse; signed, titled, dated 76 and inscribed on the stretcher

oil on canvas

Sotheby’s

12 notes

·

View notes

Text

Modifikator Asal Bali Raih Terbaik Kelas Free For All di Ajang HMC 2022

BALIPORTALNEWS.COM, DENPASAR – Prestasi gemilang di persembahkan modifikator asal Bali, Dewa Putu Putra Pratama dengan hasil karyanya yang dinobatkan sebagai modifikator terbaik kelas Free For All (FFA). Bersama dengan tiga modifikator lainnya adalah Ruslan dari Makassar, Sulawesi Selatan, dianugerahi modifikator terbaik pada kelas Matic & Cub dan Gema Merdeka Goeyardi dari Jakarta yang memenangi kategori Sport berhasil menyisihkan hampir 900 peserta dari berbagai daerah di Indonesia dalam ajang Final Battle Honda Modif Contest (HMC) 2022 di Sleman City Hall, Sleman, Daerah Istimewa Yogyakarta telah berlangsung pada 17 Desember 2022.

Ingin menampilkan hasil karya bengkel di daerah sendiri ke kanca Nasional, Dewa Putu Putra Pratama mengikuti serangkaian prosesi seleksi mulai dari lolos scrutineering lalu sepeda motor hasil modifikasinya ditampilkan secara virtual pada 7-21 November 2022 pada microsite di www.astra-honda.com/hondamodifcontest.

Dalam pesan singkat yang disampaikan Dewa Putu Putra Pratama, ajang HMC ini sebagai wadah untuk berkreativitas dan yang lebih kerennya adalah bisa ketemu secara langsung dengan teman-teman modifikator seluruh Indonesia dan para juri.

“Berhasil hingga menuju Final Battle HMC Honda Modif Contest (HMC) 2022 adalah tantangan tersendiri bagi saya untuk menampilkan hasil karya yang unik dan berkesan di depan dewan juri. Apalagi parameter penilaian juri diantaranya modifikasi harus aman, fungsional, dan relevan. Semoga berikutnya melalui gelaran HMC 2022, ini kami bisa terus bersama pecinta modifikasi di Indonesia dan menumbuhkan semangat kreativitas modifikator dalam negeri,” harap Dewa Putu.

HMC melombakan 9 kelas, yakni All stock & Advance untuk sepeda motor produksi di bawah tahun 2006, serta juga dibuka kategori Matic & Cub Stock/Bolt On, Matic & Cub Advance, Sport Naked, Sport Fairing, Sticker/decals, Racing Style, Community Touring untuk kategori sepeda motor dengan produksi di atas tahun 2006. Terakhir, ada kelas Free for All (FFA) untuk semua kategori skutik, cub, dan sport Honda dari semua tahun produksi.

Marketing Manager Astra Motor Bali, Henry Setiawan mengatakan Meskipun HMC masih digelar dengan menyesuaikan kondisi pandemi saat ini, namun karya modifikasi dari setiap peserta semakin beragam.

“Kami sangat mengapresiasi hasil karya modifikasi asal Bali yang telah berhasil menjadi terbaik kelas Free For All (FFA) di gelaran HMC 2022, semoga kedepannya muncul lagi modifikator muda lainnya dengan hasil karya yang kreatif dan inovatif tentunya ada unsur budaya dan kekhasan daerah pada karya mereka,” tutup Henry.(bpn)

Read the full article

#AHM#DewaPutuPutraPratama#FFA#FreeForAll#HMC#Honda#HondaModifContest#Jogja#Sleman#SlemanCityHall#Yogyakarta

4 notes

·

View notes

Text

Igmst Feature In SAP HR

Understanding the LGMST Feature in SAP HR: Streamlining Payroll Setup

In the intricate world of SAP Human Resources (HR), the LGMST feature is a potent tool to simplify payroll configuration and enhance data entry efficiency. Let’s explore LGMST, why it matters, and how it streamlines processes within your SAP HR system.

What is LGMST?

LGMST stands for Lohngruppen-Modifikations-Schlüssel, or, in English, Wage Type Model. This feature allows you to control which wage types can be assigned to employees based on various criteria, such as their employee group, personnel subarea, or other relevant factors.

Why Does LGMST Matter?

Payroll Accuracy: LGMST helps ensure only the appropriate wage types are used for specific employees. This reduces the chances of errors and inconsistencies in payroll calculations.

Efficiency: Payroll administrators save time and effort as the system automatically suggests relevant wage types during data entry. This also speeds up the overall payroll process.

Compliance: By defining permissible wage types based on employee characteristics, LGMST assists in adhering to company policies, labor regulations, or collective agreements.

How Does LGMST Work?

Configuration: The core of LGMST is configured in the following ways:

Feature: The feature LGMST is customized with decision trees to determine the wage types.

Table T539A: You maintain a table (T539A) specifying wage type models containing groups of permissible wage types.

Defaulting: When an employee’s Basic Pay Infotype (0008) is edited in SAP, the LGMST feature checks the employee’s relevant characteristics and proposes a group of default wage types based on the configured rules and wage type models.

Example

Suppose your company has different basic pay structures for factory workers and office staff. You could configure LGMST like this:

Employee Group “Factory”: Allow wage types related to hourly pay, overtime, and shift allowances.

Employee Group “Office”: Allow wage types related to monthly salary, bonuses, and benefits.

When a payroll administrator processes an employee in the “Factory” group, the system would only suggest the relevant wage types, preventing the accidental entry of a monthly salary type.

Key Points to Note

LGMST works primarily with the Basic Pay Infotype (0008).

The maximum number of wage types suggested is controlled within the LGMST feature.

Customization and maintenance of LGMST typically require the expertise of an SAP HR functional consultant.

In Conclusion

The LGMST feature provides a valuable tool for managing the complexities of payroll configurations within SAP HR. TailoringTailoring wage-type assignments to specific employee groupsensures accuracy, simplifies processes, and supports compliance efforts within your organization.

youtube

You can find more information about SAP HR in this SAP HR Link

Conclusion:

Unogeeks is the No.1 IT Training Institute for SAP HR Training. Anyone Disagree? Please drop in a comment

You can check out our other latest blogs on SAP HR here – SAP HR Blogs

You can check out our Best In Class SAP HR Details here – SAP HR Training

———————————-

For Training inquiries:

Call/Whatsapp: +91 73960 33555

Mail us at: [email protected]

Our Website ➜ https://unogeeks.com

Follow us:

Instagram: https://www.instagram.com/unogeeks

Facebook: https://www.facebook.com/UnogeeksSoftwareTrainingInstitute

Twitter: https://twitter.com/unogeeks

0 notes

Text

Toyota Kreditbank mit Veränderungen im Management

Ab 1. April

Die Toyota Kreditbank GmbH (TKG) hat zum 1. April 2024 eine Modifikation der Management-Struktur und damit zusammenhängende personelle Veränderungen umgesetzt. Dadurch soll die Organisation widerstandsfähiger gegenüber den wachsenden Herausforderungen am Markt werden. Es erfolgt eine Trennung von regionalen Zuständigkeiten und den Zuständigkeiten für die Bankengruppe sowie dem lokalen Geschäft.

Read the full article

0 notes

Text

how to mod droid vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how to mod droid vpn

Droid VPN Anleitung

Droid VPN ist eine beliebte Anwendung, die es Benutzern ermöglicht, sicher im Internet zu surfen und ihre Privatsphäre zu schützen. In dieser Anleitung werden wir Ihnen Schritt für Schritt zeigen, wie Sie Droid VPN verwenden können, um Ihre Daten zu verschlüsseln und anonym im Internet zu surfen.

Schritt 1: Laden Sie die Droid VPN-App aus dem Google Play Store herunter und installieren Sie sie auf Ihrem Android-Gerät.

Schritt 2: Öffnen Sie die App und erstellen Sie ein Konto, falls Sie noch keines haben. Anschließend können Sie sich mit Ihren Anmeldedaten einloggen.

Schritt 3: Wählen Sie einen VPN-Serverstandort aus der Liste der verfügbaren Länder aus. Dies hilft Ihnen, Ihre virtuelle Position zu ändern und auf geo-blockierte Inhalte zuzugreifen.

Schritt 4: Aktivieren Sie die VPN-Verbindung, indem Sie auf die Schaltfläche "Verbinden" tippen. Droid VPN wird nun Ihre Internetverbindung verschlüsseln und Ihre IP-Adresse maskieren.

Schritt 5: Sie können die VPN-Verbindung jederzeit trennen, indem Sie erneut auf die Schaltfläche "Trennen" tippen.

Dank Droid VPN können Sie sicher im Internet surfen, Ihre persönlichen Daten schützen und auf regionale gesperrte Inhalte zugreifen. Vergessen Sie nicht, die App regelmäßig zu aktualisieren, um von den neuesten Sicherheitsfunktionen zu profitieren.

VPN Modifikation Schritt für Schritt

Eine VPN-Modifikation Schritt für Schritt bietet zusätzliche Sicherheit und Anonymität beim Surfen im Internet. Durch die Änderung der VPN-Einstellungen können Benutzer ihre Online-Privatsphäre verbessern und auf geografisch eingeschränkte Inhalte zugreifen.

Der erste Schritt bei der VPN-Modifikation besteht darin, einen zuverlässigen VPN-Anbieter auszuwählen, der starke Verschlüsselung und eine Vielzahl von Serverstandorten bietet. Nach der Registrierung und Installation der VPN-Software kann der Benutzer mit der Konfiguration beginnen.

Als nächstes muss der Benutzer den bevorzugten VPN-Serverstandort auswählen, um die Internetverbindung zu verschlüsseln. Dies kann je nach gewünschtem Datenschutz- und Geschwindigkeitsniveau variieren.

Sobald der Server ausgewählt ist, können zusätzliche Funktionen wie Kill-Switch aktiviert werden, um die Verbindung automatisch zu trennen, falls die VPN-Verbindung unterbrochen wird. Dies verhindert, dass sensible Daten ungeschützt übertragen werden.

Eine VPN-Modifikation kann auch das Ändern von Protokollen umfassen, um die Verschlüsselung und Sicherheit anzupassen. Benutzer können zwischen verschiedenen VPN-Protokollen wie OpenVPN, L2TP/IPsec oder IKEv2 wählen, je nach ihren individuellen Anforderungen.

Zusammenfassend bietet eine VPN-Modifikation eine effektive Möglichkeit, die Online-Sicherheit und -Privatsphäre zu erhöhen. Durch die Anpassung der VPN-Einstellungen gemäß den persönlichen Vorlieben können Benutzer eine maßgeschneiderte VPN-Verbindung erstellen, die ihren Anforderungen entspricht.

Droid VPN Konfiguration

Eine Droid VPN Konfiguration ist eine wichtige Maßnahme, um Ihre Online-Privatsphäre und Sicherheit zu schützen. VPN steht für Virtual Private Network und ermöglicht es Ihnen, eine sichere Verbindung zum Internet herzustellen, indem es Ihre Daten verschlüsselt und Ihren Standort verbirgt. Mit Droid VPN können Sie Ihre Verbindung auf Ihrem Android-Gerät schützen und auf eingeschränkte Websites oder Apps zugreifen.

Um Droid VPN zu konfigurieren, müssen Sie zuerst die App aus dem Google Play Store herunterladen und installieren. Nachdem Sie die App geöffnet haben, müssen Sie ein Konto erstellen und sich anmelden. Anschließend können Sie einen Serverstandort auswählen, mit dem Sie sich verbinden möchten. Es wird empfohlen, einen Server in einem Land Ihrer Wahl zu wählen, um Ihre Privatsphäre optimal zu schützen.

Sobald Sie mit einem Server verbunden sind, können Sie sicher im Internet surfen, ohne sich um Ihre Daten oder Ihren Standort sorgen zu müssen. Droid VPN bietet eine benutzerfreundliche Oberfläche und schnelle Verbindungsgeschwindigkeiten, um Ihr Online-Erlebnis reibungslos zu gestalten.

Insgesamt ist die Konfiguration von Droid VPN eine einfache und effektive Möglichkeit, Ihre Privatsphäre zu schützen und auf blockierte Inhalte zuzugreifen. Es ist wichtig, immer darauf zu achten, dass Ihre VPN-Verbindung aktiv ist, um Ihren Schutz zu gewährleisten.

VPN Anpassungen für Droid

Ein VPN, oder virtuelles privates Netzwerk, ist ein nützliches Tool für die Sicherheit und Privatsphäre im Internet. Für Android-Geräte gibt es verschiedene Anpassungen, um das VPN optimal zu nutzen.

Zunächst ist es wichtig, eine zuverlässige VPN-App aus dem Google Play Store herunterzuladen. Es gibt eine Vielzahl von Anbietern mit unterschiedlichen Funktionen und Preisen, daher ist es ratsam, sich vorher über die diversen Optionen zu informieren.

Nach der Installation der VPN-App müssen die Einstellungen entsprechend angepasst werden. Dazu gehören die Auswahl des gewünschten Serverstandorts und des VPN-Protokolls. Einige Apps bieten auch zusätzliche Funktionen wie einen automatischen Kill-Switch oder eine Split-Tunneling-Option an.

Um sicherzustellen, dass das VPN ordnungsgemäß funktioniert, empfiehlt es sich, regelmäßig die Verbindung zu überprüfen und gegebenenfalls den Serverstandort zu ändern. Dies kann dazu beitragen, geografische Beschränkungen zu umgehen und die Online-Sicherheit zu verbessern.

Zusammenfassend sind VPN-Anpassungen für Android-Geräte eine effektive Möglichkeit, die Privatsphäre und Sicherheit im Internet zu erhöhen. Mit den richtigen Einstellungen und regelmäßigen Überprüfungen kann man ein VPN optimal nutzen und von den Vorteilen profitieren.

Technische Modifikationen Droid VPN

Technische Modifikationen Droid VPN

Droid VPN ist eine beliebte VPN-App für Mobilgeräte, die es Benutzern ermöglicht, sicher und anonym im Internet zu surfen. Mit technischen Modifikationen können Benutzer die Leistung und Funktionalität der Droid VPN App erweitern.

Eine häufige technische Modifikation ist die Anpassung der Verbindungseinstellungen, um die Geschwindigkeit und Stabilität der VPN-Verbindung zu optimieren. Durch Ändern der Protokolleinstellungen oder des Serverstandorts können Benutzer eine schnellere und zuverlässigere Verbindung herstellen.

Ein weiterer gängiger Modifikationsbereich betrifft die Sicherheitseinstellungen der App. Durch Hinzufügen zusätzlicher Verschlüsselungsschichten oder das Aktivieren von Kill-Switch-Funktionen können Benutzer ihre Daten besser schützen und sicherstellen, dass ihre Verbindung bei einem Verbindungsverlust automatisch getrennt wird.

Fortgeschrittene Benutzer können auch anpassbare Skripte oder Plugins verwenden, um die Funktionalität von Droid VPN weiter anzupassen. Durch das Entwickeln eigener Tools können Benutzer die App an ihre spezifischen Anforderungen anpassen und zusätzliche Funktionen hinzufügen.

Es ist jedoch wichtig zu beachten, dass nicht alle technischen Modifikationen legal oder sicher sind. Einige Modifikationen können gegen die Nutzungsbedingungen der App verstoßen oder die Sicherheit der Benutzer gefährden. Bevor Sie technische Änderungen an Droid VPN vornehmen, sollten Benutzer sicherstellen, dass sie die Auswirkungen der Modifikationen verstehen und dass sie keine Risiken eingehen.

Insgesamt können technische Modifikationen die Leistung und Funktionalität von Droid VPN verbessern, aber Benutzer sollten vorsichtig sein und nur Änderungen vornehmen, die legal und sicher sind.

0 notes

Text

is using vpn with my home network safe

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

is using vpn with my home network safe

VPN Verschlüsselung

Eine VPN-Verschlüsselung, auch Virtual Private Network-Verschlüsselung genannt, ist ein wichtiger Bestandteil der Cybersicherheit. Sie dient dazu, die Datenübertragung zwischen dem Nutzer und dem VPN-Server zu verschlüsseln, um die Privatsphäre und die Sicherheit im Internet zu gewährleisten.

Die VPN-Verschlüsselung nutzt komplexe Verschlüsselungsalgorithmen, um sicherzustellen, dass sensible Informationen wie Passwörter, Bankdaten und persönliche Nachrichten vor Hackern und anderen Cyberkriminellen geschützt sind. Durch die Verschlüsselung der Daten wird sichergestellt, dass sie nicht von Dritten abgefangen oder entschlüsselt werden können.

Ein weiterer Vorteil der VPN-Verschlüsselung ist die Anonymität, die sie den Nutzern bietet. Da die Daten über einen verschlüsselten Tunnel geleitet werden, wird die IP-Adresse des Nutzers verborgen, was es schwierig macht, die Online-Aktivitäten zurückzuverfolgen und die Identität des Nutzers preiszugeben.

Es ist wichtig zu beachten, dass nicht alle VPN-Anbieter die gleiche Qualität der Verschlüsselung bieten. Es ist ratsam, sich für einen vertrauenswürdigen Anbieter zu entscheiden, der starke Verschlüsselungsmethoden verwendet und keine Protokolle über die Online-Aktivitäten der Nutzer führt.

Insgesamt ist die VPN-Verschlüsselung ein unverzichtbares Werkzeug für alle, die im Internet sicher und anonym surfen möchten. Sie bietet eine zusätzliche Sicherheitsebene und schützt die Privatsphäre der Nutzer vor neugierigen Blicken.

Netzwerksicherheit

Netzwerksicherheit bezieht sich auf die Praktiken und Technologien, die verwendet werden, um Computernetzwerke vor unbefugtem Zugriff, Modifikation oder Diebstahl von Daten zu schützen. In der heutigen digitalen Welt, in der Datenübertragungen und -speicherung über Netzwerke von entscheidender Bedeutung sind, ist Netzwerksicherheit von größter Wichtigkeit.

Es gibt verschiedene Schlüsselaspekte der Netzwerksicherheit, darunter Firewalls, Verschlüsselung, sichere Zugriffssteuerung, Virenschutz und Sicherheitsaudits. Firewalls sind Schutzbarrieren, die den Datenverkehr zwischen einem internen Netzwerk und externen Netzwerken überwachen und filtern. Verschlüsselungstechnologien gewährleisten, dass Daten während der Übertragung verschlüsselt sind und nur autorisierte Parteien darauf zugreifen können.

Sichere Zugriffssteuerung bezieht sich auf die Kontrolle und Verwaltung des Netzwerkzugriffs durch Benutzer. Dies schützt sensible Daten vor unbefugtem Zugriff von internen oder externen Quellen. Virenschutzsoftware erkennt, blockiert und beseitigt schädliche Programme, die das Netzwerk infiltrieren könnten.

Sicherheitsaudits sind auch wichtig, um Schwachstellen im Netzwerk zu identifizieren und zu beheben. Regelmäßige Überprüfungen und Tests helfen dabei, die Effektivität der Sicherheitsmaßnahmen zu gewährleisten und mögliche Risiken zu minimieren.

Insgesamt ist Netzwerksicherheit entscheidend, um die Integrität, Vertraulichkeit und Verfügbarkeit von Daten in einem Netzwerk zu gewährleisten. Durch die Implementierung von robusten Sicherheitsmaßnahmen können Organisationen sicherstellen, dass ihre Daten und Systeme vor Bedrohungen geschützt sind.

Anonymität online

Anonymität online ist ein wichtiger Aspekt in der heutigen digitalen Welt. Es bezieht sich darauf, dass Benutzer im Internet ihre Identität und persönlichen Informationen schützen können. Dies ist besonders relevant, da wir zunehmend mehr Zeit online verbringen und viele unserer täglichen Aktivitäten digital durchführen.

Die Anonymität online kann auf verschiedene Weisen erreicht werden. Dazu gehören die Verwendung von VPNs (Virtual Private Networks), die Verschlüsselung von Daten und die Vermeidung der Weitergabe sensibler Informationen. Ein weiterer wichtiger Punkt ist die Nutzung von anonymen Browsern, die keine persönlichen Daten speichern oder verfolgen.

Es ist wichtig, die Anonymität online zu wahren, da sie Benutzern mehr Sicherheit und Privatsphäre bietet. Durch die Vermeidung der Preisgabe persönlicher Informationen können Benutzer sich vor Identitätsdiebstahl, Cyberkriminalität und unerwünschter Überwachung schützen.

Darüber hinaus kann Anonymität online dazu beitragen, die Meinungsfreiheit zu fördern, da Benutzer ohne Angst vor Repressalien frei ihre Meinungen und Ideen äußern können. Dies ist besonders wichtig in Ländern, in denen die Internetzensur weit verbreitet ist.

Insgesamt ist die Anonymität online ein grundlegendes Recht der Internetnutzer und sollte aktiv geschützt werden. Durch die Verwendung von geeigneten Tools und Praktiken können Benutzer ihre Privatsphäre wahren und sicher im Internet surfen.

Datenverschlüsselung

Datenverschlüsselung ist ein wichtiger Prozess, um sensible Informationen vor unerlaubtem Zugriff zu schützen. Dieser Vorgang beinhaltet die Umwandlung von lesbaren Daten in unverständliche Zeichen, sodass Unbefugte sie nicht entschlüsseln können. Durch die Verschlüsselung werden die Daten in eine Form gebracht, die nur mit einem geheimen Schlüssel wieder in ihre ursprüngliche Form zurückverwandelt werden kann.

Es gibt verschiedene Verschlüsselungstechniken wie die symmetrische und asymmetrische Verschlüsselung. Bei der symmetrischen Verschlüsselung wird derselbe Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung der Daten verwendet. Bei der asymmetrischen Verschlüsselung hingegen werden zwei mathematisch verbundene Schlüssel verwendet, einer zum Verschlüsseln und der andere zum Entschlüsseln.

Datenverschlüsselung wird in verschiedenen Bereichen eingesetzt, wie beispielsweise bei der Kommunikation über das Internet, beim Speichern von sensiblen Informationen auf Servern oder bei der Authentifizierung von Benutzern. Unternehmen und Regierungen nutzen Verschlüsselung, um ihre Daten vor Hackerangriffen oder Industriespionage zu schützen.

Es ist wichtig, dass Organisationen und Einzelpersonen die Bedeutung der Datenverschlüsselung verstehen und geeignete Maßnahmen ergreifen, um ihre Daten zu schützen. Durch die richtige Anwendung von Verschlüsselungstechniken können sie sicherstellen, dass ihre sensiblen Informationen sicher und geschützt bleiben.

Internetprivatsphäre

Da die Nutzung des Internets für viele Menschen heutzutage unverzichtbar ist, wird der Schutz der Internetprivatsphäre zu einem immer wichtigeren Thema. Die Internetprivatsphäre bezieht sich auf das Recht eines Einzelnen, persönliche Daten und Informationen online zu schützen und zu kontrollieren.

Es gibt verschiedene Möglichkeiten, die Internetprivatsphäre zu wahren. Eine davon ist die Verwendung von sicheren Passwörtern und die regelmäßige Aktualisierung dieser Passwörter. Es ist auch ratsam, eine Zwei-Faktor-Authentifizierung zu aktivieren, um die Sicherheit der Online-Konten weiter zu erhöhen.

Ein weiterer wichtiger Aspekt ist die Verwendung von Virtual Private Networks (VPNs), um die Online-Aktivitäten zu verschlüsseln und die eigene IP-Adresse zu verbergen. Dadurch wird verhindert, dass Hacker oder andere Dritte auf persönliche Daten zugreifen können.

Es ist auch ratsam, sorgfältig mit persönlichen Daten umzugehen und nur notwendige Informationen preiszugeben. Beispielsweise sollten sensible Daten wie Kreditkarteninformationen nur auf vertrauenswürdigen Websites eingegeben werden.

Zusammenfassend ist die Wahrung der Internetprivatsphäre von entscheidender Bedeutung, um persönliche Daten und Informationen vor Missbrauch zu schützen. Durch die Umsetzung von Sicherheitsmaßnahmen wie der Verwendung von sicheren Passwörtern, VPNs und dem sorgfältigen Umgang mit sensiblen Daten können Nutzer dazu beitragen, ihre Online-Privatsphäre zu schützen.

0 notes

Text

how to mod android games with vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how to mod android games with vpn

VPN-Einsatz für Android-Spielemodifikation

Heutzutage wird der Einsatz eines VPNs für verschiedene Zwecke immer beliebter, darunter auch für die Modifikation von Android-Spielen. Ein VPN, oder virtuelles privates Netzwerk, ermöglicht es Benutzern, ihre Internetverbindung zu verschlüsseln und ihre Identität zu verschleiern, was besonders nützlich ist, wenn es um Online-Spiele geht.

Für Android-Spieler, die gerne Mods verwenden, kann die Verwendung eines VPNs mehrere Vorteile bieten. Zum einen kann ein VPN helfen, die Verbindungsgeschwindigkeit zu optimieren und Verzögerungen zu minimieren, was für ein reibungsloses Spielerlebnis entscheidend ist. Darüber hinaus kann die Verwendung eines VPNs dazu beitragen, geografische Beschränkungen zu umgehen, um beispielsweise auf regionale Inhalte zuzugreifen, die sonst nicht verfügbar wären.

Ein weiterer wichtiger Aspekt ist der Schutz der Privatsphäre und Sicherheit der Spieler. Durch die Verschlüsselung des Datenverkehrs können Benutzer sicherstellen, dass ihre sensiblen Informationen vor neugierigen Blicken geschützt sind. Dies ist besonders wichtig, wenn es um den Download von Mods oder das Teilen von Dateien im Internet geht.

Insgesamt kann der Einsatz eines VPNs für die Modifikation von Android-Spielen also viele Vorteile bieten. Von der Verbesserung der Verbindungsgeschwindigkeit über den Zugriff auf geografisch eingeschränkte Inhalte bis hin zum Schutz der Privatsphäre - ein VPN ist ein vielseitiges Werkzeug, das für jeden leidenschaftlichen Android-Spieler von Nutzen sein kann.

Anleitung zur Modifikation von Android-Spielen

Wenn es um die Modifikation von Android-Spielen geht, gibt es einige wichtige Schritte zu beachten, um sicherzustellen, dass dies ordnungsgemäß durchgeführt wird. Es ist wichtig zu beachten, dass das Modifizieren von Spielen in vielen Fällen gegen die Nutzungsbedingungen der jeweiligen App oder des Spiels verstoßen kann.

Um mit der Modifikation von Android-Spielen zu beginnen, ist es ratsam, zunächst eine vertrauenswürdige Quelle für Modifikationen zu finden. Dies kann in Form von Online-Foren, speziellen Websites oder Communities geschehen, in denen Gleichgesinnte Tipps und Ratschläge austauschen.

Der nächste Schritt besteht darin, die erforderlichen Tools herunterzuladen, um die gewünschten Änderungen am Spiel vorzunehmen. Dazu können Apps oder Software wie Root-Tools oder spezielle Modding-Anwendungen gehören.

Es ist wichtig zu verstehen, dass das Modifizieren von Spielen nicht ohne Risiken ist. Es besteht die Möglichkeit, dass das Spiel nach der Modifikation nicht mehr ordnungsgemäß funktioniert oder dass das Konto des Nutzers gesperrt wird, wenn gegen die Nutzungsbedingungen verstoßen wird.

Es wird dringend empfohlen, vor der Modifikation eines Android-Spiels eine Sicherungskopie aller relevanten Daten zu erstellen, um im Falle von Problemen einen Wiederherstellungspunkt zu haben.

Abschließend ist es ratsam, die jeweiligen Gesetze und Vorschriften in Bezug auf die Modifikation von Spielen in Ihrer Region zu überprüfen und sicherzustellen, dass Sie sich im Rahmen des Legalen bewegen. Denken Sie daran, dass das Modifizieren von Android-Spielen auf eigenes Risiko erfolgt und möglicherweise Konsequenzen haben kann.

Sicherheitsvorkehrungen beim Modifizieren von Android-Spielen

Beim Modifizieren von Android-Spielen ist es wichtig, Sicherheitsvorkehrungen zu treffen, um unerwünschte Konsequenzen zu vermeiden. Oftmals werden Spiele modifiziert, um einen unfairen Vorteil zu erhalten oder um kostenpflichtige Inhalte kostenlos zu nutzen. Es ist jedoch wichtig zu beachten, dass das Modifizieren von Spielen nicht nur rechtlich fragwürdig ist, sondern auch beträchtliche Risiken für die Sicherheit des eigenen Geräts und der persönlichen Daten birgt.

Um sicherzustellen, dass das Modifizieren von Android-Spielen ohne negative Konsequenzen erfolgt, sollten einige Sicherheitsvorkehrungen getroffen werden. Zunächst ist es ratsam, nur vertrauenswürdige Quellen für Modifikationen zu nutzen und Vorsicht walten zu lassen, wenn es um das Herunterladen von Dateien aus dem Internet geht. Es ist auch empfehlenswert, regelmäßig Backups der Daten des Geräts anzulegen, um im Falle eines Problems schnell wiederherstellen zu können.

Des Weiteren sollte darauf geachtet werden, keine sensiblen persönlichen Daten preiszugeben, wenn Modifikationen durchgeführt werden. Oftmals erfordern solche Eingriffe Zugriffsberechtigungen, die über das übliche Maß hinausgehen und potenzielle Sicherheitslücken darstellen können. Es ist daher wichtig, die Risiken abzuwägen und im Zweifelsfall auf eine Modifikation zu verzichten.

Insgesamt ist es also entscheidend, beim Modifizieren von Android-Spielen sowohl die rechtlichen als auch die Sicherheitsaspekte im Auge zu behalten und entsprechende Vorsichtsmaßnahmen zu treffen, um negative Folgen zu vermeiden.

Risiken beim Hacken von Android-Spielen mit VPN

Beim Hacken von Android-Spielen mit VPN gibt es einige Risiken, die Nutzer in Betracht ziehen sollten. Zunächst einmal ist es wichtig zu verstehen, dass das Hacken von Spielen illegal ist und gegen die Nutzungsbedingungen vieler Spieleentwickler verstößt. Durch die Verwendung von VPN-Diensten wird die eigene IP-Adresse verschleiert, was jedoch nicht bedeutet, dass man anonym im Internet agiert – man kann dennoch identifiziert werden.

Ein weiteres Risiko beim Hacken von Android-Spielen mit VPN ist die Gefahr von Malware. Oftmals befinden sich in gehackten Spielen Schadsoftware oder Viren, die das Gerät des Nutzers infizieren können. Durch die Verwendung von VPN-Diensten wird das Risiko einer Infektion nicht verringert, da die eigene IP-Adresse verschleiert wird, jedoch keine zusätzliche Sicherheit gegen Malware geboten wird.

Darüber hinaus kann das Hacken von Spielen mit VPN zu rechtlichen Konsequenzen führen. Spieleentwickler gehen zunehmend gegen Nutzer vor, die ihre Spiele hacken und stellen Strafanzeige wegen Verletzung des Urheberrechts. Auch das Risiko gesperrt zu werden, sowohl auf Geräteebene als auch auf Spielserverebene, ist gegeben. Dies kann dazu führen, dass der Nutzer den Zugang zu bestimmten Spielen oder Diensten verliert.

Insgesamt ist es wichtig, die Risiken beim Hacken von Android-Spielen mit VPN zu berücksichtigen und sich bewusst zu machen, dass das Hacken illegal ist und schwerwiegende Konsequenzen haben kann. Es ist ratsam, Spiele im Einklang mit den Nutzungsbedingungen der Entwickler zu spielen und auf legalem Wege Herausforderungen zu meistern.

Legalität von Android-Spielemodifikationen mit VPN

Die Legalität von Android-Spielemodifikationen mit VPN ist ein komplexes Thema, das viele Nutzer beschäftigt. Es ist wichtig zu betonen, dass das Modifizieren von Spielen grundsätzlich rechtliche Grauzonen berührt. Einerseits steht das Recht des Nutzers auf freie Wahl und Gestaltung seines eigenen Geräts im Vordergrund, andererseits können durch Modifikationen Urheberrechte verletzt werden.

Ein VPN (Virtual Private Network) wird häufig genutzt, um die eigene Internetverbindung zu verschlüsseln und die Privatsphäre zu schützen. Allerdings kann ein VPN auch eingesetzt werden, um geografische Beschränkungen zu umgehen und den Standort zu verschleiern. Dadurch könnte man theoretisch auf modifizierte Spiele zugreifen, die in bestimmten Regionen gesperrt sind.

In vielen Fällen verbieten die Nutzungsbedingungen von Android-Spielen jedoch ausdrücklich das Modifizieren oder Manipulieren der Anwendungen. Hierbei handelt es sich um einen klaren Verstoß gegen die Regeln und kann rechtliche Konsequenzen nach sich ziehen. Es ist wichtig, sich darüber im Klaren zu sein, dass das Modifizieren von Spielen mit VPN nicht automatisch legal ist, selbst wenn es technisch möglich ist.

Letztendlich liegt es in der Verantwortung des Nutzers, sich über die jeweiligen rechtlichen Rahmenbedingungen zu informieren und entsprechend zu handeln. Wer auf Nummer sicher gehen möchte, sollte auf legale Alternativen zurückgreifen und sicherstellen, dass er keine Gesetze oder Nutzungsbedingungen verletzt.

0 notes

Text

Maximiere deinen Ressourcenzufluss früh in Fallout Shelter, um die Entwicklung deines Vaults zu beschleunigen. Das strategische Ausnutzen der Spielmechaniken kann dir eine kontinuierliche Versorgung mit Lunchboxen, einer Premium-Ressource im Spiel, sichern. Unten erforschen wir mehrere Methoden, um Glitches zu nutzen, die dir unendlich viele Lunchboxen ohne Echtgeldausgaben einbringen.

1. Tutorial-Modus-Glitch

Dieser Exploit beinhaltet die Manipulation der Tutorial-Phase auf unbestimmte Zeit, um kontinuierlich Lunchboxen zu farmen:

Anfängliches Setup: Starte einen neuen Vault, um automatisch in den Tutorial-Modus zu gelangen.

Vermeide bestimmte Aufgaben abzuschließen: Rüste keine Bewohner mit Ausrüstung aus und verkaufe keine Gegenstände, da diese Aktionen das Tutorial beenden würden.

Kontinuierliche Belohnungen: Führe nicht-abschließende Aktionen wie das Sammeln von Ressourcen durch, welche das Spiel dazu bringen, dich wiederholt mit Lunchboxen zu belohnen, weil du im Tutorial-Modus bleibst.

Diese Methode wird auf verschiedenen Plattformen hervorgehoben, einschließlich eines detaillierten Leitfadens auf Level Winner, der die Strategie des ewigen Tutorials beschreibt.

2. Manipulation der täglichen Ziele

Ein weiterer Glitch, um Lunchboxen zu erhalten, betrifft das System der täglichen Ziele:

Überspringe Nicht-Lunchbox-Ziele: Durchlaufe die täglichen Ziele, bis du eines findest, das eine Lunchbox belohnt.

Ziel abschließen und wiederholen: Nachdem du das Ziel abgeschlossen hast, überspringe die kommenden, bis ein weiteres Lunchbox-Ziel erscheint.

Dieser Exploit nutzt die Mechanik des Spiels aus, die Ziele zu aktualisieren, um häufig Lunchboxen als Belohnungen anzubieten, wie auf den Steam Community-Foren geteilt.

3. Zeitmanipulations-Cheat

Insbesondere auf Konsolen wie der PS4 ist diese Methode nützlich:

Zeiteinstellung anpassen: Stelle das Datum der Konsole manuell um einen Tag nach vorne, um das Spiel zu täuschen und dir die Belohnungen des nächsten Tages zu geben, einschließlich Lunchboxen.

Wiederholen: Kehre zum Spiel zurück, um deine Belohnungen zu sammeln, und stelle dann das Datum erneut ein.

Diese Methode wird in Leitfäden wie dem auf Nerd Burglars detailliert beschrieben, welcher verschiedene konsolenspezifische Exploits abdeckt.

4. Save-Datei-Bearbeitung (Fortgeschritten)

Für diejenigen, die sich mit technischeren Methoden wohlfühlen:

Zugriff auf Speicherdateien: Verwende einen PC, um im Verzeichnis des Spiels nach deinen Speicherdateien zu suchen.

Editieren und Anpassen: Modifiziere deine Speicherdatei mit online verfügbaren Tools, um direkt Lunchboxen zu deinem Vault hinzuzufügen.

Obwohl effektiv, sollte diese Methode vorsichtig verwendet werden, da sie die direkte Modifikation von Spieldateien beinhaltet, was zu Datenkorruption oder Banns führen kann, falls sie von den Servern des Spiels erkannt wird.

Aktuelle Trends und gestiegenes Interesse

Nach der Premiere der Amazon-TV-Serie basierend auf dem Fallout-Universum gab es einen bemerkenswerten Anstieg der Spielerzahlen quer durch die Fallout-Spiele, einschließlich Fallout Shelter. Dieser Wiederaufschwung des Interesses wird weiter in einem kürzlich erschienenen Artikel von GameForest detailliert.

Verantwortungsvoll ausnutzen!

Obwohl diese Exploits dein Gameplay erheblich verbessern können, indem sie eine Fülle von Ressourcen bereitstellen, umgehen sie die vorgesehenen Spielmechaniken. Spieler sollten die potenziellen Auswirkungen auf ihr Spielerlebnis bedenken und sie gegen die Vorteile solcher Cheats abwägen.

Für detailliertere Leitfäden und Tipps

Erkunde weitere Strategien und Einblicke in Spiele, wie das Ausnutzen von Spielmechaniken in beliebten Titeln wie Pokémon TCG, detailliert bei GameForest, oder umfassende Exploits in verschiedenen Spielen bei Charlie Intel.

0 notes

Photo

BIP - Brutto-Inlands-Produkt-Sklaverei® global

0 notes

Text

2001 kostenlose spiele

🎰🎲✨ Erhalten Sie 500 Euro und 200 Freispiele, plus einen zusätzlichen Bonus, um Casinospiele mit nur einem Klick zu spielen! ✨🎲🎰

2001 kostenlose spiele

Im Jahr 2001 gab es eine Vielzahl an Computerspielen, die kostenlos verfügbar waren und immer noch sehr beliebt sind. Diese Spiele haben die Gaming-Welt revolutioniert und den Grundstein für viele moderne Spiele gelegt.

Eines der bekanntesten Spiele aus dem Jahr 2001 ist "Counter-Strike". Dieses taktische Mehrspieler-Shooter-Spiel ermöglichte es den Spielern, entweder als Terroristen oder als Teil einer Anti-Terror-Einheit zu spielen. Es war ein großer Erfolg und hat bis heute eine große Community von Spielern.

Ein weiteres populäres kostenloses Computerspiel aus dem Jahr 2001 ist "Rune". In diesem Third-Person-Actionspiel übernahmen die Spieler die Kontrolle über Ragnar, einen tapferen Wikingerkrieger, der sich gegen gefährliche Kreaturen zur Wehr setzen musste. Das Spiel beeindruckte durch seine beeindruckende Grafik und packende Kämpfe.

Ein weiteres kostenloses Spiel aus dem Jahr 2001, das Erwähnung verdient, ist "Freespace 2". Dieses Weltraumkampfspiel bot den Spielern atemberaubende Missionen und spektakuläre Weltraumschlachten. Es wurde von Spielern und Kritikern gleichermaßen hoch gelobt und ist bis heute als eines der besten Weltraumspiele aller Zeiten anerkannt.

Neben diesen Spielen gab es noch viele andere kostenlose Computerspiele aus dem Jahr 2001, die es wert sind, erwähnt zu werden. Sie haben die Gaming-Branche geprägt und inspirieren viele Spieleentwickler bis heute. Obwohl sie mittlerweile nicht mehr die neuesten Spiele sind, bieten sie immer noch stundenlangen Spielspaß.

Für Gamer, die die Anfänge der Computerspiele erleben möchten oder sich an die Klassiker erinnern möchten, sind die kostenlosen Spiele aus dem Jahr 2001 definitiv einen Blick wert. Sie sind ein wahres Zeugnis für die Entwicklung und Evolution der Gaming-Industrie und werden auch heute noch von vielen Spielern geschätzt.

Das Jahr 2001 war ein aufregendes Jahr für die Gaming-Welt, da es viele kostenlose Spiele gab, die die Spieler begeisterten. Hier sind zwei kostenlose Spiele, die im Jahr 2001 veröffentlicht wurden und bis heute einen großen Einfluss auf die Gaming-Community haben.

Das erste Spiel ist "RuneScape". Es handelt sich um ein MMORPG (Massively Multiplayer Online Role-Playing Game), das von Jagex entwickelt wurde. RuneScape ermöglicht den Spielern, in eine fantasievolle Welt einzutauchen, in der sie Abenteuer erleben, Monster bekämpfen und neue Fähigkeiten erlernen können. Das Spiel zeichnete sich durch seine beeindruckende offene Welt und die Möglichkeit aus, mit Tausenden von Spielern aus der ganzen Welt zu interagieren. Es gewann schnell an Popularität und wurde zu einem der bekanntesten kostenlosen Spiele des Jahres 2001.

Ein weiteres beliebtes kostenloses Spiel von 2001 war "Counter-Strike". Ursprünglich als Modifikation für das Spiel "Half-Life" entwickelt, wurde Counter-Strike schnell zu einem eigenständigen Spiel und erfreute sich großer Beliebtheit bei E-Sportlern und Online-Gamern. Das Spiel ist ein teambasiertes First-Person-Shooter-Spiel, bei dem die Spieler entweder als Terroristen oder als Mitglieder einer Antiterroreinheit spielen. Das Ziel ist es, verschiedene Missionen abzuschließen, wie z.B. das Legen oder Entschärfen von Bomben oder das Befreien von Geiseln. Counter-Strike war bekannt für seine taktische Tiefe und sein spannendes Gameplay, was es zu einem der besten Spiele des Jahres 2001 machte.

Sowohl RuneScape als auch Counter-Strike haben die Gaming-Landschaft im Jahr 2001 maßgeblich geprägt und sind bis heute beliebt. Diese beiden Spiele haben bewiesen, dass kostenlose Spiele ebenso unterhaltsam und aufregend sein können wie kostenpflichtige Titel und haben Millionen von Spielern auf der ganzen Welt begeistert. Es ist erstaunlich zu sehen, wie Spiele aus dem Jahr 2001 auch heute noch einen bemerkenswerten Einfluss haben und ihre Fangemeinden weiter wachsen.

3 Spiele aus dem Jahr 2001 gratis

Das Jahr 2001 war ein bedeutendes Jahr für die Videospielindustrie. Viele bahnbrechende Spiele wurden veröffentlicht und prägten die Gaming-Welt nachhaltig. Auch heute, fast zwei Jahrzehnte später, erfreuen sich diese Spiele immer noch großer Beliebtheit. Und das Beste daran ist: Sie können diese Spiele jetzt kostenlos genießen! Hier sind drei Spiele aus dem Jahr 2001, die Sie gratis spielen können.

"Max Payne" - Dieses Spiel, entwickelt von den Entwicklern Remedy Entertainment, führte das Genre der Third-Person-Shooter zu neuen Höhen. Mit einer packenden Geschichte, beeindruckender Grafik und einer innovativen Bullet-Time-Mechanik hat sich "Max Payne" einen Platz unter den besten Spielen aller Zeiten verdient. Sie können das Spiel kostenlos über verschiedene Online-Plattformen herunterladen und in die düstere Welt des Protagonisten Max Payne eintauchen.

"Diablo II" - Dieser Action-Rollenspiel-Klassiker von Blizzard Entertainment hat eine riesige Fanbasis aufgebaut. Im Jahr 2001 wurde "Diablo II" veröffentlicht und bis heute aufgrund seiner fesselnden Spielmechanik und der endlosen Möglichkeiten zur Charakterentwicklung geliebt. Sie können das Spiel kostenlos über die offizielle Battle.net-Website von Blizzard herunterladen und in die vom Bösen bedrohte Welt von Sanktuario eintauchen.

"Silent Hill 2" - Für Fans des Survival-Horror-Genres war "Silent Hill 2" ein Meilenstein. Das Spiel, entwickelt von Konami, wurde für seine unheimliche Atmosphäre, die tiefgründige Handlung und das anspruchsvolle Gameplay gelobt. Tauchen Sie ein in die verstörende Stadt Silent Hill und finden Sie heraus, was hinter den düsteren Geheimnissen lauert. Sie können "Silent Hill 2" kostenlos über verschiedene Emulator-Websites herunterladen und Ihren Mut auf die Probe stellen.

Diese drei Spiele aus dem Jahr 2001 bieten stundenlangen Spielspaß und sind ein Muss für alle Gaming-Enthusiasten. Nutzen Sie die Gelegenheit und entdecken Sie noch einmal die Klassiker von damals, ohne einen Cent ausgeben zu müssen. Viel Spaß beim Spielen!

Kostenfreie Spiele von 2001

Im Jahr 2001 wurden zahlreiche kostenfreie Spiele veröffentlicht, die bis heute Kultstatus erreicht haben. Diese Spiele haben die Gaming-Welt verändert und sind bei vielen Spielern bis heute beliebt.

Eines der bekanntesten Spiele aus dem Jahr 2001 ist "Runescape", ein Massively Multiplayer Online Role-Playing Game (MMORPG). Spieler konnten in eine riesige Fantasy-Welt eintauchen und gemeinsam Abenteuer erleben. Das Spiel wurde weltweit populär und erfreut sich auch heute noch großer Beliebtheit.

Ein weiteres kostenfreies Spiel, das 2001 veröffentlicht wurde, ist "America's Army". Dieses Spiel wurde von der US-Armee entwickelt und sollte als Recruiting-Tool dienen. Spieler konnten in die Rolle von Soldaten schlüpfen und realistische Militäreinsätze absolvieren. Das Spiel war nicht nur unter Gamern beliebt, sondern gewann auch Aufmerksamkeit als innovative Marketingstrategie der Armee.

"Nexuiz" war ein kostenfreier First-Person-Shooter, der 2001 veröffentlicht wurde und auf der Quake-Engine basierte. Das Spiel bot schnelle und actionreiche Mehrspielerkämpfe und wurde von der Gaming-Community hoch gelobt. Obwohl das Spiel nicht den Bekanntheitsgrad wie andere Titel erreichte, war es für viele Spieler ein Highlight des Jahres 2001.

Zu guter Letzt sollte "Black & White" nicht unerwähnt bleiben. Dieses Spiel, entwickelt von Peter Molyneux und seinem Team bei Lionhead Studios, ermöglichte es Spielern, eine Gottheit zu verkörpern und über eine eigene Zivilisation zu herrschen. Das Spiel beeindruckte mit beeindruckender Grafik und innovativem Gameplay und erhielt zahlreiche Auszeichnungen.

Die kostenfreien Spiele aus dem Jahr 2001 haben gezeigt, dass qualitativ hochwertige Spiele nicht immer mit hohen Kosten verbunden sein müssen. Diese Spiele haben einen bleibenden Eindruck in der Gaming-Industrie hinterlassen und sind auch heute noch für viele Spieler unvergessen.

Im Jahr 2001 gab es eine regelrechte Explosion an kostenlosen Online-Spielen. Diese Spiele boten den Spielern die Möglichkeit, sich online zu treffen und gemeinsam Spaß zu haben, ohne dafür bezahlen zu müssen. Dies führte zu einer riesigen Auswahl an Spielen, die jeden Geschmack und jedes Interesse abdeckten.

Einige der beliebtesten Spiele des Jahres 2001 waren Puzzlespiele wie Tetris und Bejeweled. Diese Spiele waren einfach zu erlernen, aber schwer zu meistern, und sie sorgten für stundenlangen Spielspaß. Strategie- und Rollenspiele wie Age of Empires und Diablo waren ebenfalls sehr beliebt. Diese Spiele erforderten taktisches Denken und machten süchtig nach mehr.

Aber 2001 war nicht nur das Jahr der Puzzlespiele und Strategiespiele. Es gab auch eine Vielzahl von Sportspielen wie FIFA und NBA Live, die den Spielern erlaubten, ihre Lieblingsmannschaften und -spieler zu steuern. Rennspiele wie Need for Speed und Gran Turismo waren ebenfalls sehr gefragt. Diese Spiele boten den Spielern eine realistische Renn- und Fahrerfahrung, ohne dass sie das Haus verlassen mussten.

Darüber hinaus gab es auch eine Menge Actionspiele, die die Spieler in spannende Abenteuer entführten. Spiele wie Max Payne und Hitman begeisterten die Spieler mit ihrer packenden Story und ihrer bahnbrechenden Grafik. Und natürlich durften auch die MMOs nicht fehlen. Spiele wie EverQuest und Ragnarok Online ermöglichten den Spielern, in virtuelle Welten einzutauchen und mit Tausenden von anderen Spielern auf der ganzen Welt zu interagieren.

Insgesamt war das Jahr 2001 ein Meilenstein für kostenlose Online-Spiele. Mit einer großen Auswahl an Genres und einer ständig wachsenden Community von Spielern konnte jeder etwas finden, das seinen Geschmack traf. Diese Spiele haben den Grundstein für die heutige Online-Spieleindustrie gelegt und haben bis heute einen großen Einfluss auf die Art und Weise, wie wir spielen.

0 notes

Text

En god metode for å aktivere «home row mods» på en Mac

Link to English version

(Dersom du allerede kjenner til konseptet, kan du klikke her for å hoppe rett til min raske metode for å aktivere dem på en Mac - selv på det interne laptop-tastaturet!)

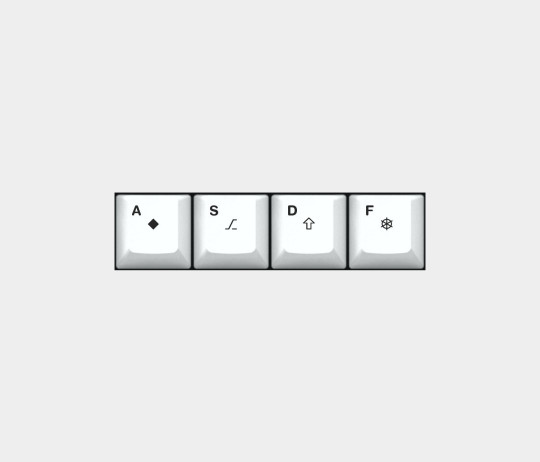

Som en del av min ergonomi-reise, har jeg jobba med å få aktivert home row mods 1 på tastaturene mine. Denne strålende guiden gir masse informasjon - men dette er kortversjonen:

For å ikke måtte anstrenge henda like mye når du bruker modifikatorer (som shift og kontrol), kan du overføre denne jobben til bokstavene på hjemme-raden. Når du klikker dem, er de bokstaver, mens når du holder dem inne, er de modifikatorer.

The home row letters on the right side is usually used as well, mirrored from the left. Image from the guide.

Mange som bruker dette, kvitter seg dermed med de vanlige modifikator-tastene. Men det kan være nyttig å gjøre dette selv om det «bare» fører til at du bruker de vanlige tastene mindre.

Klikking vs holding

Men hva vil det si å klikke en tast, og hva vil det si å holde inne en tast? Dét er det sentrale spørsmålet her…

La oss si at vi har gjort slik at A -tasten blir Shift når den holdes inne.

Dersom jeg har bestemt at jeg må holde tasten i 500 ms før den regnes som å holdes inne, må jeg vente 0,5 sekunder hver gang jeg vil skrive en stor bokstav. Det kan jo være litt irriterende!

Åkei, så kanskje jeg heller sette grensa på 70 ms. Da går det veldig raskt å skrive store bokstaver! Men, det viser seg at når jeg skriver ordet «affekt» 2, så holder trykker jeg F -tasten litt før jeg slipper A -tasten. Siden grensa nå er så lav, så ender jeg opp med å skrive «Ffekt» (med stor F) i stedet!

Finne balansegangen

En grenseverdi på 200 ms er et ganske vanlig utgangspunkt - og da funker det slik:

Input: Trykk ned (bare) A, og slipp den _før 200 ms.

Output: «a» (klikk)

Input: Trykk ned (bare) A, og slipp den etter 200 ms.

Output: shift-klikk (holdt inne)

Input: Trykk ned A, og så trykk F før 200 ms (selv om du fortsetter å holde inne A).

Output: «af» (klikk)

(Men hvis du fortsatte å holde F-tasten, vil bare A skrives, og så vil det gå over i F-holding, som i mitt tilfelle vil bli Command.)

Input: Trykk ned A, og så trykk F før A slippes, og etter 200 ms.

Output: «F» (Holdt inne - og shift-modifikatoren er aktiv så lenge du holder den inne, så du kan skrive flere store bokstaver, etc.)

Høyere grenseverdi:

Du må vente litt for at modifikatorene funker.

Dette kan oppleves litt langsomt og irriterende, og du kan ende opp med ting som å skrive «fa» når du egentlig ville gjøre «Command + A».

Men denne typen feil er ofte mindre irriterende enn motsatt - å aktivere hurtigtaster når du vil skrive.

Lavere grenseverdi:

Mindre venting gjør at det føles mer som å bruke vanlige modifikator-taster.

Men dette fører også til flere feilaktiveringer - særlig hvis du skriver raskt og/eller holder inne tastene litt lenge mens du skriver. (Det siste kalles taste-rullinger, og er visst noe jeg gjør en del.)

Du vil få færre feilaktiveringer dersom du lærer der å skrive med korte klik,

eller du har et tastatur med dypere taster.

Guiden jeg lenka til i starten, anbefaler å starte med ganske høy grenseverdi, og så justere den ned etterhvert som du blir vant til konseptet. Ikke gi opp de ergonomiske fordelene med hjemmeradsmodifiksjoner selv om det ikke føles optimalt i starten! Det er også mulig å ha ulike grenseverdier for hver knapp - men jeg tror det kan være lettere å få det inn i muskelminne dersom de fleste er like.

Hvordan aktivere

Det er to hovedmetoder for å få til dette:

Via firmware i eksterne tastaturer (gjennom ting som QMK og ZMK).

Via software som kjører på operativsystemet (gjennom ting som KMonad og Karabiner-Elements).

Det er noen faktorer som må vurderes, når man velger metode:

Med firmware får du tilgang på noen litt mer avanserte funksjoner, som Permissive Hold og Retro Tapping,

og du kan også binde taster til å justere grenseverdiene underveis.

Jeg tror også denne metoden gir større fleksibilitet når du veksler mellom én eller flere ulike modifikatorer.

Hvis funksjonene ligger i tastaturets firmware, får du de med deg dersom du tar tastaturet til en annen maskin.

Men en fordel med å gjøre det i software, er at det funker dersom du bruker et annet tastatur til maskina (for eksempel det interne laptop-tastaturet).

Det er også raskere og enklere å installere gjennom sotware.

Jeg synes det føltes veldig hakkete og ekkelt med home row mods gjennom QMK - men det kan være det var pga. oppsettet mitt. Og jeg vet andre ikke hadde noe imot samme oppsettet - men jeg foretrekker sterkt skrivefølelsen når jeg bruker software.

Jeg har ikke så mye imot å mekke med QMK-filer - men det er jo mye mindre komplisert med Karabiner-Elements-handlinger.

Ting jeg ikke kan justere i software, ting jeg ikke trenger å ha på det interne tastaturet, og numpaden, justerer jeg fortsatt i QMK.

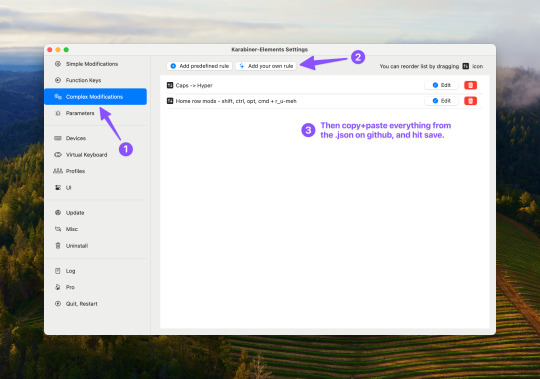

Karabiner-Elements

Dersom du vil activere home row mods gjennom KMonad eller QMK, kan du følge guiden jeg lenka til i starten av innlegget. Men jeg klarte ikke å få KMonad til å funke på Macen min, og jeg fant ingen guider til hvordan jeg kunne få det til med Karabiner-Elements da jeg søkte. Så jeg håper denne guiden kan være noe andre i min situasjon finner seinere!

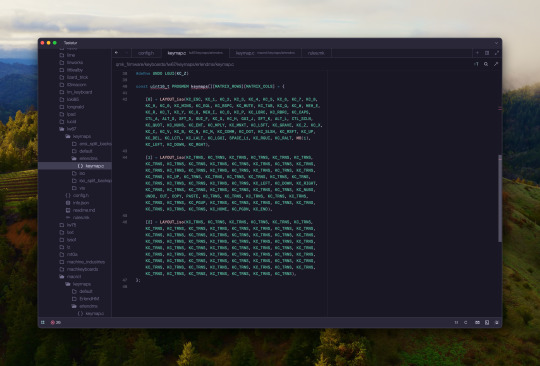

Jeg lagde handlingene med det strålende Karabiner.ts -verktøyet.

1) Installer Karabiner-Elements

Du kan laste ned appen fra nettsida deres, eller hvis du har Homebrew installert, kan bdu bare skrive brew install karabiner-elements i terminalen.

Du må gi appen masser av tillatelser, da!

2) Legg til actionene

Jeg har en GitHub-repo med litt ulike varianter av home row mods (og et par andre handlinger) . Selve handlingene er lange .json-filer, som du kan legge til i Karabiner-Element slik:

3) Tilpass grenseverdiene

Forhåndsinnstillinga for to_if_hold_down_treshold er 500 ms - som er veldig lenge. Du tilpasser den slik:

Dersom du ønsker å bruke flere modifikatorer samtidig (for eksempel Shift + Option ), så holder du inne to knapper samtidig. Grenseverdiensimultaneous_threshold_milliseconds er hvor tett inntil hverandre du må trykke for at det skal regnes som samtidig.

Hvis du har holdt A for å aktivere Shift, og så ønsker å aktivere Shift + Command, så må du slippe A og så trykke A og F samtidig. Dette er en begrensning jeg ikke har funnet noen vei utenom foreløpig.

4) Test og juster

Du vil ikke digge det med én gang! Så prøv å justere grenseverdiene, samtidig som du vurderer å justere hvordan du skriver litt. For, det vil alltid være noen trade-offs.

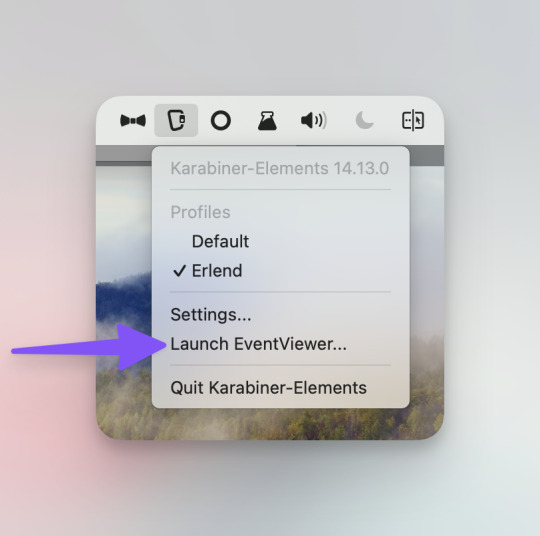

Når du tester, kan det være lurt å bruke noe som Keycastr eller Karabiner-Elements EventViewer, som du finner her:

På det bildet kan du også se at du kan ha ulike profiler i Karabiner-Elements. Dette kan være nyttig dersom du ønsker ulike grenseverdier på ulike tastatur. Her er eksempel på profiler du kan ha:

Laptop

Eksternt tastatur

Gaming (for å game med home row mods er A Bad Time™️)

Forhåpentligvis finner noen som søker på «home row mods karabiner-elements» dette, og synes det er nyttig! Lykke til.

Hjemmerads-modifikasjoner ? ↩︎

Særlig når jeg skriver det i affekt. ↩︎

0 notes

Text

Digital Art

Kunst im und mit dem Computerspiel - Medientransformation am Beispiel des Computergames "RoboCop Rogue City" (2023)

Farbige Screenshots (RGB) aus der virtuellen Welt sind von ihren vektorisierten Bild-Layern überlagert. Im Ergebnis sehen die Motive aus wie kolorierte Schwarz-Weiß-Kopien (Set 02).

In der Bildkreation der Grafik-Serie kommt zunächst aber nur der reine Vektor-Layer zur Anwendung und Modifikation (Farbigkeit, Vektorknotenreduktion, Variationen in der Überlagerung mit unterschiedlichen Ebenen Modi).

Zu einem früheren Zeitpunkt verfolgte ich einen anderen Ansatz mit dem bildspendendem Medium Computerspiel. Screenshot Motive aus einem Racing Game ("DTM Race Driver 2", 2004 oder "Obscure", 2004; s. Abb.) ließen sich aufgrund eines optimalen Bildkontrastes recht gut digital vektorisieren. Davon erzeugte ich über DIN-A-4 Stückelungen eine Strichzeichnung, die wiederum zu einem größeren Bildformat montiert wurden. Angeheftet an eine Fensterscheibe konnte ich mit einem aufgelegten Malpapier eine dünne Vorzeichnung anfertigen. Die Füllung wurde mit schwarzer Acrylfarbe realisiert. Im Ergebnis war ein im Vergleich zu den kleinen digitalen Screenshots ein größeres Bild nun als "künstlerisches" Unikat entstanden.

Die aktuelle Serie konzentriert sich auf den digitalen Charakter, im Ergebnis sollen aufgrund der Vektordaten aber digitale Artprints (ca. 70 x 100 cm) davon möglich sein.

Dr. Andreas Korn, 31.01.2024

+ + +

0 notes