#o crítico de arquitetura

Text

As bases da crítica, segundo Montaner

Segundo Josep María Montaner, toda crítica é a emissão de um julgamento, e se desenvolve em proximidade à teoria, à estética (forma como se apresenta) e à história. Muito mais que promover ou negar, ou que estabelecer obras melhores e piores, é muito mais completa, possui desafios metodológicos e contradições internas característicos das atividades com o mais amplo sentido cultural. Por exemplo,…

View On WordPress

#Arquitetura#Arquitetura e Crítica#arquitetura e urbanismo#base#base da crítica de arte#bases#contradições#contradições internas#crítica#crítica de arquitetura#crítica de arte#crítica na arquitetura e urbanismo#crítico#críticos#críticos da arquitetura#definição#democracia#democrática#democrático#dica#dica de livro#espaço da democracia#estética#Josep Maria Montaner#julgamento#Montaner#o crítico de arquitetura#o que é#o que faz#o trabalho do crítico

1 note

·

View note

Text

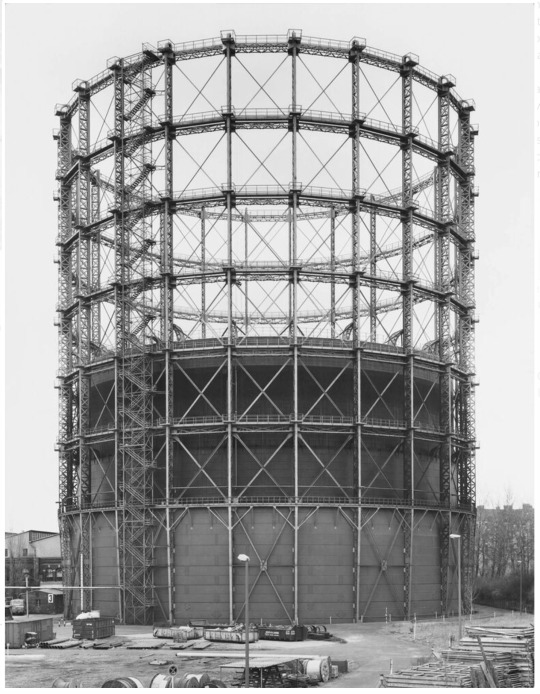

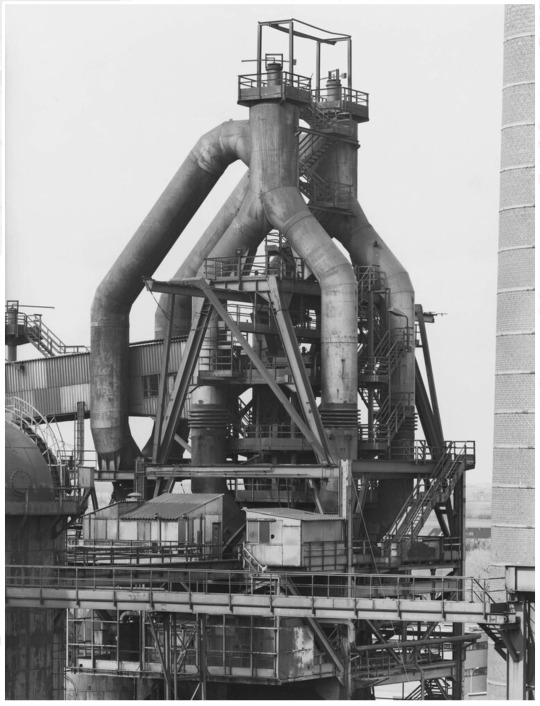

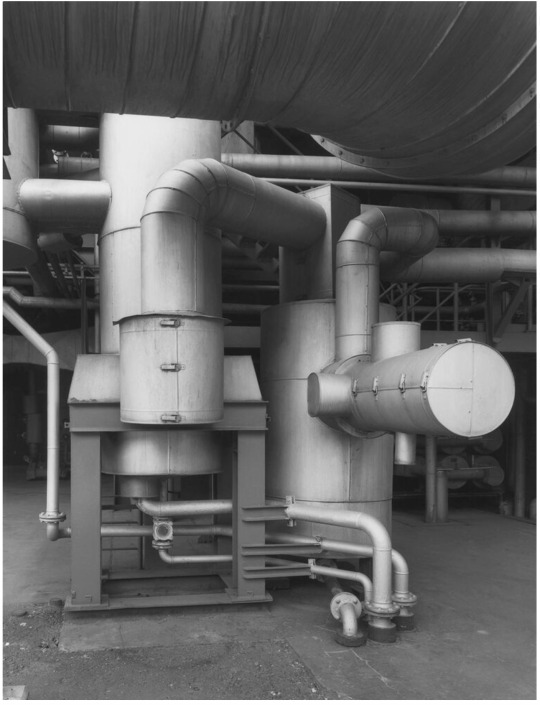

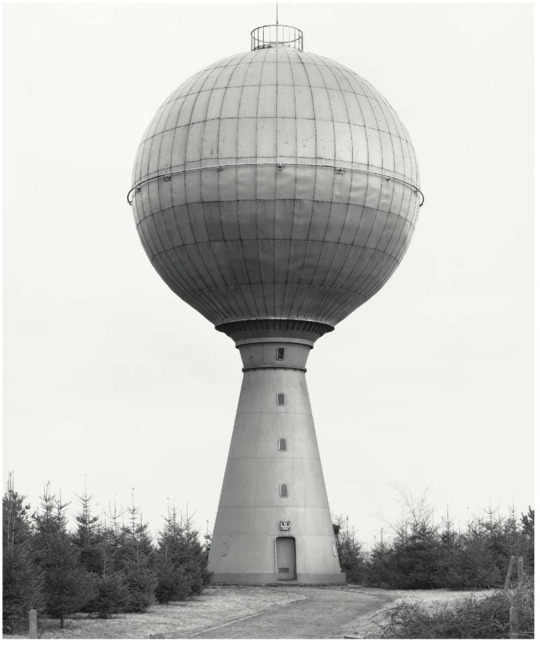

BASIC FORMS > BERND & HILLA BECHER

*CLÁSSICOS

Os alemães Bernd (Bernhard,1931-2017) e Hilla Becher (1934-2015) foram fotógrafos que juntos produziram uma extensa documentação tipológica de estruturas industriais na Alemanha e em outros países da Europa e nos Estados Unidos. Suas imagens têm um caráter que chamamos de "straight" ou seja sem firulas ou maneirismos, observando sempre um plano direto, em preto e branco, que serviram como estudos do que eles chamaram de "Escultura Anônima", um registro das relíquias arquitetônicas em extinção, como minas de carvão, siderúrgicas, caixas de água, silos de grãos e tanques de gás entre outras construções.

A importância da dupla pode ser avaliada pela Bienal de Veneza de 1990 que concedeu o Leão de Ouro da Escultura para eles. No pavilhão alemão daquele ano, foram expostas as séries de instalações arquitetônicas, cujo o mainstream da pesquisa da arquitetura não dava muita importância. Esculturas, no entanto, os Bechers nunca criaram. Eles simplesmente fotografaram as estruturas industriais abandonadas. Sem eles, realmente teriam continuado anônimas, no paradoxo do título de suas séries. Entre os inúmeros livros publicados, encontramos a reedição de seu Basic Forms ( Prestel London, 2020), originalmente publicado em 2014 pela Schirmer/Mosel Verlag Munich como Basic Forms- of Industrial Buildings, uma síntese de 40 anos de trabalho pelo mundo em busca da representação de tipologias e topografias peculiares.

Hilla e Bernd conheceram-se quando estudavam pintura na Kunstakademie Düsseldorf (Academia de Belas Artes de Dusseldorf) instalada na cidade dividida pelo rio Reno, com a Altstadt (Cidade Antiga) na margem oriental e as modernas áreas comerciais. Seguiram um romance que os levou a uma carreira colaborativa. Eles contam: “Tomamos consciência de que estes edifícios eram uma espécie de arquitetura nômade que tinha uma vida comparativamente curta – talvez 100 anos, muitas vezes menos, e depois desaparecem. Parecia importante mantê-los de alguma forma e a fotografia parecia a forma mais adequada.” Seus métodos e técnicas de trabalho influenciaram uma geração de fotógrafos hoje conhecida como Escola de Düsseldorf, que inclui nada menos que os consagrados alemães Andreas Gursky, Thomas Struth, Thomas Ruff e Candida Höfer. Suas obras estão incluídas nas coleções do Art Institute of Chicago, do Museum of Modern Art de Nova York, da National Gallery of Art de Washington, D.C. e da Tate Gallery de Londres, entre inúmeras importantes instituições do mundo.

O inventário fotográfico destas estruturas industriais é sem dúvida uma das realizações mais interessantes e significativas da produção fotográfica dos séculos XX e XXI. Apoiando-se na ideia da tipologia e uma visão comparativa, o casal entrou sistematicamente no assunto revelando constantes variações destes complexos que nunca eram chamados de "arquitetônicos" muito menos interessantes para a arte estabelecida à época do início desta produção ( anos 1960 aos 2000) construindo uma impressionante coleção de séries tipológicas, criando assim uma inestimável enciclopédia fotográfica sobre a cultura industrial de uma época final que combina a taxonomia científica com o empirismo estético. O levantamento mostrado em Basic Forms, segundo seus editores, ilustra ambos: as "formas básicas" da arquitetura industrial anônima e o conceito estético da fotografia de Bernd e Hilla Becher.

Basic Forms contém um texto instigante do belga Thierry de Duve, professor visitante de Arte Moderna e Teoria da Arte Contemporânea, nas universidades de Lille III e Sorbonne, ambas na França, além de crítico de arte e curador, como do Pavilhão belga Na Bienal de Veneza de 2003, e autor de livros importantes como "Pictorial Nominalism; On Marcel Duchamp's Passage from Painting to the Readymade (University of Minnesota Press, 1991),"Bernd and Hilla Becher" (Schirmer Art Books, 1999), entre dezenas de outros, publicados na Inglaterra, Alemanha e Estados Unidos.

As fotografias são feitas com uma câmera que utiliza negativos no formato grande 20X25cm, no início da manhã, em dias nublados, para eliminar sombras e distribuir a luz de maneira uniforme. O tema é centrado e enquadrado frontalmente, com suas linhas paralelas dispostas em um plano o mais próximo possível de uma elevação arquitetônica. Nenhum ser humano e nenhuma nuvem ou pássaro no céu interferem na rigidez. A imagem não transmite nenhum humor, nem o menor toque de fantasia que perturbe sua neutralidade ascética. Raramente a recusa do Fotografte ( o fotografado) subjetivo é feita e a Sachlichkeit (Objetividade) da lente da câmera foi perseguida de forma tão sistemática, reflete Thierry de Duve.

Considerando a possibilidade de uma fotografia ser totalmente desprovida de estilo, a dos Bechers poderia ser entendida deste modo. Um trabalho que segundo a crítica pertence à tradição arquivística da fotografia na qual o francês Eugène Atget (1857-1927) e o alemão August Sander (1876-1964) – fotógrafos que fizeram questão de não serem artistas e se destacaram, embora hoje sejam considerados como tais. "As fotos de Bernd e Hilla poderiam ser descritas como puros documentos se não houvesse algo que nos impedisse de colocá-las, sem mais delongas, na categoria da foto documental." diz Duve.

O crítico em seu texto explora o ideal da imagem conceitual e recorre a um provérbio chinês apócrifo: “Quando o homem sábio aponta para a lua, o tolo olha para o seu dedo”. No caso dos fotógrafos, o tolo olha para a fotografia e o sábio para o que esta mostra. "O tolo pergunta por que essas imagens são “arte”, enquanto o sábio vê nelas um testemunho indiscutível do mundo real. "No entanto, o mais sábio dos homens sábios é um tolo, porque para saber que o dedo está apontando para a lua, ele deve primeiro olhar para o dedo. É um dos paradoxos da fotografia que um elemento giratório balance incessantemente o espectador de uma representação para um uso estético da imagem e vice-versa.

Mesmo que os Bechers tenham profundo conhecimento da sua profissão é difícil chamá-los de fotógrafos. No mundo da arte onde os seus trabalhos circulam, onde é visto e vendido, as pessoas os descrevem como artistas, acrescentando ocasionalmente “que fazem uso da fotografia”. Para de Duve, "a obra do casal abriga uma emoção contida, melancolia sem nostalgia, dor histórica, guerras de classes travadas ou sustentadas, admiração pela arte multifacetada do engenheiro, lucidez, dignidade, respeito pelas coisas, humildade e auto-anulação que só tenho uma coisa a dizer sobre isso : esta é uma arte genuinamente grande, daquelas que não tem necessidade de ter o seu nome protegido ao ser colocada num museu, porque já pertence à nossa memória coletiva."

As fotografias, nas paredes de um museu ou galeria são “arte”. Inseridas nas páginas deste livro fazem fronteira com o documento etnográfico, mas em ambos os casos, são fotografias e não pinturas ou gravuras. Mostram aquilo que a luz gravou em sua superfície. O filósofo americano Charles Sanders Peirce (1839-1914) um dos pioneiros da Semiótica - classificou a fotografia como um sinal por conexão física que, como fumaça ou pegadas na neve, é ao mesmo tempo um índice do objeto ao qual se refere e um indicador apontando para ele. É a existência real dos seus referentes, porque como eles estão relacionados por um nexo causal que pode operar em contiguidade espaço-temporal ou em contiguidade quebrada e assemelham-se aos seus referentes. Aqueles que figuram na classificação de Peirce tanto como ícones quanto como índices. Esse é o caso da fotografia. Faça uma fotografia de uma torre de água, no sentido de representá-la e mostre-a, diz o crítico. Ela é a representação de como faria um desenho com uma ligeira diferença que é a causalidade fotoquímica.

O projeto de quase uma vida de Bernd e Hilla Becher ao documentar a paisagem industrial do nosso tempo assegura sua posição no cânone dos fotógrafos do pós-guerra. Ao reunirem ao mesmo tempo arte conceitual, estudo tipológico e documentação topológica, certamente nos aproxima da grande mostra New Topographics Photographs of a Man-Altered Landscape, no museu de fotografia da George Eastman House, em Rochester, Nova York, entre outubro de 1975 e fevereiro de 1976, com curadoria de William Jenkins, na qual os dois tiveram importante papel na ruptura da história da fotografia e as representações não tradicionais da paisagem. A visão romântica e transcendente deu lugar às indústrias austeras, a expansão suburbana e cenas cotidianas, elaboradas por fotógrafos como eles e seus companheiros da mostra original: os americanos Robert Adams, Lewis Baltz (1945-2014), Joe Deal (1947-2010) , Frank Gohlke, Nicholas Nixon, John Schott, Stephen Shore e Henry Wessel (1942-2018).

Sintetizadas a um estado essencialmente topográfico e transmitindo quantidades substanciais de informação visual, mas evitando quase inteiramente os aspectos de beleza tradicional, emoção e opinião são características que resumem estes trabalhos. Entretanto, ao olhar as formas capturadas pelos Bechers fica difícil não realizar a beleza (melancólica) e ímpar contida- principalmente pelo seu caráter tipológico nelas representadas- ao incorporaram igualmente uma precisão técnica excepcional, expressa nos negativos de grande formato e filmes lentos.

O livro Bernd & Hilla Becher, Life and Work (MIT Press, 2006) de Susanne Lange, historiadora da fotografia, uma bem documentada biografia, discute as dimensões funcionalistas e estéticas do tema do casal, em especial a tipologização na obra deles, que considera uma reminiscência dos esquemas classificatórios dos naturalistas do século XIX e o estilo de construção industrial anônimo preferido pelos arquitetos alemães. Ela argumenta que os tipos de edifícios industriais impõem-se à nossa consciência como a catedral o fez na Idade Média, e que as fotografias do casal - que à primeira vista parecem registar apenas uma paisagem em extinção - servem para examinar esta configuração das nossas percepções.

Em 1922, se pergunta Thierry de Duve, quando o arquiteto suíço Le Corbusier (Charles-Edouard Jeanneret-Gris,1887-1965) procurava o caminho para uma nova arquitetura, ou antes, em 1919 quando o arquiteto alemão Walter Gropius (1883-1969) fundou a Bauhaus, quais eram os seus referentes, que modelos citavam para uma arquitetura ainda por nascer? Ele responde: "O mais conhecido foi tirado da América industrial e celebrado tanto pelo primeiro quanto o segundo: o silo de grãos. Se você adicionar armazéns, fábricas, transatlânticos, pontes, torres de água, torres de resfriamento e gasômetros, logo temos uma tipologia de edifícios técnicos inteira, composta de "edifícios industriais", "construções" e “estruturas”. Como devemos chamar toda essa arquitetura anônima sem consciência de si mesmo?"

As imagens de Bernd e Hilla Becher estão entre essas obras, diz Duve. Não desconsidera uma modernidade que, na arquitetura como em outros campos onde a arte e a política se encontram, começou por celebrar um futuro melhor e termina ou esgota-se no desencanto do pós-modernismo, completa o pensador. Mas leva-nos de volta ao lugar onde começou a utopia da arquitetura moderna e onde, apesar de ter falhado em Sarcelles ou Brasília, acrescento, a Cidade do Amanhã ainda guarda a recordação da utopia.

Imagens © Bernd e Hilla Becher. Texto © Juan Esteves

Infos básicas:

Editora Prestel, Londres

Design: Schirmer/Mosel

Impressão EBS, Verona, Itália

Papel Gardamatt

6 notes

·

View notes

Text

which feature or principle differentiates ztna from vpn

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

which feature or principle differentiates ztna from vpn

Funcionamento ZTNA

O Zero Trust Network Access (ZTNA) é uma abordagem de segurança de rede que visa proteger os recursos da empresa independentemente de estarem dentro ou fora da rede corporativa. Ao contrário do modelo tradicional de confiar implicitamente em dispositivos ou usuários dentro da rede, o ZTNA adota a premissa de "nunca confiar, sempre verificar".

O funcionamento do ZTNA baseia-se na autenticação e na autorização contínuas. Isso significa que o acesso aos recursos da rede é concedido com base em uma série de verificações em tempo real, levando em consideração fatores como identidade do usuário, contexto da solicitação, autenticação de dispositivo, entre outros. Dessa forma, mesmo que um invasor consiga penetrar na rede, suas permissões serão limitadas, minimizando danos potenciais.

Uma das tecnologias-chave por trás do ZTNA é a microssegmentação, que divide a rede em segmentos menores e restringe o tráfego entre eles. Isso impede a propagação de ataques de um segmento comprometido para o restante da rede, aumentando a segurança e a resiliência do sistema como um todo.

Em resumo, o ZTNA representa uma evolução significativa na forma como as organizações abordam a segurança de rede, substituindo a confiança cega por um modelo mais proativo e granular. Ao implementar o ZTNA, as empresas podem reduzir significativamente o risco de violações de segurança e garantir a proteção de seus ativos mais críticos.

Características VPN

Uma VPN, ou Virtual Private Network em inglês, é uma tecnologia que permite a criação de uma rede privada virtual sobre uma rede pública, como a Internet. Existem várias características distintas que fazem das VPNs uma ferramenta vital para a segurança e privacidade online.

Uma das principais características das VPNs é a criptografia. Ao utilizar uma VPN, todas as comunicações entre o dispositivo do usuário e o servidor VPN são codificadas, tornando quase impossível para terceiros interceptar e decifrar os dados. Isso garante a confidencialidade das informações transmitidas, evitando o roubo de dados e a espionagem online.

Outra característica importante é a capacidade de acessar conteúdos bloqueados geograficamente. Com uma VPN, o usuário pode simular que está em outro local, contornando restrições de região e acessando conteúdos que normalmente estariam indisponíveis em sua localização.

Além disso, as VPNs oferecem uma camada adicional de segurança em redes Wi-Fi públicas. Ao se conectar a uma rede Wi-Fi de aeroportos, cafés ou hotéis, por exemplo, o usuário corre o risco de ter seus dados interceptados por cibercriminosos. Com uma VPN, essa vulnerabilidade é significativamente reduzida.

Em geral, as VPNs são uma ferramenta essencial para proteger a privacidade e a segurança online. Com suas diversas características, elas se tornaram indispensáveis para garantir uma experiência de navegação segura e anônima na internet.

Diferenças Arquiteturais

As diferenças arquiteturais são um reflexo da história, cultura e costumes de um povo. Cada região do mundo possui seu próprio estilo arquitetônico único, que se desenvolveu ao longo dos séculos. Essas diferenças podem ser observadas tanto em edifícios antigos quanto em construções modernas, e são uma parte essencial da diversidade cultural global.

Um exemplo marcante de diferenças arquiteturais é a comparação entre a arquitetura oriental e ocidental. Enquanto a arquitetura ocidental tende a ser mais linear e simétrica, a arquitetura oriental valoriza a harmonia com a natureza, com curvas suaves e elementos naturais integrados às construções.

Além disso, as diferenças arquiteturais podem ser observadas dentro de um mesmo país, em diferentes regiões. Por exemplo, no Brasil, a arquitetura colonial portuguesa é predominante no nordeste, enquanto o sul do país possui influências arquitetônicas italianas e alemãs.

Essa diversidade arquitetônica não apenas torna as cidades visualmente interessantes, mas também contribui para a preservação da identidade cultural de cada local. A arquitetura é uma forma de arte que reflete a sociedade que a cria, e as diferenças arquiteturais são parte fundamental desse processo criativo.

Em conclusão, as diferenças arquiteturais são uma manifestação da riqueza cultural do mundo, que deve ser valorizada e preservada. Cada estilo arquitetônico conta uma história e representa uma época, contribuindo para a beleza e diversidade da paisagem urbana global.

Protocolo Acesso Remoto

O Protocolo Acesso Remoto, também conhecido como protocolo de acesso remoto, é uma ferramenta essencial para empresas e profissionais que precisam se conectar a redes de computadores de forma segura e prática. Este protocolo permite que usuários remotos acessem informações, arquivos e recursos de uma rede corporativa como se estivessem fisicamente presentes no local.

Existem diversos tipos de protocolos de acesso remoto disponíveis, sendo que o mais comum e utilizado é o famoso Virtual Private Network (VPN). Através de uma conexão VPN, os usuários podem acessar a rede corporativa de forma criptografada, garantindo assim a segurança das informações transmitidas pela internet.

Além da VPN, outros protocolos de acesso remoto incluem o Remote Desktop Protocol (RDP) e o Secure Shell (SSH), que permitem o controle remoto de computadores e servidores de forma segura.

A utilização do Protocolo Acesso Remoto traz inúmeras vantagens, tais como flexibilidade de trabalho, redução de custos com deslocamento, facilitação da comunicação entre equipes distribuídas geograficamente, entre outros benefícios.

No entanto, é importante ressaltar que a segurança dos dados e informações transmitidas através do Protocolo Acesso Remoto é fundamental. Portanto, é essencial adotar práticas de segurança cibernética eficazes, como a utilização de senhas fortes, autenticação em dois fatores e a atualização regular dos softwares de segurança.

Em resumo, o Protocolo Acesso Remoto desempenha um papel crucial no mundo digital atual, proporcionando conexões seguras e eficientes para profissionais e empresas em um ambiente cada vez mais remoto e interconectado.

Controle Acesso Rede

O controle de acesso em uma rede é uma prática fundamental para garantir a segurança e a integridade dos dados compartilhados. Ao implementar medidas de controle de acesso, uma organização pode restringir quem pode acessar determinados recursos da rede, protegendo-se contra ameaças internas e externas.

Existem diferentes métodos e tecnologias para controle de acesso em redes, como a autenticação de usuários, autorização de permissões, segregação de redes e criptografia de dados. A autenticação de usuários, por exemplo, pode ser feita por meio de senhas, tokens de segurança, biometria ou certificados digitais, garantindo que apenas pessoas autorizadas tenham acesso aos recursos da rede.

A autorização de permissões estabelece quais recursos cada usuário pode acessar, com base em sua função ou nível de acesso na organização. Isso garante que informações confidenciais estejam protegidas contra acesso não autorizado.

A segregação de redes consiste em dividir a infraestrutura de rede em segmentos isolados, cada um com níveis diferentes de acesso e segurança. Isso ajuda a limitar a propagação de ataques e a proteger os dados sensíveis.

Por fim, a criptografia de dados é essencial para proteger as informações em trânsito na rede, impedindo que terceiros mal-intencionados as interceptem e acessem de forma indevida.

Em resumo, o controle de acesso em uma rede é essencial para garantir a confidencialidade, integridade e disponibilidade dos dados, protegendo a organização contra ameaças cibernéticas e garantindo a conformidade com regulamentações de segurança da informação. É importante investir em soluções e práticas de controle de acesso adequadas às necessidades específicas de cada empresa.

0 notes

Link

#aletaemPolicarbonatoAlveolar#aletaempvc#aletasdefibra#aletasdepolicarbonato#aletasdepolicarbonatoparavenezianas#aletasdepvc#aletasdeventilação#aletasempolicarbonato#aletasempvc#aletasparavenezianasindustriais#aletaspolicarbonato#aletaspvc#comoventveneziana#comoventeveneziana#fabricantevenezianaindustrial#fachadasdegalpãoindustrial#FachadasIndustriais#fechamentogalpãoventilação#fechamentolateraldegalpão#fechamentolateraldegalpãocomventilação#FechamentoLateralGalpão#fechamentoslaterais#fiberglassvenezianaindustrial#galpãocomlanternim#Iluminaçãonatural#iluminaçãozenital#janelaindustrial#janelaindustrialparalanternins#janelaindustrialpvc#janelasindustriais

0 notes

Text

A Agência de Projetos de Pesquisa Avançada de Defesa (DARPA) está avançando em direção ao seu objetivo de estabelecer uma rede global de alta velocidade em órbita terrestre baixa (LEO) que poderia revolucionar as capacidades do espaço de segurança nacional (NSS).

O programa Blackjack tem como objetivo substituir os atuais ativos do Espaço de Segurança Nacional (NSS) em órbita geossíncrona (GEO) por uma constelação mais resiliente e econômica de quatro satélites interconectados em LEO.

Recentemente, a fabricante de pequenos satélites e provedora de serviços de missão RTX, Blue Canyon Technologies (BCT), anunciou que os satélites que apoiam o programa Blackjack da DARPA completaram atividades de marcos críticos. A BCT é responsável pela fabricação e operação dos satélites e é especializada em fornecer serviços de missão e ônibus de satélite comoditizados para constelações LEO e além.

"O programa Blackjack é um exemplo perfeito de como a RTX e a Blue Canyon Technologies estão trabalhando juntas para resolver os problemas mais difíceis da indústria aeroespacial e de defesa", disse Chris Winslett, gerente geral da Blue Canyon Technologies.

A operação bem-sucedida é, de fato, uma grande conquista para a BCT no rápido comissionamento de múltiplas naves espaciais. Isso permitirá o estabelecimento de redes de alta velocidade na órbita LEO e contribuirá para o crescimento de pequenos ônibus satélites comoditizados para constelações LEO e muito mais em nível global.

O programa Blackjack visa alcançar um desempenho LEO comparável aos sistemas GEO atuais, mantendo o ônibus combinado, a(s) carga(s) e os custos de lançamento abaixo de US$ 6 milhões por nó orbital. O foco do programa é desenvolver cargas úteis intercambiáveis de baixo custo que atendam às restrições de tamanho, peso e potência do ônibus comercial, com ciclos curtos de projeto e atualizações tecnológicas.

O objetivo mais amplo da DARPA é modernizar as capacidades espaciais dos militares dos EUA e manter seu domínio no ambiente espacial contestado. A agência pretende aproveitar a inovação e a eficiência do setor comercial para criar uma arquitetura espacial mais ágil e resiliente que possa se adaptar às ameaças e oportunidades emergentes.

0 notes

Text

A ExpressVPN lança seu programa Bug bounty: uma recompensa de US$ 100.000

A ExpressVPN anunciou recentemente o lançamento de seu programa Bug bounty. Essa iniciativa convida pesquisadores de segurança e hackers éticos a identificar e relatar possíveis vulnerabilidades em seus sistemas em troca de recompensas financeiras. A iniciativa ressalta o compromisso da empresa em manter um serviço seguro para seus usuários, ao mesmo tempo em que reconhece a importância da colaboração com a comunidade de segurança cibernética.Para saber mais: Quais são os diferentes tipos de hackers?Escopo amplo

O programa Vulnerability Hunt abrange uma ampla gama de produtos e serviços da ExpressVPN, incluindo:

- Servidores VPN

- Aplicativos ExpressVPN para iOS, Android, Linux, macOS, Windows e roteadores

- Extensões dos navegadores Firefox e Chrome

- Servidores DNS do MediaStreamer

- APIs da ExpressVPN

- O site expressvpn.com e seus subdomínios

- Sistemas internos da empresa, incluindo e-mails internos e mensagens de bate-papo

É muito raro que um provedor de VPN implemente um Bug bounty tão extenso. Normalmente, ela se aplica principalmente a aplicativos e servidores.Foco na segurança

A ExpressVPN dá ênfase especial às vulnerabilidades que podem :

- Permitir a elevação dos privilégios do usuário

- Fornecer acesso não autorizado a seus servidores VPN

- Expor os dados do usuário a terceiros não autorizados

- Comprometer, interromper ou contornar as comunicações da VPN

Recompensa excepcional de US$ 100.000

Atenção especial está sendo dada às vulnerabilidades que afetam os servidores VPN, com um bônus único de US$ 100.000 oferecido pela descoberta de problemas críticos de segurança, como acesso não autorizado a um servidor VPN, execução remota de código, vazamento de endereços IP dos usuários ou monitoramento do tráfego de Internet dos usuários.A ExpressVPN diz que está confiante a esse respeito, graças, em particular, à sua arquitetura TrustedServer.Regras e processo

Os pesquisadores são convidados a enviar suas descobertas por meio do Bugcrowd ou por e-mail para [email protected], com o compromisso da ExpressVPN de trabalhar em estreita colaboração com os pesquisadores para validar e corrigir rapidamente as vulnerabilidades relatadas.O programa estabelece expectativas claras para os pesquisadores, incluindo o respeito à privacidade, a abstenção de perturbar os sistemas ou a experiência do usuário e a manutenção da confidencialidade das informações até que uma correção seja aplicada.Exclusões e limitações

Certas atividades são explicitamente excluídas do escopo, como engenharia social, segurança de hardware e software de terceiros não afetados pela configuração incorreta da ExpressVPN.

Além disso, os funcionários da ExpressVPN e seus parentes, bem como os contratados e consultores afiliados à empresa, não são elegíveis para o bônus.Conclusão

O programa de caça a bugs da ExpressVPN é uma boa iniciativa. Ao oferecer recompensas substanciais e definir claramente seu escopo e expectativas, a ExpressVPN está incentivando ativamente a comunidade de segurança cibernética a ajudar a detectar e corrigir vulnerabilidades, afirmando seu compromisso com a segurança e a confiança do usuário. Ela não é o único provedor de VPN a lançar esse tipo de programa de recompensa.

Read the full article

0 notes

Text

Confira os vencedores do prêmio APCA 2023

A 67ª edição do Prêmio APCA anunciou os vencedores em várias categorias artísticas, desde Arquitetura a Televisão. A cerimônia de entrega será em 22 de abril de 2024 no Teatro Sérgio Cardoso, São Paulo.

O Prêmio APCA (Assossiação Paulista de Críticos de Artes) anunciou os vencedores da 67º edição nesta segunda-feira (29). A premiação é o reconhecimento máximo entregue pela Associação Paulista de Críticos de Artes para diversos profissionais de várias áreas das artes. As categorias são votadas pela banca de jurados formada por jornalistas, escritores e profissionais especializados nas áreas…

View On WordPress

0 notes

Text

Estratégias Eficientes na Implementação de Sistemas de TI para Resultados Excepcionais

A implementação de sistemas de Tecnologia da Informação (TI) é uma etapa crucial para o sucesso de qualquer organização moderna. À medida que as empresas buscam maior eficiência operacional e competitividade, a escolha e implementação adequada de sistemas tornam-se fatores determinantes. Neste artigo, exploraremos estratégias eficientes para a implementação de sistemas de TI, destacando as melhores práticas e abordagens para garantir resultados excepcionais.

1. Avaliação de Necessidades e Planejamento Estratégico:

Antes de iniciar a implementação de qualquer sistema, é essencial realizar uma avaliação abrangente das necessidades da organização. Compreender os requisitos específicos e as metas a serem alcançadas é a base para um planejamento estratégico sólido. A análise SWOT (Forças, Fraquezas, Oportunidades e Ameaças) pode ser uma ferramenta valiosa nesta fase, proporcionando insights críticos para a tomada de decisões informadas.

A seleção cuidadosa da arquitetura de sistema e das tecnologias é uma parte fundamental do planejamento. Garantir a compatibilidade com as operações existentes e a capacidade de expansão futura são considerações cruciais. Ao mesmo tempo, a equipe de TI deve colaborar estreitamente com as partes interessadas para alinhar as expectativas e garantir que as soluções propostas atendam às necessidades específicas de cada departamento.

2. Desenvolvimento e Customização:

A fase de desenvolvimento e customização requer uma abordagem precisa e adaptável. A escolha entre soluções prontas ou desenvolvimento personalizado deve ser baseada nas necessidades específicas da organização. O desenvolvimento ágil, com iterações regulares e feedback contínuo, é uma abordagem recomendada para garantir flexibilidade e capacidade de resposta a mudanças nos requisitos.

É vital minimizar a redundância de código e garantir a modularidade para facilitar futuras atualizações e manutenções. Durante a customização, é imperativo manter a segurança como uma prioridade, integrando práticas de desenvolvimento seguro desde o início. A implementação de criptografia robusta, autenticação multifatorial e auditorias regulares são componentes essenciais da estratégia de segurança.

3. Testes Abrangentes:

A fase de testes é muitas vezes subestimada, mas desempenha um papel crucial na garantia da qualidade e desempenho do sistema. Testes de unidade, integração e sistema devem ser conduzidos de maneira abrangente para identificar e corrigir possíveis falhas antes da implementação completa.

A automação de testes é uma prática recomendada para aumentar a eficiência e garantir uma cobertura abrangente. Além disso, é fundamental envolver os usuários finais nos testes de aceitação para validar a usabilidade e identificar potenciais melhorias. Isso não apenas aumenta a confiança na implementação, mas também permite ajustes finos com base no feedback real dos usuários.

4. Implementação Gradual e Treinamento:

A transição de sistemas antigos para novos deve ser gerenciada com cuidado para evitar interrupções significativas nos processos de negócios. A implementação gradual, por meio de fases controladas, permite que a equipe de TI resolva problemas à medida que surgem, minimizando impactos negativos.

O treinamento adequado dos usuários é uma peça-chave na implementação bem-sucedida. Workshops, manuais e recursos online podem ser empregados para garantir que a equipe compreenda completamente as novas funcionalidades e saiba como utilizá-las eficientemente. A criação de materiais de treinamento com foco na experiência do usuário contribui para uma curva de aprendizado suave.

5. Monitoramento Contínuo e Otimização:

Após a implementação completa, o monitoramento contínuo é essencial para identificar possíveis problemas de desempenho, garantir a segurança e otimizar o sistema conforme necessário. Ferramentas de monitoramento automatizado podem fornecer insights em tempo real sobre o desempenho do sistema, alertando a equipe de TI sobre possíveis problemas antes que afetem os usuários finais.

A otimização contínua envolve a análise de métricas de desempenho, identificação de gargalos e implementação de melhorias incrementais. Além disso, a coleta e análise de dados de uso podem revelar padrões de comportamento do usuário, informando atualizações futuras e personalizações que aprimoram a experiência do usuário.

Conclusão:

A implementação bem-sucedida de sistemas de TI é um processo complexo que requer planejamento estratégico, colaboração efetiva e compromisso com a qualidade. Ao adotar as estratégias mencionadas acima, as organizações podem posicionar-se para alcançar resultados excepcionais, melhorando a eficiência operacional, impulsionando a inovação e fortalecendo sua posição competitiva.

Ao seguir uma abordagem cuidadosa desde a avaliação inicial até a otimização contínua, as empresas podem garantir que seus investimentos em sistemas de TI se traduzam em benefícios tangíveis a longo prazo. A implementação de sistemas não é apenas uma atualização tecnológica, mas uma transformação fundamental que impulsiona o crescimento e a resiliência no cenário empresarial dinâmico de hoje.

1 note

·

View note

Text

Soluções em Tecnologia da Informação: A Jornada Rumo à Transformação Digital e Eficiência Empresarial

No cenário empresarial moderno, a jornada rumo à transformação digital tornou-se mais do que uma tendência; é uma necessidade para a sobrevivência e o sucesso a longo prazo. Este artigo explora as nuances da transformação digital por meio de Soluções em Tecnologia da Informação, destacando estratégias essenciais para impulsionar a eficiência empresarial e permanecer competitivo na era digital.

Estratégias-Chave para a Transformação Digital Efetiva

Arquitetura de Microsserviços para Agilidade e Escalabilidade

A adoção de arquiteturas de microsserviços é um passo crucial na jornada de transformação digital. Essa abordagem divide os sistemas em componentes independentes, facilitando a manutenção, atualização e escalabilidade. A flexibilidade proporcionada pelos microsserviços permite às empresas se adaptarem rapidamente às mudanças nas demandas do mercado, garantindo agilidade e eficiência operacional.

Inteligência de Dados para Tomada de Decisões Estratégicas

A inteligência de dados desempenha um papel central na transformação digital. A coleta e análise de dados em tempo real proporcionam insights valiosos, permitindo a tomada de decisões estratégicas informadas. A implementação de ferramentas de análise avançada e machine learning potencializa a capacidade de prever tendências, entender o comportamento do cliente e otimizar processos internos.

Experiência do Cliente Aprimorada com Interfaces Inovadoras

Na era digital, a experiência do cliente é um diferencial competitivo crucial. A implementação de interfaces inovadoras, como chatbots baseados em inteligência artificial e experiências de usuário personalizadas, contribui para a satisfação do cliente. A automação de interações e a personalização de serviços resultam em experiências mais fluidas e adaptadas às expectativas do consumidor digital.

Abordagens para Superar Desafios na Transformação Digital

Gestão Efetiva da Mudança Organizacional

A resistência à mudança é um desafio comum durante a transformação digital. Uma gestão efetiva da mudança organizacional é crucial para superar essa resistência. Isso inclui comunicação transparente, programas de treinamento abrangentes e a criação de uma cultura que valorize a inovação e a adaptação contínua. O envolvimento ativo dos funcionários no processo é essencial para garantir o sucesso da transformação.

Segurança Cibernética como Prioridade Inabalável

À medida que as empresas se tornam mais digitais, a segurança cibernética assume um papel ainda mais crítico. A implementação de práticas de segurança proativas, como criptografia robusta, autenticação multifator e auditorias regulares, é imperativa. A segurança deve ser incorporada desde a concepção de projetos, garantindo a proteção dos dados sensíveis e a confiança dos clientes.

Integração de Sistemas e Interoperabilidade

A integração de sistemas é um desafio significativo durante a transformação digital, especialmente quando as organizações lidam com sistemas legados. Estratégias de integração eficazes, como APIs abertas e plataformas de integração, são essenciais para garantir a interoperabilidade entre diferentes sistemas. Isso evita silos de dados, promovendo uma visão unificada e eficiente das operações.

O Papel da TI na Sustentabilidade Empresarial

Eficiência Energética em Centros de Dados

A transformação digital muitas vezes está associada ao aumento do consumo de energia em centros de dados. Estratégias para melhorar a eficiência energética, como a utilização de tecnologias de resfriamento mais eficientes e a integração de fontes de energia renovável, são cruciais para mitigar os impactos ambientais e promover a sustentabilidade.

Responsabilidade Social Digital e Ética na TI

A responsabilidade social digital está intrinsecamente ligada à transformação digital. Empresas devem adotar práticas éticas na coleta e uso de dados, garantindo a privacidade dos usuários. Além disso, promover a inclusão digital e abordar preocupações éticas em algoritmos e inteligência artificial são componentes essenciais da responsabilidade social na era digital.

Conclusão: O Futuro Digital e a Resiliência da Transformação

Na busca pela transformação digital, as Soluções em Tecnologia da Informação desempenham um papel central na redefinição dos processos e operações empresariais. Ao adotar estratégias-chave, superar desafios e abraçar a responsabilidade social digital, as empresas podem não apenas prosperar na era digital, mas também construir bases sólidas para a resiliência e o sucesso sustentável. A transformação digital não é apenas uma jornada tecnológica, mas uma evolução contínua que molda o futuro das organizações modernas.

0 notes

Text

Sistemas em Nuvem: Desvendando os Segredos da Moderna Infraestrutura Tecnológica

Os sistemas em nuvem têm se estabelecido como o alicerce da transformação digital nas empresas, oferecendo uma gama de serviços que revolucionam a maneira como os dados são armazenados, processados e acessados. Este artigo mergulha nas complexidades desses sistemas, destacando nuances essenciais para profissionais de TI que buscam otimizar a infraestrutura de suas organizações.

I. Arquitetura dos Sistemas em Nuvem

Modelo de Implantação: Os sistemas em nuvem podem ser implementados de três maneiras principais: nuvem pública, privada e híbrida. Cada modelo possui características distintas que atendem a diferentes necessidades empresariais.

Virtualização: A virtualização é a espinha dorsal dos sistemas em nuvem, permitindo a criação de ambientes isolados para aplicativos e recursos. Isso promove a eficiência no uso de hardware e facilita a migração de cargas de trabalho.

II. Sistemas em Nuvem e a Era da Mobilidade

Acesso Ubíquo: A natureza baseada na web dos sistemas em nuvem possibilita o acesso a dados e aplicativos a partir de uma variedade de dispositivos, impulsionando a mobilidade e a produtividade.

Colaboração Remota: Ferramentas baseadas em nuvem facilitam a colaboração entre equipes distribuídas globalmente, proporcionando um ambiente de trabalho colaborativo e flexível.

III. Estratégias de Migração para a Nuvem

Avaliação de Cargas de Trabalho: Antes da migração, é crucial avaliar quais cargas de trabalho são ideais para a nuvem, considerando requisitos de desempenho, segurança e custos.

Implementação Gradual: A migração gradual de sistemas, começando por aplicativos não críticos, permite uma transição suave, minimizando impactos operacionais.

IV. Desempenho e Otimização

Monitoramento Contínuo: Ferramentas de monitoramento são essenciais para acompanhar o desempenho dos sistemas em nuvem, identificar gargalos e garantir a eficiência operacional.

Otimização de Custos: Os custos associados à nuvem podem variar. Estratégias como o dimensionamento automático e a escolha de instâncias adequadas contribuem para a otimização financeira.

V. Desafios Operacionais e Soluções

Latência: A latência pode ser um desafio em aplicações sensíveis ao tempo. Soluções como o uso de servidores mais próximos do usuário final e o emprego de CDNs (Content Delivery Networks) podem mitigar esse problema.

Governança de Dados: As empresas devem implementar políticas rigorosas de governança de dados para garantir conformidade, privacidade e segurança ao lidar com informações sensíveis.

VI. Sistemas em Nuvem e a Transformação Digital

Integração de Tecnologias Emergentes: A nuvem serve como um catalisador para a integração de tecnologias inovadoras, como blockchain, internet das coisas (IoT) e realidade aumentada, impulsionando a transformação digital.

Análise de Dados Avançada: A capacidade de processar grandes volumes de dados na nuvem possibilita análises avançadas, insights valiosos e tomadas de decisão fundamentadas.

Conclusão

Os sistemas em nuvem não são apenas uma evolução na forma como as empresas gerenciam seus recursos tecnológicos, mas uma revolução que redefine os limites da inovação. Ao compreender a arquitetura, estratégias de migração, desempenho e desafios operacionais, os profissionais de TI podem posicionar suas organizações na vanguarda da eficiência tecnológica. À medida que avançamos na era da transformação digital, os sistemas em nuvem permanecem como a espinha dorsal que sustenta o presente e molda o futuro do cenário tecnológico empresarial.

0 notes

Text

Inovações na Era do Backup em Nuvem: Superando Desafios e Alcançando Eficiência Operacional

À medida que as organizações continuam a abraçar a transformação digital, o papel do backup em nuvem evolui para atender às demandas de um ambiente dinâmico. Este artigo explora as inovações mais recentes na implementação de backup em nuvem, destacando estratégias para superar desafios comuns e alcançar eficiência operacional superior.

1. Edge Computing e Backup Distribuído

O advento da computação de borda (Edge Computing) introduz novos desafios e oportunidades para o backup em nuvem. Estratégias de backup distribuído, onde os dados são protegidos localmente em pontos de borda e, em seguida, sincronizados com a nuvem, oferecem resiliência operacional em ambientes descentralizados. Isso não apenas reduz a latência na recuperação, mas também otimiza a largura de banda de rede.

2. Autenticação Baseada em Blockchain para Integridade de Dados

A integridade dos dados é um componente crítico do backup em nuvem. A implementação de autenticação baseada em blockchain oferece uma camada adicional de segurança, garantindo a imutabilidade dos dados armazenados na nuvem. Essa abordagem não apenas protege contra adulterações, mas também fornece uma trilha de auditoria transparente para atividades relacionadas aos backups.

3. Utilização de Machine Learning para Otimização de Recursos

A integração de algoritmos de machine learning na gestão de backups em nuvem proporciona uma otimização contínua de recursos. Esses algoritmos podem analisar padrões de uso, prever demandas futuras e ajustar automaticamente a alocação de recursos na nuvem. Dessa forma, as organizações podem manter a eficiência operacional sem a necessidade de intervenção manual constante.

4. Containers e Backup em Nuvem Nativo para Aplicações Modernas

O surgimento de arquiteturas de contêineres transformou a forma como as aplicações são desenvolvidas e implantadas. Estratégias de backup em nuvem nativo para ambientes de contêineres permitem uma recuperação mais rápida e eficiente. Ao integrar backups diretamente na orquestração de contêineres, as organizações podem garantir a consistência dos dados em ambientes altamente dinâmicos.

5. Estratégias de Backup Multi-Cloud para Redundância Aprimorada

A diversificação de provedores de nuvem é uma tendência crescente para aumentar a redundância e mitigar riscos. Estratégias de backup multi-cloud, onde os dados são replicados em diferentes provedores de nuvem, oferecem uma camada adicional de proteção contra falhas de infraestrutura específicas de um provedor. Isso permite que as organizações mantenham a continuidade operacional, mesmo em cenários de interrupções de serviço.

6. Automação Avançada na Gestão de Incidentes de Segurança

A segurança cibernética continua a ser uma preocupação crítica. A automação avançada na gestão de incidentes de segurança em backups em nuvem permite respostas rápidas a ameaças. Ferramentas automatizadas podem identificar, isolar e remediar automaticamente vulnerabilidades, fortalecendo a postura de segurança da infraestrutura de backup.

7. Análise Preditiva para Prevenção de Falhas de Backup

A implementação de análise preditiva permite antecipar e prevenir potenciais falhas nos processos de backup. Algoritmos podem analisar padrões históricos, identificar anomalias e alertar proativamente sobre possíveis problemas. Isso reduz o risco de falhas e melhora a confiabilidade dos backups em nuvem.

Conclusão

A inovação contínua na implementação de backup em nuvem está moldando o futuro da gestão de dados. Ao incorporar estratégias como backup distribuído, autenticação baseada em blockchain, machine learning, backup nativo para contêineres, multi-cloud e automação avançada, as organizações podem superar os desafios atuais e preparar-se para um ambiente digital em constante evolução. O backup em nuvem não é apenas uma medida de segurança, mas uma peça estratégica para impulsionar a eficiência operacional e promover a resiliência empresarial.

0 notes

Text

Porto de Santos, SP, 1888 - AUTHOR: Benedito Calixto

Benedito Calixto de Jesus was born in 1853 and was a renowned Brazilian painter, recognized for his works that mainly portrayed landscapes, marinas and historical scenes. He was born in Itanhaém, in the state of São Paulo, and from an early age demonstrated an interest and talent for art.

Calixto studied at the Imperial Academy of Fine Arts, in Rio de Janeiro, where he improved his artistic skills. His detailed technique and skillful use of light and shadow are striking features in his paintings.

One of his most famous works is the panel "Fundação de São Vicente", which depicts the arrival of Martim Afonso de Sousa in Brazil. Calixto is also known for his church paintings, depicting Brazilian colonial architecture.

His contribution to art in Brazil was significant, not only for the quality of his works, but also for his role in preserving historical memory through art. Benedito Calixto passed away in 1927, leaving an important legacy in the history of Brazilian art.

About MASP -

The São Paulo Assis Chateaubriand Art Museum (MASP), the first modern museum in the country, is a private, non-profit institution, founded in 1947 by Brazilian businessman Assis Chateaubriand.

Between 1947 and 1990, the Italian critic and art dealer Pietro Maria Bardi took over the direction of MASP at the invitation of Chateaubriand. The museum's first works of art were selected by Bardi and acquired through donations from local society, forming the most important collection of European art in the Southern Hemisphere.

Today, the collection brings together more than 11 thousand works, including paintings, sculptures, objects, photographs and clothing from different periods, covering European, African, Asian and American production.

Image

BIOGRAPHICAL DATA: Itanhaém, São Paulo, Brazil,

TECHNIQUE:Oil on canvas - 42.5 x 65 cm

ACQUISITION: MASP B3 loan

DESIGNATION: Painting

INVENTORY NUMBER: C.01209

PHOTOGRAPHY CREDITS: MASP

#edisonmariotti @edisonblog

.br

Porto de Santos, SP, 1888 - AUTOR: Benedito Calixto

Benedito Calixto de Jesus nasceu em 1853 e foi um renomado pintor brasileiro, reconhecido por suas obras que retratavam principalmente paisagens, marinas e cenas históricas. Ele nasceu em Itanhaém, no estado de São Paulo, e desde cedo demonstrou interesse e talento para a arte.

Calixto estudou na Academia Imperial de Belas Artes, no Rio de Janeiro, onde aprimorou suas habilidades artísticas. Sua técnica detalhada e uso habilidoso da luz e sombra são características marcantes em suas pinturas.

Uma de suas obras mais famosas é o painel "Fundação de São Vicente", que retrata a chegada de Martim Afonso de Sousa ao Brasil. Calixto também é conhecido por suas pinturas de igrejas, retratando a arquitetura colonial brasileira.

Sua contribuição para a arte no Brasil foi significativa, não apenas pela qualidade de suas obras, mas também por seu papel na preservação da memória histórica por meio da arte. Benedito Calixto faleceu em 1927, deixando um legado importante na história da arte brasileira.

Sobre MASP -

O Museu de Arte de São Paulo Assis Chateaubriand (MASP), primeiro museu moderno do país, é uma instituição privada e sem fins lucrativos, fundada, em 1947, pelo empresário brasileiro Assis Chateaubriand.

Entre os anos de 1947 e 1990, o crítico e marchand italiano Pietro Maria Bardi assumiu a direção do MASP a convite de Chateaubriand. As primeiras obras de arte do museu foram selecionadas por Bardi e adquiridas por doações da sociedade local, formando o mais importante acervo de arte europeia do Hemisfério Sul.

Hoje, a coleção reúne mais de 11 mil obras, incluindo pinturas, esculturas, objetos, fotografias e vestuários de diversos períodos, abrangendo a produção europeia, africana, asiática e das Américas.

Imagem

DADOS BIOGRÁFICOS: Itanhaém, São Paulo, Brasil,

TÉCNICA:Óleo sobre tela - 42,5 x 65 cm

AQUISIÇÃO: Comodato MASP B3

DESIGNAÇÃO: Pintura

NÚMERO DE INVENTÁRIO: C.01209

CRÉDITOS DA FOTOGRAFIA: MASP

1 note

·

View note

Text

Assembleia Legislativa celebra 40 anos com mostra de artes visuais sobre a Amazônia

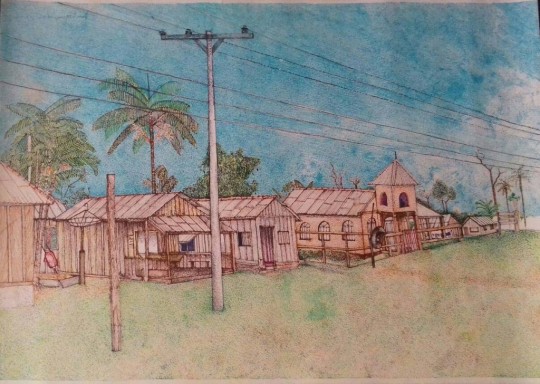

O hall de entrada da Assembleia Legislativa do Estado de Rondônia (Alero) está prestes a se transformar em um espaço de celebração e reflexão sobre a Amazônia. De 20 a 25 de novembro, quem passar pelo local irá prestigiar uma mostra de artes visuais que homenageia a riqueza cultural e natural da região, como parte das comemorações do 40º aniversário da promulgação da Constituição Estadual. A exposição é aberta ao público e gratuita, oferecendo uma experiência cultural enriquecedora para todos os visitantes.

A exposição reunirá obras de artistas visuais aclamados, como Flávio Dutka, Maria Miranda e Maurício Valadares. As telas prometem levar os visitantes a uma jornada pelo universo amazônico, explorando sua beleza, complexidade e os desafios enfrentados pela região. Um destaque especial da mostra é a participação da fotógrafa indígena Pí Suruí. Conhecida por seu ativismo e olhar crítico, Pí utiliza a fotografia como uma ferramenta de luta e reflexão sobre as questões enfrentadas por seu povo na Amazônia. Suas obras prometem trazer uma perspectiva única e poderosa para a exposição.

A mostra é uma oportunidade para admiradores de arte, ativistas ambientais e o público em geral imergirem na cultura e nas questões sociais da Amazônia, através do olhar de artistas que vivem e respiram essa realidade.

A exposição tem a curadoria dos produtores culturais Juraci Júnior e Val Barbosa, produção de Ricardo Almeida e Talita Gusmão.

Foto: Pí Suruí

Quem são os artistas?

Pi Suruí - é mulher, indígena, ativista do povo Paiter Suruí, fotógrafa, comunicadora. Já realizou uma exposição no MIS-SP, no Mobile Photo Festival 2022, tem fotos divulgadas em revistas e jornais, fiz várias coberturas fotográficas nos maiores eventos sobre o clima. Suas fotos representam a história dos povos indígenas contada por eles mesmos, ela diz: “refletem realmente quem somos e como lutamos”.

Maurício Valladares - natural do Rio de Janeiro, criado e residente em Porto Velho, é arquiteto, urbanista e artista plástico. Sua pesquisa acadêmica e artística concentra-se na dialética entre Natureza e Artifício na Amazônia e como ela é percebida e formalizada no território e no espaço urbano, expressando diferentes ideias de natureza, temporalidades distintas e visões de mundo, resultando num percurso sinuoso entre arquitetura, cultura e natureza, em busca de uma harmonia possível e diálogos desejados.

Flávio Dutka - é paranaense de nascimento e rondoniano de coração. Artista plástico e visual, formado em História pela UNIR. Há 14 anos leciona história e artes em comunidades ribeirinhas do Baixo Madeira; cenário retratado cotidianamente em seus trabalhos. Nas peças desenvolvidas ao longo do último ano, o artista explora sua técnica mista irrequieta, misturando tinta acrílica, tinta spray, verniz, nanquim e pastel seco, onde busca, além de traduzir seu olhar sobre a paisagem e sobre o meio em que vive, também refletir sobre suas memórias e lembranças. Paralelo à pintura, Dutka é professor. Toda esta percepção é resultado de muitas experiências e andanças.

Maria Miranda – é criadora de obras como “Natureza”, premiada na Universidade Federal de Viçosa (MG), e da série “Queimadas”, multiplicada em cartões telefônicos em Rondônia, desenvolve trabalhos em arte-educação através de técnicas de desenho, pintura, modelagem em cerâmica, desenho artístico, história da arte e pintura especial.

40 Anos da Constituição Estadual

Em 2023, a Constituição Estadual completou 40 anos. A primeira eleição em Rondônia, na condição de estado, ocorreu em 15 de novembro de 1982, quando foi escolhida a representação rondoniense no Senado Federal, na Câmara dos Deputados e na Assembleia Legislativa. Os 24 deputados estaduais, eleitos naquele pleito, receberam a função de constituintes.

Na Assembleia Constituinte (de 1° de fevereiro a 6 de agosto de 1983), o papel de legislador era exercido pelo governador, que legislava por meio de decretos-leis. A efetiva implantação do Poder Legislativo aconteceu no dia 6 de agosto de 1983. Nessa ocasião foi promulgada a Constituição do Estado e a Assembleia Constituinte foi extinta, sendo instalada a Assembleia Legislativa. A primeira reunião da Casa de Leis ocorreu no dia 9 de agosto de 1983.

Poder Legislativo

O poder legislativo de Rondônia é exercido por 24 deputados estaduais, eleitos a cada quatro anos. O prédio da Assembleia Legislativa é o Palácio Marechal Rondon, localizado em Porto Velho, onde acontecem as sessões legislativas. A atuação do poder legislativo estadual é normatizada pela Constituição Estadual e seu funcionamento regido pelo Regimento Interno.

Texto: Ivanete Damasceno | Secom ALE/RO

Foto: Casa do Rio | Divulgação

Fonte: Assembleia Legislativa de RO

Read the full article

0 notes

Link

#aletaemPolicarbonatoAlveolar#aletaempvc#aletasdefibra#aletasdepolicarbonato#aletasdepolicarbonatoparavenezianas#aletasdepvc#aletasdeventilação#aletasempolicarbonato#aletasempvc#aletasparavenezianasindustriais#aletaspolicarbonato#aletaspvc#comoventveneziana#comoventeveneziana#fabricantevenezianaindustrial#fachadasdegalpãoindustrial#FachadasIndustriais#fechamentogalpãoventilação#fechamentolateraldegalpão#fechamentolateraldegalpãocomventilação#FechamentoLateralGalpão#fechamentoslaterais#fiberglassvenezianaindustrial#galpãocomlanternim#Iluminaçãonatural#iluminaçãozenital#janelaindustrial#janelaindustrialparalanternins#janelaindustrialpvc#janelasindustriais

0 notes

Text

A Agência de Projetos de Pesquisa Avançada de Defesa (DARPA) está avançando em direção ao seu objetivo de estabelecer uma rede global de alta velocidade em órbita terrestre baixa (LEO) que poderia revolucionar as capacidades do espaço de segurança nacional (NSS).

O programa Blackjack tem como objetivo substituir os atuais ativos do Espaço de Segurança Nacional (NSS) em órbita geossíncrona (GEO) por uma constelação mais resiliente e econômica de quatro satélites interconectados em LEO.

Recentemente, a fabricante de pequenos satélites e provedora de serviços de missão RTX, Blue Canyon Technologies (BCT), anunciou que os satélites que apoiam o programa Blackjack da DARPA completaram atividades de marcos críticos. A BCT é responsável pela fabricação e operação dos satélites e é especializada em fornecer serviços de missão e ônibus de satélite comoditizados para constelações LEO e além.

"O programa Blackjack é um exemplo perfeito de como a RTX e a Blue Canyon Technologies estão trabalhando juntas para resolver os problemas mais difíceis da indústria aeroespacial e de defesa", disse Chris Winslett, gerente geral da Blue Canyon Technologies.

A operação bem-sucedida é, de fato, uma grande conquista para a BCT no rápido comissionamento de múltiplas naves espaciais. Isso permitirá o estabelecimento de redes de alta velocidade na órbita LEO e contribuirá para o crescimento de pequenos ônibus satélites comoditizados para constelações LEO e muito mais em nível global.

O programa Blackjack visa alcançar um desempenho LEO comparável aos sistemas GEO atuais, mantendo o ônibus combinado, a(s) carga(s) e os custos de lançamento abaixo de US$ 6 milhões por nó orbital. O foco do programa é desenvolver cargas úteis intercambiáveis de baixo custo que atendam às restrições de tamanho, peso e potência do ônibus comercial, com ciclos curtos de projeto e atualizações tecnológicas.

O objetivo mais amplo da DARPA é modernizar as capacidades espaciais dos militares dos EUA e manter seu domínio no ambiente espacial contestado. A agência pretende aproveitar a inovação e a eficiência do setor comercial para criar uma arquitetura espacial mais ágil e resiliente que possa se adaptar às ameaças e oportunidades emergentes.

0 notes

Text

Ao longo do desenvolvimento deste portfólio me deparei com inúmeros questionamentos referente a UMEI na qual estou realizando o Estágio da disciplina de Pesquisa e Prática II, alguns desfavoráveis e outros favoráveis sobre o espaço estrutural e a arquitetura da creche, a prática docente e a os materiais utilizados para o desdobramento da educação intanfil. É imprescindível ressaltar que nos ensejos da observação, me atentei em como as vivências que estou tendo no estágio obrigatório são parecidas com as que estou tendo no projeto de Iniciação a Docência "Formação de professores para uma escola inclusiva: ações dialógicas e colaborativas entre a Educação Infantil e os anos iniciais do Ensino Fundamental". Ao ter essa percepção da semelhança pressuponho que essas vivências estão correlacionadas com o propósito de aprimorar o meu crescimento enquanto estudante de Pedagogia e futura Pedagoga com o olhar mais crítico, cauteloso e sensível, enxergando a criança como sujeito histórico e de direitos.

As creches de horário integral precisam estar aptas para proporcionar o bem estar das crianças, dos professores e funcionários, já que é um ambiente que é frequentado diariamente e o tempo que fica neste espaço é em torno de nove horas seguidas, portanto é necessário que a estrutura seja propícia para o momento da refeição, do sono, das brincadeiras e o momento do banho das crianças. Na Umei Alberto de Oliveira é possível observar que o espaço não foi pensado para ser uma instituição pois a sua construção é antiga, o refeitório é localizado logo na entrada, as salas são pequenas e abafadas, o banheiro é inacessível para o banho, ou seja, as crianças passam o dia inteiro na creche mas não podem tomar banho, o parquinho é grande e dá chance das crianças brincarem, além de terem a oportunidade de observarem a rua pois possui muitas árvores, fortalecendo o contato visual das crianças com a natureza já que a creche é cercada de grades abertas em formato de redes de proteção prediais, apesar das grades serem benéficas para este fim, elas são baixas, o que é de grande preocupação já que os assaltos são frequentes na região.

Pensando nas práticas pedagógicas exercida pela creche é necessário pontuar que possui um projeto de literatura infantil, chamado “Ciranda Literária” onde uma vez por semana as crianças levam um livro diferente para casa para serem lidas por seus familiares/responsáveis e ao retornar para a creche no final da semana, a criança compartilha informações do livro. Preciso ressaltar que este projeto literário é fundamental para estimular o desenvolvimento cognitivo e social da criança uma vez que trabalha a memória, a imaginação e a comunicação. Além desse projeto literário, a professora Paula possui uma caixa de música onde as crianças tiram uma figura e precisam cantar uma música relacionada com o desenho que sair, essa atividade estimula a memória e afetividade da criança, já que ela olha para o desenho e recorda de uma música que já ouviu ou que ela gosta. Além de ser pedagógico por trabalhar o desenvolvimento já mencionado acima, trabalha também a ludicidade e as expressividades da criança.

1 note

·

View note