#ed. vettori

Video

Lucy Sangermano da Truus, Bob & Jan too!

Tramite Flickr:

Italian postcard by Ed. G. Vettori, Bologna, no. 13, 1058. Photo: UCI (Unione Cinematografica Italiana). Lucy di San Germano aka Lucy Sangermano (1898-?) was an Italian silent film actress who peeked in the late 1910s and early 1920s.

#Lucy Sangermano#Lucy di San Germano#Lucy#Sangermano#San#Germano#Vintage#Postcard#Cinema#Cinema Italiano#Film#Film Star#Movies#Movie#Star#Screen#Silent#Schauspielerin#Darstellerin#Actress#Actrice#Attrice#Italy#Italian#Italia#Italiano#Italiana#Muet#Muto#Stummfilm

2 notes

·

View notes

Text

Analisi della postura di sicurezza: guida completa per rafforzare la cybersecurity

Estimated reading time: 10 minutes

L'analisi della postura di sicurezza: come valutare la protezione dell'infrastruttura IT

L'analisi della postura di sicurezza è un processo fondamentale per valutare la protezione dell'infrastruttura IT di un'organizzazione contro le minacce informatiche. Conoscere i punti di forza e di debolezza della sicurezza IT consente di implementare controlli mirati per ridurre i rischi cyber.

Cos'è l'analisi della postura di sicurezza

L'analisi della postura di sicurezza, nota anche come security posture assessment, è il processo di valutazione della capacità di un'organizzazione di prevenire, rilevare e rispondere alle minacce informatiche.

Consiste nell'esaminare la configurazione e l'efficacia di controlli di sicurezza come firewall, sistemi di rilevamento delle intrusioni (IDS), endpoint protection, gestione delle identità e degli accessi (IAM), sicurezza delle applicazioni, crittografia dei dati, backup e disaster recovery.

L'obiettivo è identificare vulnerabilità, rischi e debolezze che potrebbero essere sfruttate dagli attaccanti per compromettere la confidenzialità, integrità e disponibilità delle informazioni e dei sistemi.

Perché è importante l'analisi della postura di sicurezza

Ecco perché effettuare regolarmente l'analisi della postura di sicurezza è fondamentale:

- Rilevare vulnerabilità sconosciute - Nuove vulnerabilità vengono scoperte quotidianamente. L'analisi della postura di sicurezza permette di identificare e risolvere tempestivamente le falle prima che vengano sfruttate.

- Valutare l'efficacia dei controlli - I controlli di sicurezza devono essere regolarmente testati per assicurarsi che funzionino come previsto. L'analisi della postura rileva eventuali problemi di configurazione o integrazione.

- Ridurre la superficie di attacco - Disabilitare servizi e porte di rete non necessari consente di minimizzare i vettori di attacco. L'analisi della postura di sicurezza rileva questi punti deboli.

- Rispettare standard e normative - Requisiti legali e di compliance richiedono un certo livello di sicurezza IT. L'analisi della postura verifica la conformità a PCI DSS, GDPR, HIPAA ecc.

- Migliorare la visibilità - Comprendere la postura di sicurezza IT consente di implementare monitoraggio e log management più efficaci.

- Gestire il rischio - L'analisi della postura di sicurezza fornisce i dati necessari per una valutazione accurata dei rischi cyber e l'implementazione di misure di mitigazione adeguate.

- Rafforzare la sicurezza - I risultati dell'analisi consentono di stabilire priorità e migliorare i punti deboli nella strategia di sicurezza.

In sintesi, l'analisi regolare della postura di sicurezza dovrebbe essere una best practice per qualsiasi organizzazione che voglia gestire il rischio cyber ed evitare impatti negativi sulla propria infrastruttura IT.

Come si esegue l'analisi della postura di sicurezza

Esistono vari approcci e strumenti per effettuare l'analisi della postura di sicurezza. Ecco le principali attività e fasi del processo:

Raccolta di informazioni sull'ambiente IT

Inizialmente, è necessario raccogliere informazioni dettagliate sulla rete aziendale, gli asset critici, le applicazioni business-critical, il personale, i processi e le policy di sicurezza esistenti.

È importante documentare accuratamente:

- Topologia di rete e segmentazione

- Sistemi endpoint e server

- Applicazioni software e servizi cloud

- Dispositivi di rete come router, switch e firewall

- Tecnologie di sicurezza deployate

- Flussi di dati sensibili

Analisi di vulnerabilità e test di penetrazione

Con la fase di discovery completata, il passo successivo prevede l'esecuzione di analisi delle vulnerabilità e test di penetrazione per identificare falle sfruttabili negli ambienti IT.

Le analisi di vulnerabilità scansionano reti, sistemi e applicazioni alla ricerca di misconfigurazioni o debolezze note che potrebbero esporre l'organizzazione al rischio.

I test di penetrazione simulano veri attacchi da parte di hacker esperti per valutare se e come possono violare le difese perimetrali ed interne della rete aziendale. Entrambe queste attività forniscono una visione concreta dei punti deboli.

Revisione di configurazioni e policy

La revisione delle configurazioni di sicurezza e delle policy è fondamentale per identificare problemi che aumentano la superficie di attacco.

Ad esempio, verificare che i sistemi siano patchati, i servizi non necessari disabilitati, gli accessi con privilegi limitati allo stretto necessario, l'autenticazione a più fattori abilitata, i dati sensibili crittografati, i backup eseguiti regolarmente, ecc.

Confrontare le policy con le configurazioni effettive aiuta a rilevare eventuali discrepanze.

Valutazione dei controlli di sicurezza

I controlli di sicurezza come firewall, sandboxing, endpoint detection & response (EDR), web application firewall (WAF), access management devono essere attentamente valutati.

Bisogna verificare che siano correttamente dimensionati, configurati e mantenuti, integrati con altre difese e adatti a proteggere da minacce avanzate. I controlli più maturi e resilienti garantiscono una postura di sicurezza solida.

Analisi della capacità di rilevamento e risposta

È importante valutare le capacità di rilevare tempestivamente e rispondere efficacemente ad incidenti di sicurezza.

Si analizzano le soluzioni di Security Information & Event Management (SIEM), Endpoint Detection & Response (EDR), le procedure di incident response, il monitoraggio 24/7, la threat intelligence per assicurarsi che l'organizzazione sia in grado di scoprire e contenere rapidamente attacchi sofisticati.

Reporting e remediation

I risultati dell'analisi della postura di sicurezza devono essere documentati in report dettagliati e presentati ai responsabili IT e al management.

Sulla base dei risultati, è necessario stabilire un piano di remediation, con priorità per le problematiche ad alto rischio. La remediation migliora la sicurezza correggendo le vulnerabilità e debolezze identificate.

Il report finale certifica la postura di sicurezza dell'organizzazione dopo l'implementazione delle contromisure.

Strumenti per l'analisi della postura di sicurezza

Esistono varie tipologie di strumenti, sia open-source che commerciali, per automatizzare e semplificare l'esecuzione dell'analisi della postura di sicurezza:

- Scanner di vulnerabilità - soluzioni come Nessus, OpenVAS e Nexpose analizzano reti e sistemi per rilevare vulnerabilità note.

- SIEM - i Security Information and Event Management combinano funzionalità di log collection, correlazione e reporting che supportano l'analisi della postura.

- Piattaforme di penetration testing - Kali Linux, Metasploit, Burp Suite e altri strumenti per penetration test aiutano a validare la capacità di rilevamento e la resilienza dei controlli di sicurezza.

- Configuration compliance - PolicyPatrol, Firemon, Skybox e altri verificano che le configurazioni siano in linea con policy e best practice di sicurezza.

- Attack surface management - soluzioni come BitDam e Cyberpion mappano e monitorano la superficie di attacco, rilevando rischi emergenti.

- Security rating services - servizi SaaS come SecurityScorecard e BitSight offrono rating sulla postura di sicurezza basati su molteplici fattori di rischio.

- Breach and attack simulation - strumenti di nuova generazione come XM Cyber simulano attacchi avanzati all'interno della rete per validare la capacità di prevenzione e rilevamento delle difese esistenti.

Integrando opportunamente queste tipologie di strumenti è possibile ottenere una visione a 360° della postura di sicurezza e identificare in modo proattivo rischi e debolezze su cui intervenire.

Fattori che influenzano la postura di sicurezza

La postura di sicurezza di un'organizzazione è influenzata da vari fattori interni ed esterni. I principali elementi da considerare sono:

- Topologia della rete - segmentazione, zone di sicurezza, comunicazioni tra perimetro e interno.

- Inventario degli asset - mappatura di sistemi, dati, applicazioni business-critical.

- Hardening - patch, configurazioni sicure, principio del minor privilegio.

- Tecnologie di difesa - qualità, integrazione e copertura di next-gen firewall, sandboxing, EDR, ecc.

- Monitoraggio e visibilità - qualità di SIEM, log management e threat intelligence.

- Conformità - policy, standard e requisiti normativi applicabili.

- Consapevolezza della sicurezza - formazione, accountability e reporting sulla sicurezza IT.

- Gestione del cambiamento - velocità di adozione di nuove difese e miglioramenti.

- Threat landscape - proliferazione di nuove tattiche, tecniche e procedure degli attaccanti.

Più questi fattori sono ottimizzati, migliore sarà la postura di sicurezza complessiva dell'organizzazione.

Approcci per il miglioramento della postura di sicurezza

Sulla base dei risultati dell'analisi della postura di sicurezza, le organizzazioni possono intraprendere diverse azioni per rafforzare le difese ed elevare il loro livello di sicurezza:

- Patch dei sistemi - Installazione tempestiva di aggiornamenti e fix di sicurezza per eliminare vulnerabilità note.

- Hardening - Impostazione di configurazioni sicure in base a policy e best practice per ridurre superficie di attacco.

- Segmentazione della rete - Suddivisione logica della rete per limitare accessi, contenere infezioni e proteggere asset critici.

- Consolidamento degli alert - Ottimizzazione delle regole di correlazione per filtrare il rumore e ottenere alert di alta qualità su attività malevole.

- Miglioramento del monitoraggio - Integrazione di SIEM e log management per rafforzare le analytics e la threat detection.

- Automazione della risposta - Implementazione di playbook per rispondere più rapidamente a incidenti comuni.

- Simulazione di attacchi - Validazione proattiva delle difese con attacchi realistici, per colmare lacune prima che vengano sfruttate dai criminali.

- Formazione sulla consapevolezza - Corsi periodici ai dipendenti per promuovere best practice di cybersecurity.

- Revisione delle policy - Aggiornamento di policy e standard in base al threat landscape ed esigenze di business.

Effettuando queste attività in modo continuo, le aziende possono mantenere un vantaggio significativo rispetto all'evoluzione delle minacce e preservare la sicurezza dei propri asset digitali.

Ruolo dei servizi di sicurezza gestita

Le organizzazioni possono trarre grande beneficio dall'esternalizzazione dell'analisi della postura di sicurezza e di attività correlate a fornitori qualificati di servizi di sicurezza gestita (MSSP).

I vantaggi includono:

- Competenze specializzate - gli MSSP dispongono di security analyst esperti nell'identificazione di vulnerabilità e nella simulazione di attacchi sofisticati.

- Approccio indipendente - il vendor esterno esegue una valutazione imparziale per determinare il livello di rischio effettivo.

- Copertura 24x7 - il monitoraggio continuo da parte di professionisti consente di rilevare minacce che i team interni potrebbero perdere.

- Economie di scala - l'MSSP serve molteplici clienti e può ammortizzare il costo degli strumenti necessari.

- Gestione semplificata - il servizio gestito riduce l'onere amministrativo per il cliente.

- Conformità assicurata - gli MSSP aiutano a soddisfare requisiti normativi sulla valutazione periodica dei rischi.

- Miglioramento continuo - il rapporto di partnership consente di correggere lacune e ottimizzare nel tempo le difese del cliente.

Per questi motivi, le realtà enterprise che gestiscono infrastrutture IT complesse traggono grande valore dal collaborare con MSSP qualificati per analizzare e rafforzare la propria postura di sicurezza.

Come integrare l'analisi della postura nei servizi SOC

I servizi di Security Operations Center (SOC) possono trarre significativi benefici integrandosi con le attività di analisi della postura di sicurezza.

Il SOC riceve una grande mole di alert dalle varie soluzioni di sicurezza distribuite nelle reti dei clienti. Spesso però il rumore di fondo è elevato e gli analisti fatichino a concentrarsi sulle minacce più critiche.

L'analisi proattiva della postura di sicurezza da parte di team specializzati contribuisce ad aumentare il livello di maturità delle difese nei client enterprise e riduce la superficie di attacco complessiva.

Di conseguenza, il carico di lavoro degli analisti SOC può focalizzarsi su un numero minore di alert, ma di qualità più elevata. Il SOC è messo in condizione di operare in modo più efficiente ed efficace.

Inoltre l'analisi della postura di sicurezza fornisce al SOC informazioni preziose sul contesto della rete del cliente, la segmentazione, le vulnerabilità, i punti deboli nei controlli di sicurezza.

Queste informazioni arricchiscono le capacità di threat hunting e incident response del SOC stesso. Gli analisti sono in grado di correlare meglio gli eventi di sicurezza e comprendere il potenziale impatto degli allarmi.

Grazie alla partnership con il team di analisi della postura, il SOC può offrire un servizio di protezione ancora più completo ed efficace ai propri clienti enterprise. Questa sinergia rafforza ulteriormente la capacità dell'azienda di prevenire violazioni dei dati e garantire la business continuity anche di fronte a cyber attacchi mirati.

La combinazione di monitoraggio 24x7, threat hunting, incident response e analisi periodica della postura di sicurezza fornisce una protezione a tutto tondo basata su competenze, tecnologie e processi maturi.

Le organizzazioni che adottano questo approccio integrato raccolgono tutti i benefici derivanti da un significativo innalzamento della propria resilienza cyber.

Conclusione

L'analisi della postura di sicurezza è una componente fondamentale di una moderna strategia di cybersecurity. Consente di identificare in modo proattivo vulnerabilità, rischi emergenti e debolezze nei controlli di sicurezza.

Sulla base dei risultati dell'analisi, le organizzazioni possono stabilire priorità d'intervento e migliorare in modo mirato la propria capacità di prevenire, rilevare e rispondere alle minacce informatiche.

Affidandosi a fornitori qualificati di servizi di sicurezza gestita, le imprese possono efficientare il processo e avvalersi di competenze specializzate per testare la resilienza della propria infrastruttura IT.

Integrando l'analisi della postura con le attività di monitoraggio e response di un SOC, è possibile eliminare fattori di rischio prima che vengano sfruttati dagli attaccanti e consentire agli analisti di concentrarsi sulle minacce più critiche.

Investire nella continua valutazione e ottimizzazione della postura di sicurezza permette di stare al passo con un panorama di minacce in costante evoluzione e mantenere un elevato livello di cyber-resilienza nel tempo.

- CIS Critical Security Controls Version 8: cosa sono e perché sono importanti per la sicurezza informatica

- CTI (Cyber Threat Intelligence): come funziona?

- Kerberoasting: una minaccia per la sicurezza informatica e come mitigarla con l'analisi della Security Posture

- CSIRT: rispondere agli incidenti IT per proteggere il business

Read the full article

0 notes

Text

Il settore industriale ha registrato il maggior numero di incidenti di sicurezza informatica rispetto a qualsiasi altro settore

In molte imprese del settore industriale le apparecchiature di produzione sono state realizzate sottovalutando i rischi per la sicurezza. I progettisti di questi sistemi non avevano modo di prevedere che un giorno sarebbero potuti diventare obiettivi allettanti e quindi non hanno implementato una strategia di sicurezza in parallelo con il processo di digitalizzazione intrapreso. Ora però i sistemi industriali sono diventati interconnessi, sono stati collegati ai sistemi IT dell’organizzazione e di conseguenza si è presentato il problema della cybersecurity, con la comparsa di un approccio orientato alla rete.

Ma quali sono i principali vettori di attacco e le principali vulnerabilità di queste realtà?

I gruppi APT (Advanced Persistent Threat) costituiscono un pericolo significativo per questo tipo di aziende prese di mira per entrare in possesso dei loro dati, per interessi economici o politici. Uno dei principali fattori di vulnerabilità è costituito dalla mancata implementazione di tecnologia di sicurezza specifica per l’operational technology (OT). Molte aziende ritengono i loro sistemi impenetrabili ed irraggiungibili grazie all’air-gap o all’isolamento della rete, ma non è più così. I cybercriminali hanno molti modi per penetrare nelle reti ICS isolate. A fronte della sempre maggiore digitalizzazione, inoltre, queste stesse imprese hanno in corso progetti di modernizzazione per rendere i processi più rapidi e ottimizzare la manutenzione, grazie alla connettività, e questa convergenza senza controllo le rende un bersaglio ideale per i cybercriminali.

Tutto questo costituisce un ottimo stimolo anche per gli attaccanti meno sofisticati, come quelli che utilizzano i ransomware. Gli autori di attacchi ransomware, ad esempio, sanno che ci sono buone probabilità che la vittima paghi per evitare l’interruzione delle attività o la perdita di informazioni. Un’altra minaccia degna di nota è l’infezione involontaria attraverso campagne di hacking di massa: un worm, un virus, un crypto-miner o un info stealer che agisce di nascosto su un normale PC o computer da ufficio può danneggiare un sistema OT.

La convergenza tra i computer dell’area IT e i macchinari dell’area ICS introduce un rischio significativo dal momento che i cybercriminali hanno la possibilità di spostarsi tra sistemi che un tempo erano fisicamente isolati. Ecco alcune delle principali sfide per la sicurezza che si trova ad affrontare chi adotta la convergenza:

- Spesso non c’è un unico referente delle risorse IT e quelle di automazione, cosa che rende difficile la gestione delle risorse stesse, specialmente quando non ci sono confini chiari riguardo ai team IT e OT.

- Può essere difficile (o impossibile) monitorare contemporaneamente l’IT e l’OT, il che significa che gli hacker possono spostarsi liberamente tra le risorse IT e di automazione, compromettendo l’infrastruttura di un’organizzazione. Il tempo medio di rilevamento (MTTD) e quello di reazione (MTTR) possono raggiungere di conseguenza un livello inaccettabile.

- Il total cost of ownership (TCO) può essere eccessivamente elevato a causa della necessità di più tecnologie di sicurezza che gestiscono separatamente l’IT e l’OT.

Ormai le organizzazioni riconoscono la necessità di proteggere tutte le loro risorse e si è sviluppato un nuovo approccio alla cybersecurity: una sicurezza orientata alle risorse dei sistemi cyberfisici (CPS). Questo approccio include aree quali rilevamento e inventario, gestione delle vulnerabilità e gestione dell’accesso remoto. Ma l’OT è solo una parte dei sistemi CPS che le imprese industriali devono gestire: esistono anche i dispositivi IoT (Internet of Things) e IIoT (Industrial Internet of Things) che uniscono le due sfere dell’OT e dell’IT tramite Internet.

Kaspersky non solo è in grado di fornire una piattaforma XDR (Extended Detection and Response) nativa per le imprese industriali, appositamente progettata e certificata per proteggere apparecchiature, risorse e reti OT critiche dalle cyber-minacce ma ha anche un team di esperti di sicurezza industriale, il Kaspersky ICS CERT, che analizza la telemetria proveniente da più di un milione e mezzo di computer OT in tutto il mondo,osservando le nuove tendenze nel panorama delle minacce per l’OT e potendo reagire in modo tempestivo in caso di cambiamenti. Kaspersky può contare su 30 esperti tra ricerca su vulnerabilità e minacce OT, incident response e analisi di sicurezza che hanno segnalato e analizzato diverse centinaia di minacce zero-day in prodotti e tecnologie ICS, IIoT e inerenti ai trasporti dei fornitori leader del settore in tutto il mondo.

Le imprese del settore industriale stanno iniziando a capire che devono adottare un approccio alla cybersecurity di livello enterprise, gestendo contemporaneamente l’IT e l’OT. Oggi come oggi, le differenze funzionali tra i due ambiti costituiscono un ostacolo. Sia a livello di progettazione che di funzionalità, i requisiti dei sistemi di automazione gravano sui team degli addetti alla sicurezza IT a un livello che non va sottovalutato. L’obiettivo di ridurre i rischi e migliorare la sicurezza può essere ottenuto adottando una strategia di sicurezza integrata. Infine, l’intelligence sulle minacce specifica per questo tipo di aziende consente l’identificazione proattiva e la mitigazione di vulnerabilità e minacce per gli ambienti OT, riducendo così i fattori di rischio per la cybersecurity.

Read the full article

0 notes

Text

Cassandra Crossing/ Elon Musk come Prometeo

New Post has been published on https://www.aneddoticamagazine.com/it/cassandra-crossing-elon-musk-come-prometeo/

Cassandra Crossing/ Elon Musk come Prometeo

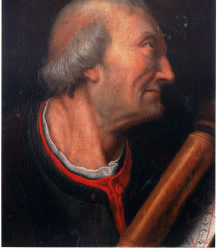

Heinrich Friedrich Füger, Prometeo ruba il fuoco, 1817

(571) — Prometeo ha donato il fuoco agli uomini … ma la sua storia può insegnarci ancora qualcosa?

4 febbraio 2024 — Prometeo pagò caro il dono del fuoco agli uomini. Incatenato da Giove e condannato ad avere il fegato divorato per l’eternità da un’aquila. Per fortuna, dopo molto tempo, Ercole passò di lì e lo liberò, quindi il merito fu alla fine ricompensato.

Pensandoci bene tuttavia, il dono del fuoco non è stato solo un dono; come tutte le tecnologie “dual-use” è stato anche una maledizione. Ma di sicuro i doni di Prometeo hanno dato agli uomini più possibilità, inclusa quella della libera scelta.

“Libera scelta”, sì; non tutti hanno letto interamente il mito di Prometeo, che era infatti ancora più generoso. Prima della faccenda del fuoco, aveva partecipato alla creazione dell’uomo e, contro il parere degli altri dei, gli aveva dato i doni dell’intelligenza e della memoria, rubandoli (birichino) ad Atena.

Ecco, Cassandra ha sempre pensato che questi ultimi fossero quelli per cui meritava di essere definito “generoso”. Anche se, a ben guardare, pur avendo contribuito a definire l’Uomo in maniera sostanziale, sono stati doni “dual-use”; parte dono e parte maledizione.

Detto questo, che nulla è se non la solita, cassandresca e lunghissima introduzione, veniamo all’argomento principale.

Elon Musk è ormai noto ai più solo per le questioni legate a Twitter/X, social in passato meno tossico di altri, che lui ha acquistato e su cui ha fatto sostanziali cambiamenti. Di tutto questo, a Cassandra non gliene potrebbe fregare di meno, ed anzi, pensa che così dovrebbe essere anche per voi.

Si, perché se della persona si deve parlare, sono ben altre le sue “imprese” delle quali discutere.

“Ah, ecco — diranno alcuni dei 24 irritati lettori — ora Cassandra ci dirà che Elon ha donato la Tesla agli uomini”.

Tranquilli! No, e per due diversi motivi.

Il primo è che l’auto elettrica, per i problemi legati al cambiamento climatico, è una vera maledizione. Investimenti volutamente sbagliati, sottratti a soluzioni vere che funzionerebbero certamente.

Il secondo è che, nella sua attuale incarnazione, un veicolo elettrico è non solo uno spreco di risorse ma anche un ulteriore contributo alla creazione di una società basata su tecnocontrollo. Ma ci fermiamo qui.

Si, perché se vogliamo fare un parallelo tra Prometeo ed una personalità complessa come Elon Musk, con una storia di realizzazioni stupefacente, dobbiamo parlare di altro, e non del fatto che sia un survivalista o che talvolta licenzi in tronco i suoi dipendenti.

Dell’uomo Elon, a parte chi volesse esprimergli sentimenti di gratitudine, di odio, od ambedue, a Cassandra ne frega il giusto. Parliamo invece delle cose pratiche da lui create o causate.

Il dono del fuoco di Elon agli uomini esiste, ed è quello dei vettori spaziali riutilizzabili di SpaceX; infatti questi, oltre a realizzare i sogni di tanti diversamente giovani appassionati di fantascienza d’antan, riaprono la corsa allo spazio, chiusa dopo l’inutile follia tecnologica del programma Apollo. E non si può dire che il fuoco non ne faccia parte…

Ma, come quelli dell’intelligenza e della memoria di Prometeo, i doni importanti, potenti e pericolosi di Elon, sono altri; uno ormai sulla bocca di tutti, OpenAI, l’altro, solo di recente approdato sui media, Neuralink.

Ecco, Cassandra ammonisce che non della sola intelligenza artificiale ci si dovrebbe preoccupare, cosa peraltro giustissima, visto l’uso che il tecnocapitalismo ne sta facendo.

No, è dell’integrazione uomo-macchina e del “potenziamento” della mente tramite l’IA che ci si dovrebbe preoccupare, ora che forse siamo ancora in tempo.

Anche se solo futuribili (ma per quanto?) questi “doni”, che cominciano a sembrare possibili, aprono questioni concettualmente inesplorate, le più probabili delle quali a Cassandra fanno accapponare la pelle.

Al solito, non per la tecnologia di per sé, ma per l’uso che una società fondamentalmente malata come quella attuale ne farebbe certamente. Le solite cose, già viste e riviste, nella storia ed oggi; controllo delle persone e schiavitù.

Cassandra non vorrebbe dover smettere di citare la sua prediletta Skynet, contro cui almeno si può combattere e forse vincere, e dover invece iniziare a citare i Borg e Matrix…

Scrivere a Cassandra — Twitter — Mastodon

Videorubrica “Quattro chiacchiere con Cassandra”

Lo Slog (Static Blog) di Cassandra

L’archivio di Cassandra: scuola, formazione e pensiero

Licenza d’utilizzo: i contenuti di questo articolo, dove non diversamente indicato, sono sotto licenza Creative Commons Attribuzione — Condividi allo stesso modo 4.0 Internazionale (CC BY-SA 4.0), tutte le informazioni di utilizzo del materiale sono disponibili a questo link.

0 notes

Text

Controlli congiunti con l'ispettorato territoriale del lavoro a Rimini: identificati 120 conducenti professionali

Controlli congiunti con l'ispettorato territoriale del lavoro a Rimini: identificati 120 conducenti professionali.

Rimini. La Sezione Polizia Stradale di Rimini ed il personale dell’Ispettorato Territoriale del lavoro di Rimini-Forlì-Cesena (sede di Rimini), hanno effettuato 8 servizi congiunti volti al controllo del trasporto merci su scala nazionale ed internazionale. Nel corso dei servizi sono stati controllati 120 conducenti professionali.

Le verifiche hanno riguardato sia aspetti strettamente connessi alla guida (tempi di guida, cronotachigrafi, efficienza dei dispositivi di equipaggiamento) che aspetti relativi al rapporto di lavoro e alla sua regolarità. Gli agenti hanno accertato in totale 280 violazioni che hanno riguardato i riposi sui tempi di guida, la velocità eccessiva rilevata dai tachigrafi (le scatole nere che registrano i tempi di guida e riposo degli autisti, nonché le velocità tenute dal mezzo), la non corretta compilazione dei fogli tachigrafici.

Il personale dell’ispettorato del lavoro, invece, ha esperito verifiche per il recupero dei contributi ed assenze ingiustificate per la somma totale di 33.500 euro. Con l’obiettivo di far rispettare la normativa in materia di lavoro, ma anche con l’intento di garantire una equa e non alterata concorrenza fra tutti i vettori operanti, i mirati servizi di controllo dell’autotrasporto continueranno in collaborazione tra la Polizia Stradale e l’Ispettorato del lavoro.

...

#notizie #news #breakingnews #cronaca #politica #eventi #sport #moda

Read the full article

0 notes

Text

Space Economy: L'Italia in una posizione leader

Vortici.it vuole farvi scoprire un settore nuovo della nostra Economia in costante espansione: la Space Economy.

Parliamo della Space Economy, in italiano Economia dello Spazio o economia spaziale, quel comparto produttivo e finanziario orientato alla creazione e all’impiego di beni e di servizi insieme allo sfruttamento delle risorse nell’ambito dello spazio extraatmosferico.

Nello specifico, l’economia dello spazio rappresenta la nuova frontiera dell’innovazione che si concretizza nella combinazione di tecnologie spaziali e digitali utili a sviluppare opportunità tecnologiche e di business impattanti in diversi settori, portando alla nascita di una nuova catena di valore intersettoriale e inter-tecnologica.I segmenti specifici di upstream e downstream dell’economia spaziale (di cui parleremo in un paragrafo dedicato in maniera più specifica e approfondita), prevedono per il primo la creazione d’infrastrutture spaziali, satelliti, vettori, stazioni spaziali fino alle future basi collocate sulla Luna o su pianeti rocciosi del sistema solare. La fase di downstream riguarda invece i benefici che si conseguono dai dati raccolti nello spazio e in futuro dalle risorse fisiche prelevate per essere trasformate e impiegate sulla Terra.

La Space Economy è dunque la catena del valore che, partendo dalla ricerca, sviluppo e realizzazione delle infrastrutture spaziali abilitanti arriva fino alla generazione di prodotti e servizi innovativi “abilitati” (servizi di telecomunicazioni, di navigazione e posizionamento, di monitoraggio ambientale previsione meteo, ecc). Essa rappresenta una delle più promettenti traiettorie di sviluppo dell’economia mondiale dei prossimi decenni.

L’Italia vanta una lunga tradizione nelle attività spaziali: è tra le prime nazioni al mondo a lanciare e operare in orbita satelliti, ed è tra i membri fondatori dell’Agenzia Spaziale Europea, di cui ad oggi è il terzo paese contributore. Questo la pone in una posizione leader.

La New Space Economy: storia e attualità

Il settore spaziale ha goduto per lungo tempo del prevalente sostegno economico istituzionale e le attività spaziali sono cresciute e si sono sviluppate principalmente per l’iniziativa intrapresa dalle agenzie governative (NASA, ESA, Roscosmos).

Sono stati proprio gli investimenti pubblici ad aver spianato la strada all’economia dello spazio; del resto, i programmi spaziali sono sempre stati impegnativi e costosi a causa dell’alta percentuale di fallimento.

Oggi, tuttavia, assistiamo a un ingresso sempre più consistente di privati nel mondo dello spazio e alla nascita di un comparto tra i più dinamici e promettenti: quello della “new Space Economy”, un fenomeno che in gran parte coincide con la privatizzazione dello spazio. Inizialmente oggetto d’interesse da parte del settore scientifico e militare pubblico, ora è soggetto a un ambizioso intervento d’investitori privati e all’ingresso del venture capital, cioè l’apporto di capitale di rischio da parte di un fondo di investimento per finanziare l’avvio o la crescita di un’attività in settori ad elevato potenziale di sviluppo, che costituiscono un'innovazione e un'attrattiva, anche se l’investimento è rischioso. Siamo difronte a una grande novità rispetto al passato.Tra gli imprenditori più ambiziosi a livello mondiale ci sono sicuramente Elon Musk, cofondatore e capo di Tesla, Neuralink e fondatore di Space X (lancio di grossi satelliti, con propositi di volo umano), Jeff Bezos proprietario di Amazon e fondatore di Blue Origin (grandi razzi, in prospettiva con equipaggio) e Richard Branson, profeta del turismo spaziale con Virgin Galactic. Ma anche le big four, vale a dire Google, Amazon, Facebook e Apple, stanno investendo sempre di più nel settore.

La “new space economy” comprende svariati settori economici legati all’esplorazione e a tutto ciò che attiene a tecnologie, applicazioni, prodotti e servizi che nascono dall’ambito spaziale e che possono avere diversi impieghi nella vita di tutti i giorni.

Generalmente la Space Economy viene divisa in tre segmenti: upstream, midstream e downstream.

Per upstream s’intende il business “verso lo spazio”: satelliti, manifattura e costruzione di componenti per satelliti, lanciatori e altri velivoli spaziali.

Il midstream, invece, è l’insieme di tutte le infrastrutture funzionali a raggiungerlo: piattaforme di lancio, centri di controllo e così via.

Il settore downstream include tutte le applicazioni che vengono sviluppate a terra partendo dai dati raccolti dai dispositivi in orbita: elaborazione dei dati stessi, servizi space - based, di telecomunicazioni, di navigazione e di monitoraggio ambientale, di previsione meteo, a supporto dell’agricoltura di precisione, dalla prevenzione alla gestione delle emergenze, dal controllo del traffico aereo e automobilistico sino alla potenziale gestione di una pandemia.

È dallo spazio che arrivano i dati per ottenere un posizionamento certo e accurato, come ad esempio: tracciare le spedizioni, seguire un treno.

Ci sono costellazioni di satelliti come Copernicus che ci raccontano il livello d’inquinamento in ogni zona del mondo, i flussi di merci, i movimenti dei ghiacciai, le variabili climatiche svolgendo un ruolo sempre più importante nella salvaguardia del Pianeta. Ma è vero anche il contrario: è nello spazio che poi tornano le tecnologie e le innovazioni concepite a terra come le stampanti 3D, la robotica, le innovazioni nei carburanti, microcircuiti e miniaturizzazione.

Il comparto spaziale è da considerarsi un fornitore che condiziona fortemente la vita sulla Terra. In questo senso rappresenta un asset indispensabile e un’enorme opportunità di crescita e investimento. Secondo le valutazioni di Morgan Stanley e di Merril Lynch (le note agenzie di rating), a livello mondiale il segmento downstream, costituito dalle applicazioni innovative e dai servizi avanzati, porterà il settore spaziale a raggiungere un valore compreso tra i 1.000 e i 2.700 miliardi di dollari entro il 2040.

Dal report di PwC Space Practice (il network multinazionale che offre servizi professionali di consulenza legale e fiscale e di revisione bilancio alle imprese nel settore dello spazio) intitolato: “Main Trends & Challenges in the Space Sector” pubblicato nel dicembre 2020, emerge che la maggior parte del fatturato (in media più del 70%) riguarda i servizi nel settore downstream e il 30% in media l’upstream.

A livello europeo, il settore vale circa 370 miliardi di euro l’anno, che diventeranno più di 500 entro il 2030. L’industria europea oggi dà lavoro a 230 mila persone con un giro d’affari annuo di 2 miliardi di euro.

Il seguente contributo video curato dai colleghi di Milano Finanza vi aiuterà a comprendere ancora meglio questo settore in espansione.

In proposito vi segnaliamo anche un articolo del Sole 24 Ore.

Vi abbiamo concretamente aiutato a comprendere come i buoni investimenti, ovvero quelli giusti siano la ricchezza di un Paese, in questo caso la nostra Italia.Immagine di copertina e altre immagini: Pixabay

Read the full article

0 notes

Text

L’informazione è potere, ma la controinformazione è consenso parte 2

Spesso capita la stessa cosa con quasi tutti i canali della cosiddetta controinformazione, altrimenti non si spiegherebbe perchè più si va avanti, e più le persone si sentono confuse. Dietro a questi portali, account social, gruppi Telegram e via discorrendo, troviamo personaggi che in qualche modo, hanno degli interessi… diciamo particolari. Pensiamo alla divisione Pro – Vax/No – Vax. I primi, nella media, sostengono la Nato, l’Ucraina e l’Unione Europea, mentre i secondi sostengono Trump, la Russia e naturalmente i BRICS. Entrambe le parti ignorano che ci sono fatti e prove incontrovertibili che dimostrano che a dirigere l’orchestra sono sempre i soliti burattinai. Il problema è che se si cerca di evidenziare questo lato della storia e i relativi fatti, scatta la censura, l’insulto, l’aggressione, la massa reagisce con violenza, specie chiamando in causa il capobranco di turno che è tenuto a rassicurare i loro animi perchè lui è la guida. Quindi, si evince un approccio fideistico e mai critico alle cose. Arthur Conan Doyle non parlava a caso quando diceva che: “Siamo abituati a che le persone disprezzino ciò che non comprendono.” Uno studente che ripete una poesia a memoria senza prima farne la prosa per capirne il significato, imparerà a ripetere un qualcosa a pappagallo, ma non svilupperà mai delle capacità critiche, cognitive e di comprensione. La cultura non è nozione, ma spirito critico. A furia di demandare a terze parti la spiegazione e l’approfondimento di eventi e di fenomeni, molte persone si sono deresponsabilizzate e piuttosto che rimboccarsi le maniche e scavare, preferiscono avere il leader di turno che gli faccia trovare la pappa pronta, senza domandarsi se questa possa essere avvelenata oppure no. Quindi, ci si sente risvegliati, quando si ha ancora bisogno del leader che dica agli altri cosa fare, cosa pensare, o semplicemente per dare risposte.

Chi ha cooptato tutto questo assenso/dissenso (i famosi iniziati di cui parla Ronzoni) in una direzione o nell’altra lo ha fatto con cognizione di causa. La concezione dualistica del potere è il cuore pulsante del Divide et Impera, per questo i signori dei potentati sovrannazionali, nel corso degli anni, hanno ottimizzato le strategie per ottenere il consenso, costruendolo dal basso verso l’alto e non il contrario. Infatti, l’informazione nel senso più ampio del termine, proviene dal Mainstream, ossia dall’alto; la controinformazione deriva dai social, dai canali Telegram e YouTube, portali dedicati e molto altro, quindi, dal basso, ossia da dove si può essere più vicini alla massa. La prima è il potere, la seconda è il consenso, il quale è sempre in mano agli stessi burattinai che manipolano la prima; entrambe sono dirette da un’unica mano. Una volta veniva sponsorizzato il leader di turno, lo si pompava con una propaganda forsennata, mentre oggi basta che una persona con un minimo di seguito a suo carico, divulghi un video, una foto di chiunque esaltandone le gesta, che subito arriva il plauso del pubblico, anche se il messaggio contenuto all’interno del materiale proposto viene sistematicamente distorto da colui/coloro che lo propagandano.

Abbiamo i sostenitori di Trump che hanno “dimenticato” che costui è stato l’uomo che ha approvato ed avviato la vaccinazione di massa negli USA. Perchè non ricordare l’ordine esecutivo n. 13887 del 19 settembre 2019 emanato da Trump, pochi mesi prima della comparsa del “Covid”, il quale stabiliva e finanziava la ricerca di nuovi vaccini con metodologie diverse da quelle conosciute, per rispondere rapidamente in caso di nuove pandemie? E perchè non ricordare che Fauci rispose che le nuove tecnologie sarebbero state a DNA, mRNA, particelle simili a virus, vaccini basati su vettori e nanoparticelle auto assemblanti? A tal proposito, i seguaci di QAnon, hanno saputo ben indorare la pillola al riguardo, ma le persone hanno memoria corta. Sempre questi signori, sono soliti trovare giustificazioni fantascientifiche dietro al fatto che il Segretario al Commercio degli Stati Uniti durante l’ amministrazione Trump, “casualmente”, era Wilbur Ross, direttore del board della Rothschild INC. la più grande società di liquidazione del mondo, per non parlare della designazione di Trump a Presidente dal Council on Foreign Relations, o della sua appartenenza ad alcune delle più potenti organizzazioni sioniste del mondo che propagandano la “causa” di Israele in Palestina (vedasi Trump ZOA – YouTube e l’articolo qui sul blog, intitolato “La famiglia Trump, i Rockefeller, i Rothschild e Donald, l’operativo dell’Agenda sostenuto da QAnon”. A tal proposito si suggerisce ancora la lettura del testo di Curzio Nitoglia, intitolato “I Lubavich e i potenti del mondo).

Provate a far notare questi aspetti, e le migliori sceneggiature hollywoodiane per giustificare certe cose vi verranno vendute come verità assoluta. Se non accettate o se vorrete prendervi del tempo per approfondire e farvi una vostra idea, sarete giudicati pessimisti e incapaci di capire. Il pubblico è stato ben fidelizzato, e svolge il ruolo di cane da guardia per colui che lo ha indottrinato, il quale si è accaparrato la sua fiducia con l’inganno.

-----

1 note

·

View note

Text

Ita - Lufthansa: arriva l'accordo per il 41% della compagna italiana

Ita - Lufthansa è realtà. Arriva il tanto atteso accordo per acquistare il 41% della compagnia di linea italiana. La speranza è quella di rivedere una compagnia competitiva e capace di "affrontare" le sue rivali europee, americane ed asiatiche.

Ita - Lufthansa: l'accordo atteso 30 anni

Un accordo tanto atteso quanto sperato. Lufthansa acquisirà il 41% di Ita Airways attraverso un aumento di capitale di 325 milioni di euro, con l’opzione di acquisire le azioni rimanenti in un secondo momento. Il ministero dell’Economia e Lufthansa hanno confermato l’accordo di massima per la cessione di una quota di minoranza di Ita al gruppo tedesco che però ancora deve essere finalizzato.

Dopo il 2025, quando la compagnia si prevede che sarà diventata profittevole, è previsto un investimento nell’ordine di 450 milioni per il controllo di Ita da parte dei tedeschi, mentre il Mef potrebbe mantenere il 10% o un rappresentante nel board.

Le parole del Ministro Giorgietti

Il raggiungimento dell'accordo tra Ita Airways e Lufthansa è stato comunicato tramite una nota del Ministero dell'economia e delle finanze. Lo stesso ministro Giorgietti ha voluto commentare l'accordo:

«Si chiude un percorso che ha contraddistinto la storia della compagnia di bandiera nazionale con la prospettiva di integrazione con un importante vettore europeo. Con questo governo si scioglie oggi un nodo che da trent’anni condiziona il mercato del trasporto aereo in Italia. Siamo convinti che questa decisione permetterà al mercato aereo di svilupparsi nell’interesse dell’Italia».

Aumento di organico

La nota del Mef tende a sottolineare le parti più importanti dell'accordo e le sue conseguenze. Prima fra tutte è l'aumento di organico che avrà Ita Airways che dai suoi 4.300 effettivi passerà a 5.500 unità:

"L’organico, previsto quest’anno a 4.300 unità grazie alle 1.200 assunzioni in corso di perfezionamento, salirà a oltre 5.500 a fine piano"

Il nuovo accordo, inoltre: "consentirà la crescita e il rinnovamento della flotta, che a fine 2027 conterà 94 aeromobili rispetto agli attuali 71, con un’età media di cinque anni, e garantiranno l’ottimizzazione dei consumi di carburante e dell’impatto ambientale".

Un nuovo piano per Fiumicino

Altra importante parte della nota diffusa dal Mef riguarda l'hub di Roma Fiumicino. Il grande aeroporto capitolino beneficerà d un riposizionamento strategico in modo da avere un ruolo più centrale all'interno del Gruppo Lufthansa.

"La strategia di Ita Airways punta ad affermarsi come player di riferimento tra i vettori full service nei tre settori intercontinentale, internazionale e domestico, con particolare attenzione al traffico di lungo raggio. Questo riposizionamento strategico consentirà inoltre di rafforzare maggiormente il traffico dell’hub di Roma Fiumicino, che avrà un ruolo centrale nel modello multi-hub del Gruppo Lufthansa.

Ita Airways continuerà ad essere la compagnia aerea di riferimento del Paese italiano ea rappresentare con orgoglio l’Italia nel mondo, garantendo collegamenti all’interno del Paese e con il resto del mondo, supportando lo sviluppo dei flussi turistici e di business".

Foto di Monika Robak da Pixabay

Read the full article

0 notes

Link

0 notes

Text

Amerigo Vespucci tra i "visacci"

Firenze Palazzo Altoviti in Borgo degli Albizi. La facciata con alcune erme di uomini illustri

Borgo degli Albizi porta il nome e conserva palazzi appartenuti a questa antica famiglia. Tra i tanti uno è conosciuto come “palazzo dei visacci” così soprannominato dal popolo fiorentino.

La lunga storia del palazzo annovera vari proprietari a partire da Rinaldo degli Albizi fino a Giovanni Altoviti; a Baccio Valori, esponente dell’Accademia del Disegno e bibliotecario della Laurenziana si devono, nel tardo Cinquecento, una serie di ampliamenti e rifacimenti con il probabile apporto di Giovanni Caccini cui si attribuiscono le quindici erme di “uomini scienziati”che ornano la facciata e alle quali si deve il nomignolo.

Particolare dell'erma di Amerigo Vespucci nella facciata di Palazzo Altoviti o "dei visacci"

L’edificio si caratterizza proprio per le erme o termini all’uso degli antichi greci che erano soliti collocare nei luoghi più ragguardevoli della città, sulle pareti e sulle facciate delle porte cittadine, emblemi e immagini di uomini gloriosi. La scelta dello studioso e proprietario dell’edificio aveva quindi un valore preciso: le figure in marmo a mezzo busto collocate su mensole tetragone simboleggiavano, come la figura geometrica, la stabilità, la perfezione cubica, ma anche la forza d’animo e la costanza. Baccio Valori, uomo erudito, voleva quindi, abbellendo la sua facciata con ben quindici erme di uomini illustri, dare un chiaro messaggio ed un insegnamento a memoria dei posteri. Quegli uomini dimostravano di aver raggiunto la dimensione perfetta e pertanto raffiguravano un mondo concluso e completo in cui nulla era più dato oltre da ricercare o da scoprire come sottolineava la presenza stessa della figura di Amerigo Vespucci, scomparso allora da pochi decenni; il grande navigatore aveva varcato i confini del mondo conosciuto scoprendone uno nuovo, concludendo quindi la ricerca medesima.

In tre ordini sono sistemati i ritratti marmorei a mezzo rilievo di quindici illustri fiorentini: Dante, Petrarca, Boccaccio, Giovanni della Casa e Luigi Alamanni; nell’ordine medio Amerigo Vespucci, Leon Battista Alberti, Francesco Giucciardini, Marcello Adriani, umanista e politico, e Vincenzo Borghini, letterato e amatore delle belle Arti; nell’ordine inferiore Accursio, il giureconsulto, Torrigiano, Marsilio Ficino, Donato Acciaioli e Pier Vettori. Perché il tempo non offuscasse la memoria e la conoscenza di tutti quei fiorentini che suo padre aveva voluto immortalare nelle erme, Filippo Valori, pubblicò nel 1604 un’opera intitolata “Termini di mezzo rilievo e d’intera dottrina fra gli archi di casa Valori”, proprio per spiegare i personaggi ritratti; probabilmente la difficoltà di leggere distintamente i caratteri che accompagnavano ciascuna figura riportandone il nome, lo fece decidere a scrivere un compendio delle notizie riguardanti ciascun fiorentino rappresentato; per i molti infatti alcuni di essi erano davvero poco noti.

Di Vespucci scrisse che “si sarebbe potuto fregiare del titolo di Colombo fiorentino, così padrone della geografia che per le scoperte fatte si chiama America una gran parte del mondo”. Il cosmographus e geometra florentinus per questa sua competenza occupava un posto tra gli archi del primo finestrato del palazzo, un personaggio entrato nel mito sin dalla metà del 1500 e al quale la città dedicherà non pochi ritratti e riconoscimenti.

Un giallo accompagna la realizzazione dei diversi dipinti o mezzi busto o raffigurazioni del grande navigatore e una questione non ancora del tutto chiarita sulla sua vera effigie, come scrive la storica dell’arte Gloria Fossi.

Divenuto famoso fuori d’Italia e dalla stessa Firenze, di Amerigo Vespucci furono realizzate opere raffigurative da artisti che non lo conoscevano. È un personaggio infatti che può vantare diverse e quasi contrastanti immagini di sé.

Ghirlandaio, Madonna della Misericordia, cappella Vespucci nella chiesa di Ognissanti

Amerigo Vespucci

Nell’erma di palazzo Valori è rappresentato di profilo, con i capelli radi, il naso aquilino e il mento prominente, somigliante ad uno dei personaggi in un affresco di Domenico Ghirlandaio eseguito per la cappella della famiglia nella chiesa di Ognissanti di Firenze. Nella lunetta sotto le ali protettrici del mantello della Vergine vari i personaggi della famiglia Vespucci, ma le fattezze soprattutto di due sono state poi utilizzate come modello: quello in primo piano e inginocchiato ricorda il profilo e le caratteristiche del Vespucci dell’erma di palazzo Valori; il secondo a sinistra della Vergine, raffigura un personaggio anziano con copricapo la cui foggia rammenta quella che spesso compare sul capo del grande scopritore.

Uffizi, ritratto di Amerigo Vespucci il cui volto assomiglia a quello dell'erma di palazzo Altoviti e dell'anziano in primo piano dell'affresco del Ghirlandaio nella cappella della famiglia Vespucci

Amerigo Vespucci in una incisione che lo indica come scopritore del Brasile che ripropone il volto del personaggio con il cappello alla sinistra della Madonna della Misericordia nella cappella Vespucci

Amerigo Vespucci in una incisione che lo indica come scopritore del Brasile che ripropone il volto del personaggio con il cappello alla sinistra della Madonna della Misericordia nella cappella Vespucci.

Del Vespucci se non la certezza dei tratti ci resta quella della magnificenza e perfezione raggiunta nella sua arte, tanto da entrare nel novero dei quindici che occupano una delle facciate che, come molti monumenti fiorentini, meritano uno sguardo più attento e all’insù.

Salvina Pizzuoli

tuttatoscana.net

Articolo di tuttatoscana.net

Read the full article

0 notes

Text

Scaldabagno Elettrico Chaffoteaux, 80 L

Il sistema di crittografia SSL garantisce che nessuno possa in alcun modo leggere le informazioni inviate attraverso Internet. Nei casi di acquisto della merce con modalita' di pagamento carta di credito, la Banca provvedera' ad autorizzare il solo addebito dell'importo relativo all'acquisto effettuato. In caso di annullamento dell'ordine sia da parte del cliente che nel caso di mancata accettazione del contratto da parte di Climando.it di Sinergy srl verra' richiesto da Climando.it di Sinergy srl l'annullamento della transazione e la restituzione dell'importo impegnato. I tempi di svincolo dipendono esclusivamente dal sistema bancario. Una volta effettuato l'annullamento della transazione Climando.it di Sinergy srl non potra' essere in nessun caso ritenuta responsabile per ritardi e/o danni provocati dal sistema bancario. I nostri esperti ed editori hanno scelto i migliori prodotti dopo una ricerca approfondita che include un’analisi dettagliata delle recensioni dei clienti, delle vendite di quel prodotto e del miglior prezzo.

chaffoteaux scaldabagni elettrici

Se stai acquistando un prodotto elettrico o elettronico per sostituirne uno vecchio, puoi richiedere il ritiro gratuito del tuo usato. Ricordati che puoi richiedere il ritiro solo per prodotti similari a quelli che stai acquistando. EPRICE ti garantisce la conformità e il corretto funzionamento di tutti i prodotti che trovi in vendita sul nostro sito. Bianco e dal design elegante, può essere installato ovunque vi sia necessità di acqua calda sanitaria.

Per lasciare una recensione, devi prima effettuare l'acceso su questo sito.

Contatta il venditore- si apre in una nuova finestra o scheda e chiedi il servizio di spedizione per il tuo indirizzo.

Se quanto da voi ordinato non dovesse risultare più fornibile, per cause di forza maggiore, l'ordine verrà automaticamente annullato e tempestivamente accreditato quanto pagato.

In caso contrario, il Venditore potrà trattenere i prodotti e un importo corrispondente alla percentuale detratta sul rimborso.

Salvo approvazione di Findomestic Banca S.p.A. per cui MAXIFER SRL opera quale intermediario del credito, non in esclusiva. Per lasciare una recensione, devi prima effettuare l'acceso su questo sito. O scheda tecnica del sistema con le parti relative il prodotto o il sistema già compilate. O Disponibile anche nella versione termoelettrica destra/sinistra e orizzontale. I cookie pubblicitari vengono utilizzati per fornire ai visitatori annunci e campagne di marketing pertinenti. Questi cookie tracciano i visitatori attraverso i siti Web e raccolgono informazioni per fornire annunci personalizzati.

Dal giorno di ricevuto pagamento, il prodotto verra' spedito entro 3 giorni lavorativi. La Spedizione avverra' tramite uno dei vettori nazionali. O Anodo di magnesio per proteggere la caldaia dalla corrosione.

Prodotti Correlati

Installazione rapida un po' lento nello scaldare l acqua giustificato dal prezzo. Alla tua domanda potrebbero rispondere venditori, produttori o clienti che hanno acquistato questo prodotto. Il servizio di connettività per offrirti una gamma di prodotti sempre più distintiva e all'avanguardia. Continuando a navigare nel sito, ne accetti il nostro utilizzo.

La linea di scaldabagni elettrico Chaffoteaux presentano tutte una linea a muro cilindrica con regolazione esterna per un maggior comfort sanitario. Scaldacqua istantaneo Chaffoteaux BRD LNX a camera aperta tiraggio naturale, a gas GPL (G30/31) con portata da 11 lt con accensione elettronica. Garantisce il massimo del comfort per l'utente con a regolazione meccanica per una installazione semplice e veloce,...

Se vuoi restituire un prodotto entro 30 giorni dal ricevimento perché hai cambiato idea, consulta la nostra pagina d'aiuto sul Diritto di Recesso. Se hai ricevuto un prodotto difettoso o danneggiato consulta la nostra pagina d'aiuto sulla Garanzia Legale. Per informazioni specifiche sugli acquisti effettuati su Marketplace consulta la nostra pagina d'aiuto su Resi e rimborsi per articoli Marketplace. Questa tabella di confronto ti aiuterà a vedere i vantaggi e gli svantaggi, oltre a caratteristiche, prezzo ed eventuale offerta in corso. Il cliente potrà decidere se pagare la maggiorazione, che verrà comunicata tempestivamente all'acquisto, o se annullare l'ordine.

Tuttavia, la disattivazione di alcuni di questi cookie potrebbe influire sulla tua esperienza di navigazione. Acquista in piena sicurezza grazie a sistemi avanzati di sicurezza che permettono una protezione totale da frodi ed eventuali furti di dati online. Questo oggetto viene spedito in Finlandia, ma il venditore non ha specificato le opzioni di spedizione. Contatta il venditore- si apre in una nuova finestra o scheda e chiedi il servizio di spedizione per il tuo indirizzo.

Cercati Insieme A Questo Prodotto

Come rimediare alla pressione caldaia alta, tutti gli accorgimenti per evitare malfunzionamenti che possono... Utilizziamo cookie e altre tecnologie simili necessari per consentirti di effettuare acquisti, per migliorare le tue esperienze di acquisto e per fornire i nostri servizi, come descritto in dettaglio nella nostra Informativa sui cookie. Utilizziamo questi cookie anche per capire come i clienti utilizzano i nostri servizi per poterli migliorare .

In questi apparecchi, proposti nelle varianti SWING e SWING PLUS sono racchiuse tutta la tecnologia e l’esperienza ISEA a garanzia di massima efficienza, risparmio energetico e lunga durata del prodotto. Tutti gli scaldacqua di medio litraggio sono previsti per montaggio a parete. Climando.it di Sinergy srl si riserva, in casi particolari, la facolta' di richiedere al cliente informazioni aggiuntive o invio di copie di documenti che dimostrino la titolarita' della carta utilizzata.

1 note

·

View note

Text

Paola Borboni (Italian actress). Italian postcard by Ed. Vettori, Bologna, nº 1045. | src Truus, Bob & Jan too on Flickr

view more on wordPress

#paola borboni#italian actress#italian postcard#portraiture#portrat#portraying#1920s#ed. vettori#profil#profile#vettori postcard#vintage postcard#uncredited photographer

169 notes

·

View notes

Text

Analisi della postura di sicurezza: guida al confronto tra BAS e penetration test

Estimated reading time: 7 minutes

Valutare periodicamente la postura di sicurezza della propria organizzazione è fondamentale per identificare e mitigare rischi e vulnerabilità prima che vengano sfruttati in un attacco informatico. Due metodologie comunemente usate per analizzare la capacità di prevenzione e rilevamento delle difese IT sono il Breach Attack Simulation (BAS) e il penetration test. Questo articolo esamina nel dettaglio i vantaggi e svantaggi di ciascun approccio.

Cos'è un Breach Attack Simulation?

Il Breach Attack Simulation (BAS), noto anche come Red Teaming, è una forma avanzata di test di penetrazione che simula in modo realistico le tattiche e le tecniche utilizzate dagli hacker per violare le difese di un'organizzazione ed ottenere l'accesso a dati e asset critici.

Il BAS prevede diverse fasi:

- Ricognizione - Raccolta informazioni sull'organizzazione da fonti aperte e scansione dell'infrastruttura IT per identificare punti deboli.

- Guadagno accesso iniziale - Sfruttamento di phishing mirato o vulnerabilità note per ottenere un primo punto d'appoggio nella rete target.

- Escalation dei privilegi - Tentativo di muoversi lateralmente verso asset di alto valore, evadendo i controlli di segmentazione.

- Azioni sull'obiettivo - Esfiltrazione di dati sensibili, modifica di configurazioni critiche, installazione di backdoor, etc.

- Analisi post-intrusione - Report dettagliato per il cliente con timeline dell'attacco e raccomandazioni di miglioramento.

L'obiettivo del BAS è validare l'efficacia di tool, policy e processi di cybersecurity contro tattiche realistiche di attacco.

Cos'è un penetration test?

Il penetration test, noto anche come pen test o ethical hacking, è l'esecuzione controllata di test d'intrusione e exploit contro un ambiente IT per identificarne vulnerabilità sfruttabili da potenziali attaccanti.

Prevede diverse tipologie di verifiche:

- Test black-box - simula un attaccante esterno che non ha informazioni sulla rete del target.

- Test white-box - assume che l'attaccante abbia già compromesso un sistema interno.

- Test grey-box - combina elementi del white e black-box con alcune informazioni fornite.

Il penetration tester utilizza gli stessi strumenti e tecniche degli hacker per compromettere server, workstation, applicazioni web, reti wireless e altri punti d'accesso.

Tutte le attività sono eseguite in modo controllato e soprattutto senza arrecare alcun danno, a differenza di un vero attacco malevolo.

Confronto tra BAS e penetration test

Sia il BAS che il pentest sono utili per validare le difese di sicurezza, ma presentano alcune differenze significative:

Simulazione dell'intera kill chain dell'attacco

Il BAS copre l'intera sequenza di tecniche utilizzate dagli attaccanti, dal phishing iniziale alla persistenza e all'esfiltrazione dei dati. I pentest si concentrano di solito su singoli vettori di attacco.

Attacco realizzato da professionisti

Il BAS viene eseguito da professionisti esperti del Red Teaming che replicano le avanzate tattiche di minaccia. I pentest usano tool automatizzati e tecniche standard.

Analisi dell'impatto sul business

Il BAS valuta l'impatto che un attacco avrebbe effettivamente sulle operation aziendali, non solo l'intrusione tecnica.

Copertura dell'intera superficie di attacco

Il BAS è progettato per testare l'intera superficie di attacco, interna ed esterna, dell'organizzazione. I pentest hanno spesso scope limitati.

Report operativi

Il BAS fornisce report dettagliati per i team SOC e di incident response. I pentest si focalizzano sull'identificazione tecnica di vulnerabilità.

Rilevanza contro il threat landscape moderno

Il BAS riflette le tattiche in continua evoluzione degli attaccanti reali. I pentest tradizionali non tengono il passo con le minacce odierne.

Vantaggi del Breach Attack Simulation

Scegliere un BAS come soluzione per analizzare la postura di sicurezza offre diversi vantaggi:

- Simulazione realistica - mette alla prova gli incident responder con avversari simulati capaci e motivati.

- Identificazione delle debolezze - evidenzia lacune nei controlli di sicurezza critici a protezione dei crown jewel aziendali.

- Validazione dell'efficacia - verifica se strumenti come SIEM, XDR e NGFW sono in grado di rilevare e prevenire tecniche avanzate di attacco.

- Prioritizzazione delle azioni - basata sulla comprensione dell'impatto che ogni vulnerabilità può avere sul business.

- Benchmark delle capacità - misurazione quantitativa della maturità della cybersecurity dell'organizzazione.

- Compliance - supporta il rispetto di requisiti normativi sulla valutazione del rischio.

- Formazione continua - migliora le competenze dei team interni attraverso la simulazione di incidenti realistici.

Svantaggi del Breach Attack Simulation

Il BAS presenta anche alcuni potenziali svantaggi:

- Costi elevati - richiede consulenti di alto livello e sforzo significativo per progettare gli scenari.

- Possibili impatti sulle operation - se le attività di red team non sono pianificate e comunicate con cura.

- Copertura non completa - difficile simulare in modo credibile tutte le combinazioni di attacco possibili.

- Security awareness - i dipendenti potrebbero non comprendere la natura etica e a fini costruttivi del BAS.

- Limiti al realismo - vincoli legali o operativi possono proibire tecniche troppo invasive.

Per questo è importante affidarsi a fornitori esperti in grado di bilanciare realismo e sicurezza durante l'esecuzione di un BAS.

Vantaggi del penetration test

Scegliere un approccio di penetration test tradizionale presenta alcuni vantaggi:

- Facilità di esecuzione - test standardizzati eseguibili in modo totalmente automatizzato.

- Costi contenuti - l'automazione riduce il tempo e lo sforzo richiesto agli analisti.

- Cura dei dettagli tecnici - focalizzazione specifica sulle vulnerabilità da sfruttare tecnicamente.

- Requisiti normativi - molte normative richiedono esplicitamente il penetration test periodico.

- Scarsi impatti business - essendo puramente tecnico, non influisce sulle operation durante l'esecuzione.

Svantaggi del penetration test

Il penetration test presenta però anche

alcuni limiti:

- Mancanza di realismo - gli exploit automatizzati non riflettono il comportamento degli attaccanti umani.

- Falsi positivi - i tool generano molti allarmi che però non rappresentano minacce reali.

- Falsi negativi - vulnerabilità critiche possono non essere rilevate dalle scansioni.

- Prioritizzazione difficile - non valuta quali vulnerabilità avrebbero più impatto sul business.

- No skill assessment - non testa la capacità degli analisti di rilevare e rispondere ad attacchi avanzati.

- Copertura limitata - spesso il test è ristretto a singoli vettori come rete, applicazioni o endpoint.

- Evasione dei controlli - gli strumenti automated non sono in grado di bypassare contromisure come gli honeypot.

Di conseguenza, un approccio puramente tecnico di penetration test non è sufficiente per validare l'efficacia complessiva della cybersecurity di un'organizzazione.

BAS e penetration test per migliorare la postura di sicurezza

Sia il Breach Attack Simulation che il penetration test hanno ampi margini di miglioramento. Un approccio ibrido che li combina può colmare le lacune di ciascuno e fornire una validazione davvero completa delle difese aziendali.

Il BAS consente di:

- Simulare credibilmente la parte "arte" degli attacchi che richiede competenze umane.

- Valutare le difese da una prospettiva di impatto sul business.

- Misurare le capacità di rilevamento e risposta degli analisti interni.

Successivamente, il penetration test aggiunge:

- Un livello di dettaglio tecnico impossibile da ottenere manualmente.

- La conferma puntuale dell'esistenza di vulnerabilità specifiche.

- Una copertura capillare a largo raggio su diverse tipologie di asset.

Infine, per mantenere costantemente aggiornato il quadro dei rischi, entrambe le attività vanno eseguite in modo continuativo e programmato nel tempo.

In questo modo si ottiene una visione davvero completa dei punti di forza e debolezza della strategia di cybersecurity, guidando il miglioramento progressivo della postura di sicurezza.

Ruolo dei Managed Security Service Provider

Per le organizzazioni che non dispongono internamente di competenze specialistiche, affidarsi a fornitori qualificati di servizi gestiti di security (MSSP) è la scelta migliore per implementare attività complesse come il BAS e il penetration test continuativo.

I principali vantaggi includono:

- Esperienza specifica - gli MSSP hanno personale dedicato esperto di simulazioni di attacco e test d'intrusione

- Strumenti avanzati - accesso a tecnologie costose per eseguire BAS e pentest su larga scala

- Copertura 24x7 - possibilità di eseguire test continuativi grazie ai security operation center che operano senza sosta

- Risparmio - i costi fissi vengono ammortizzati su molteplici clienti

- Risultati migliori - competenze approfondite per fornire indicazioni di rimediation mirate e ad alto impatto

- Conformità - servizi certificati ISO e compatibili con requisiti normativi

Affidandosi ad MSSP qualificati, il BAS e il penetration test si integrano perfettamente in una strategia completa di miglioramento della postura di sicurezza, proteggendo l'organizzazione in modo proattivo e continuo.

Conclusione

Sia il Breach Attack Simulation che il penetration test ricoprono un ruolo importante nella valutazione della postura di sicurezza aziendale. Il BAS consente di validare l'efficacia delle difese contro avversari simulati ma altamente capaci. Il pentest aggiunge una conferma tecnica puntuale delle vulnerabilità.

Per una visione davvero completa, le organizzazioni dovrebbero adottare un approccio ibrido che combini i due metodi in modo ricorrente.

Affidandosi a fornitori qualificati di servizi gestiti di security, è possibile implementare programmi continuativi di BAS e penetration test per identificare e mitigare proattivamente i rischi, migliorando e mantenendo un'elevata postura di cybersecurity.

- Penetration test vs. Breach Attack Simulation: differenze e vantaggi per una sicurezza informatica completa

- Analisi della postura di sicurezza: guida completa per rafforzare la cybersecurity

- BAS (Breach Attack Simulation): cos'è e come funziona

Read the full article

0 notes

Text

Vueling è stata premiata come Best Airline

Molti membri della comunità globale di sviluppo delle rotte erano presenti alla ventottesima edizione della Routes World Awards, dando vita ancora una volta a una piattaforma di discussione che plasmerà il futuro del settore.

Il premio è un riconoscimento per i vettori che hanno fornito un supporto significativo agli aeroporti e alle destinazioni nel generare una crescita economica sostenibile per le regioni coinvolte. Dà quindi valore al duro lavoro e all’impegno di Vueling nello sviluppo di un futuro più sostenibile per la compagnia aerea e i suoi partner, con un focus chiave su collaborazioni a lungo termine e rotte redditizie. Allo stato attuale, oltre l’85% delle nuove rotte di Vueling supera il limite critico dei tre anni, quando una rotta è generalmente considerata matura.

“Siamo lieti di essere stati riconosciuti dalla Routes World Conference come la migliore compagnia aerea del 2023” – ha commentato Jordi Pla, Director Network Strategy and Long-Term Planning – “Questo premio è il risultato di un enorme sforzo collettivo all’interno del team di Vueling e testimonia il nostro impegno nel migliorare il modo in cui il settore affronta partnership e collaborazioni a lungo termine”.

A proposito di Vueling

Vueling, compagnia aerea parte del gruppo IAG, è una delle principali compagnie low-cost in Europa ed è un vettore chiave per le connessioni in Spagna. Inoltre, è leader presso l’aeroporto Josep Tarradellas di Barcellona-El Prat, sua base principale, e in altri mercati importanti come la città di Bilbao e tra la penisola iberica e le Isole Baleari e le Canarie.

Vueling si impegna costantemente nella crescita a livello internazionale, grazie ai suoi investimenti nelle basi di Londra Gatwick, Parigi Orly, Amsterdam, Firenze e Roma.

Per la stagione invernale, la compagnia ha una rete di 213 rotte a corto e medio raggio in Europa, Nord Africa e Medio Oriente, operate con una flotta totale di 124 Airbus A319, A320, A320neo e A321.

In termini di sostenibilità e come parte di IAG, l’impegno di Vueling per l’ambiente è assoluto: la società si è impegnata a raggiungere zero emissioni nette di carbonio entro il 2050 attraverso l’attuazione della strategia FlightPath Net Zero e a operare il 10% dei suoi voli con carburante per aviazione sostenibile entro il 2030.

Read the full article

0 notes

Photo

Vaccinati e No vax: tutta colpa delle figurine La scienza medica al tempo del Covid-19 è solo questo: un compromesso, come nello scambio di figurine. Solo che al posto dei calciatori ora abbiamo vaccinati e No vax. È tutta colpa delle figurine. Alla fine mi sono fatto questa idea: le figurine, meglio la loro mancanza, sono il principale responsabile della confusione che ci attanaglia. Quando andavo all’oratorio si passavano ore nello scambio delle figurine con impressi i giocatori delle squadre di calcio di serie A. Le più difficili da trovare erano Cuccureddu, un difensore della Juventus che ricordava un po’ le foto dei latitanti, e Pizzaballa, portiere di Milan e Atalanta che al contrario ricordava quelle dei poliziotti. Due nomi certamente non comuni e buffi, che ne alimentavano il mito negli scambi: “Hai mica Pizzaballa? Ti do Riva, Facchetti e Burgnich per Pizzaballa.” Chi faceva la proposta aveva compreso, forse inconsciamente, i principi della statistica, che tanto utili sarebbero adesso. Ad esempio: l’obiezione per cui anche i vaccinati sono vettori di contagio. È verissimo, ormai è di pubblico dominio da mesi, l’ha riconosciuto pure Anthony Fauci. Ma chiunque si sia cimentato in questa postrema forma occidentale di baratto, avrebbe gli strumenti per ricavare che la figurina di un vaccinato non vale quella di un no vax. Nel secondo caso, infatti, il rischio di essere contagiati è motle volte superiore volte superiore, e dunque nello stesso rapporto anche quello di contagiare. E così per tutto quanto. I vaccini hanno effetti collaterali, sì, certo, ma in che proporzione (sia quantitativa che qualitativa) rispetto al rischio di ammalarsi e magari morire? Ed è ancora statistica, baratto, figurine. La scienza medica al tempo del Covid-19 è solo questo: un compromesso, non nascondiamoci dietro il dito dell’utopia positivista. Tra cinquant’anni, probabilmente anche prima, trenta, forse perfino venti, i rimedi attualmente approntati ci faranno sorridere, superati da terapie più sicure ed efficaci. Ma noi siamo vivi adesso, tra venti o trent’anni chissà… Per restarlo, vivi e possibilmente in buona salute, conviene allora mediare, magari non avremo Pizzaballa ma ci assicureremo Cuccureddu; ci costerà qualcosa (dovremo ad esempio cedere Mazzola e Chinaglia, che abbiamo doppi) ma va bene così. Il baratto delle figurine non è però più praticato, e l’idea che sta passando in larghi strati della popolazione, anche colta, corrisponde alla metafora della botte piena e la moglie ubriaca; o se si preferisce Pizzaballa in porta e Cuccureddu in difesa, economia fiorente e assenza di tutele, salute e libertà, tutto e subito. Li si vuole entrambi. Senza cedere nulla. Cosa che a un bambino degli anni settanta sarebbe apparso un’assurdità. Guido Hauser

3 notes

·

View notes

Text

Taranto: smantellata un'associazione finalizzata alla produzione e al traffico di monete false, con riciclaggio online mediante criptovalute

Taranto: smantellata un'associazione finalizzata alla produzione e al traffico di monete false, con riciclaggio online mediante criptovalute.

Taranto. Nelle prime ore di questa mattina, a conclusione di un'articolata attività investigativa coordinata dalla Procura della Repubblica presso il Tribunale di Taranto e finalizzata al contrasto della produzione e distribuzione di monete false e al riciclaggio dei proventi illeciti, i militari del Comando Carabinieri Antifalsificazione Monetaria, con il supporto del Comando Provinciale Carabinieri di Taranto, hanno eseguito un ordinanza cautelare emessa dal Giudice per le Indagini Preliminari del Tribunale di Taranto nei confronti di quattro degli indagati, ritenuti gravemente indiziati dei reati di associazione per delinquere finalizzata alla fabbricazione e distribuzione di monete false e di riciclaggio realizzato su canali on line mediante l'uso di criptovalute (artt. 416, 453 e 648-bis C.P.).; in particolare, è stata applicata la custodia cautelare in carcere nei confronti di uno degli indagati e la misura degli arresti domiciliari nei confronti di altri tre.

L'indagine, articolatasi inizialmente su due filoni investigativi, ha avuto origine dal sequestro di nr. 668 monete da 2 euro false, operato il 10 aprile 2021 dai militari della Compagnia Carabinieri di Montegiorgio (FM), nei confronti di due giovani del posto; le successive attività sviluppate dai militari del Comando Carabinieri Antifalsificazione Monetaria, anche attraverso analisi tecniche eseguite dal C.N.A.C (Coin National Analysis Centre) della Zecca dello Stato, hanno consentito di inquadrare le monete nell'ambito di una nuova ed insidiosissima classe di contraffazione originata in Italia, caratterizzata dalla coniazione di diverse facce nazionali, da un'ottima qualità realizzativa e dalia presenza del magnetismo, tutti elementi che le rendevano difficilmente distinguibili da quelle genuine.

Gli elementi preliminarmente acquisiti orientavano le indagini nei confronti di una filiera distributiva realizzata da un "vendor" -ovvero un soggetto che curava la distribuzione sul mercato on line- che, utilizzando il nickname "@Cymmay", gestiva un canale Telegram dedicato alla vendita delle monete false. In particolare, emergeva che gli acquirenti, accedendo al canale Telegram, dopo aver pagato in Bitcoin le monete contraffatte, per un corrispettivo corrispondente al 50% del valore nominale, ricevevano plichi postali spediti con vettori privati operanti a Massafra (TA). Le attività investigative consentivano di focalizzare un gruppo criminale radicato in quell'area della provincia jonica, dedito alla gestione di una zecca clandestina, realizzata all'intero di un fondo commerciale insistente nel centro cittadino, nonché alle complesse attività di vendita online e spedizione delle monete contraffatte ivi prodotte.

Nel prosieguo delle indagini, la PG del Comando Carabinieri Antifalsificazione Monetaria (1^ Sezione Operativa Roma e Sezione Criptovalute), supportata da Europol. nonostante sulle spedizioni risultassero indicati nominativi di fittizi mittenti, riusciva a "de-anonimizzare" i soggetti coinvolti: in tal modo. coniugando l'uso di particolari tecniche investigative. tra cui l'analisi delle transazioni effettuate sulla blockchain, alle tradizionali attività d'indagine, si perveniva all'individuazione di un gruppo criminale i cui componenti, avvalendosi delle capacità tecnico-metallurgiche di alcuni (due sodali risultano impiegati nell'indotto metallurgico locale) e delle notevoli competenze tecnico-telematiche di altri. riuscivano a realizzare un complesso sistema finalizzato all'anonimizzazione delle transazioni. alla ricezione dei pagamenti in criptovalute ed alla successiva trasformazione delle stesse in moneta corrente. Gli accertamenti svolti hanno complessivamente consentito di ricondurre al sodalizio criminale la realizzazione di n. 60 spedizioni di monete false in Italia e all'estero (Svizzera e Francia). per un totale di circa 90.780 Kg, ovvero nr. 102.000 monete da 2 euro.

Le indagini hanno, altresì. consentito di ricostruire analiticamente l'intera filiera di approvvigionamento dei particolari materiali metallici utilizzati per la collazione della moneta bimetallica da 2 euro (piattelli ottonati - oring), risalendo a inconsapevoli ditte metallurgiche operanti nelle aree di Arezzo. Brugherio (MB) e Modena, che avevano rifornito il gruppo di un quantitativo di materiale complessivamente compatibile con il peso delle spedizioni effettuate. Si individuavano, inoltre, altri due soggetti localizzati a Gubbio (PG) e Guidonia Montecelio (RM). partecipi del medesimo gruppo criminale e dediti alla gestione del "secondo anello distributivo" di monete false realizzato su propri canali Telegram dedicati utilizzando i rispettivi nickname "@HeyISIDE" € "@HeyCLEOPATRA". Si acclarava che l'ambiente virtuale sul quale venivano effettuati gli scambi era proprio la piattaforma di messaggistica Telegram, diventata la nuova frontiera per i cybercriminali che la utilizzano. spesso preferendola al Darkweh per la sua agevole fruibilità e "impermeabilità". per la commissione dei più svariati crimini.