#ultimis lan

Text

Some Ult. YuLan art, cuz yes

#cod zombies#call of duty zombies#mei yu lan#ultimis lan#Mama YuLan#my beautiful angel#*sobs quietly*

8 notes

·

View notes

Text

Sopportazione, poi ancora sopportazione, stato d'animo buio, sofferenza e insofferenza tale che tutto quello che faccio in questi ultimi giorni, mi sembra inutile ridicolo e quasi offensivo davanti agli occhi di tutti quei poveri bambini/e e le loro madri, che innocenti stanno morendo per colpa delle ignobili inumane guerre e bombardamenti per il potere e la bramosia di taluni capi che con disonore stanno creando le basi per una guerra più vasta di distruzione mondiale. Dittature con le maschere, camuffate da democrazia, da falsi accordi e diritti civili e costituzionali. Vergogna! Si, vergogna, perchè non siete altro che uomini senza onore, dei malfattori, degli assassini. E se penso, che noi siamo qui, divertendoci tra mille cose futili ed inutili, mentre a pochi km. distanti, stanno versando il sangue, migliaia di innocenti indifesi e senza colpe ecco, mi sento impotente e tutto ciò che faccio, salvo pregare per loro, lo trovo davvero inutile, ridicolo e quasi offensivo.

Dovremmo scegliere il solo slogan: "Fermate le guerre!" e pubblicarlo centinaia migliaia di volte durante tutto il giorno!!! Loro non ascolteranno, ma sarà l'universale lamentazione che giungerà fino alle orecchie e alla misericordia del Signore.

lan ✍️

19 notes

·

View notes

Text

Voice claims for the Ultimis Main Ocs

#call of duty zombies#cod zombies#codz#cod zombies oc#codz oc#original character#shin's bimbinis#ultimis main ocs#valena villanueva#gong ji eun#arthur frensby#dragomir ostrowski#ultimis val#ultimis ji eun#ultimis arthur#ultimis dragomir#I think Val has the same VA used as a voice claim since Yoko Sawa and Pakunoda is voiced by Erica Lindbeck#I was trying to do the same thing for Arthur since Pate is voiced by Pete Serafinowicz#But I kinda liked Cataylst's voice for our old man Arty here

12 notes

·

View notes

Note

se penso a tutti gli annunci di lavoro che ho letto negli ultimi mesi, dove tutti ti chiedono laurea triennale + tre anni di esperienza nel campo esatto + lettera di raccomandazione di Elisabetta II + giuramento scritto col sangue di unicorno… poi vedo che i preparatori dello staff di pioli che evidentemente sono i primi capitati per strada perché altrimenti una moria del genere non si spiega… qualcosa non mi quadra

kfdjhshg no davvero loro hanno anche un'età media inferiore della nostra, io sono davvero....anche se ho visto s'è fermato kriaslla non vorrei ora uscissero fuori tutti quelli che 'anche noi abbiamo i nostri infortuni' perché continua a non essere una situazione paragonabile ai problemi muscolari in casa m>lan i guess. ho visto leao ne avrà per 3 settimane almeno? vabbè che c'è la sosta lol noi senza contare l'innominabile sensi abbiamo cuadrado che è rotto e sparito, arna alla fine è tornato ben prima di quello che si pensava e tutti e due comunque c'hanno un'età. Benji non conta perché è stato accidentale purtroppo e poteva capire a chiunque ma è capitato a lui perché la vita dà e la vita prende...............benji mi manchi quando torni

0 notes

Text

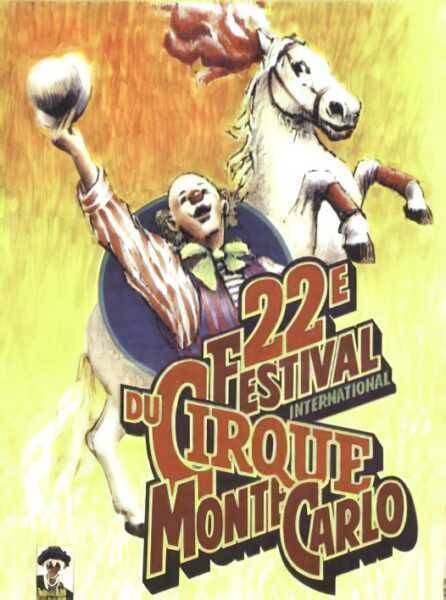

ALMANACCO DEL 22° FESTIVAL DI MONTE-CARLO – EDIZIONE 1998

ALMANACCO DEL 22° FESTIVAL DI MONTE-CARLO – EDIZIONE 1998

29 gennaio - 5 febbraio 1998

GIURIA

- Principe Ranieri III di Monaco, Presidente

- Principessa Stephanie, Vice Presidente

- Emilio Aragon (Spagna), Circo del Arte

- Elvin Bale (USA), Clown d'Oro al III Festival di Monte Carlo

- Nando Orfei (Italia), Circo Nando Orfei

- Co Chi Sons (Corea), specialista numeri acrobatici circhi della Repubblica Popolare di Corea

- Lan Tian (Cina), Vice Presidente Associazione Artisti del Circo di Cina

- Ludmila Yairova (Russia), Presidente Rosgocirk

- Urs Pilz (Svizzera), coordinatore della giuria

PALMARES DEL FESTIVAL DI MONTE-CARLO 22° EDIZIONE

CLOWN D’ORO

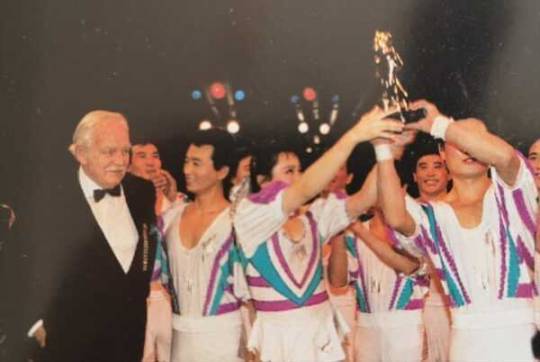

TROUPE DI PYONG YANG - ACROBATI AEREI

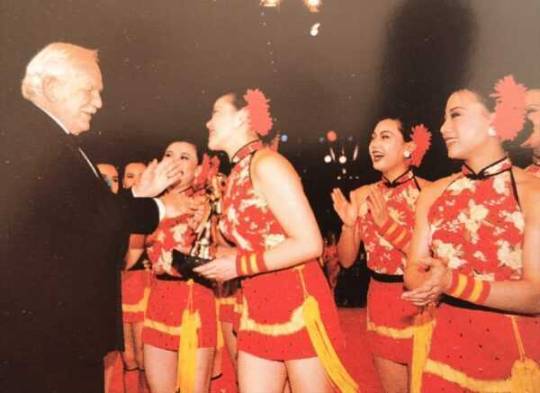

TROUPE DI CANTON - BASCULE (SOLE DONNE)

CLOWN D'ARGENTO

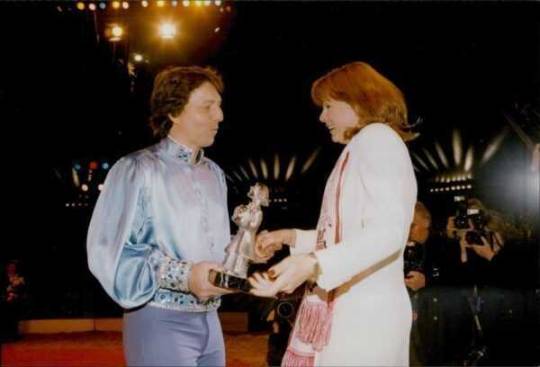

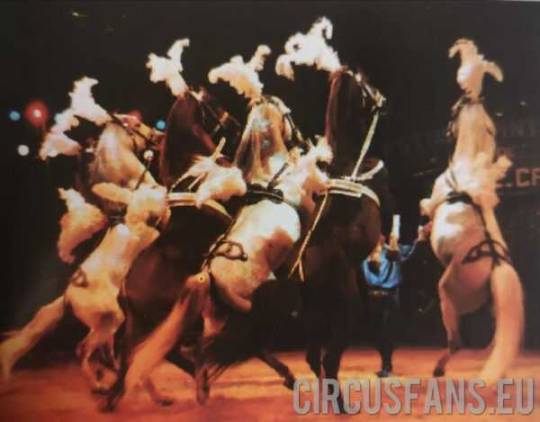

FLAVIO TOGNI - CAVALLERIA

TROUPE VOLJANSKI - FILO ALTO

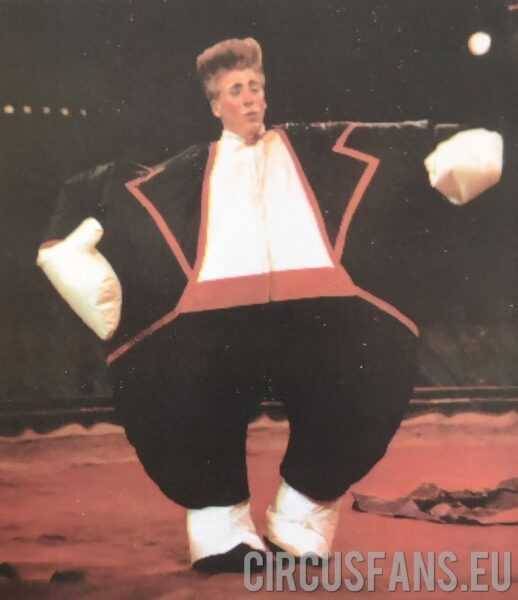

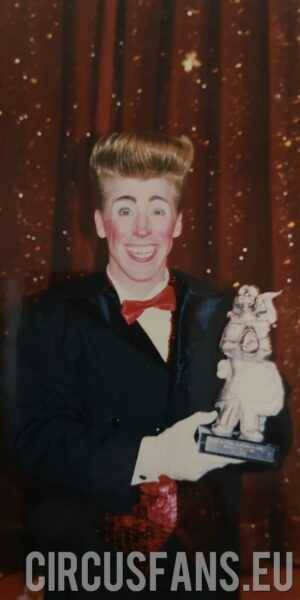

BELLO NOCK - CLOWN

STEPHAN & NATHALIE GRUSS - PASSO A DUE

PREMIO ALLA CARRIERA

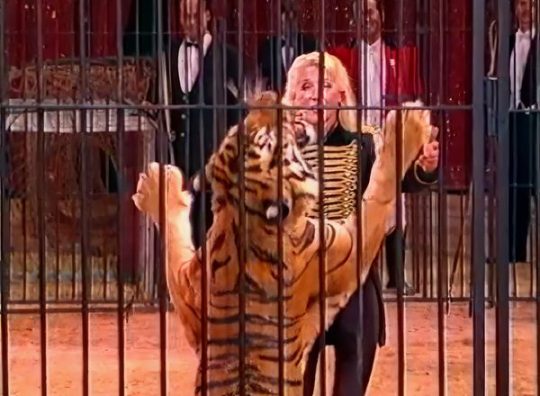

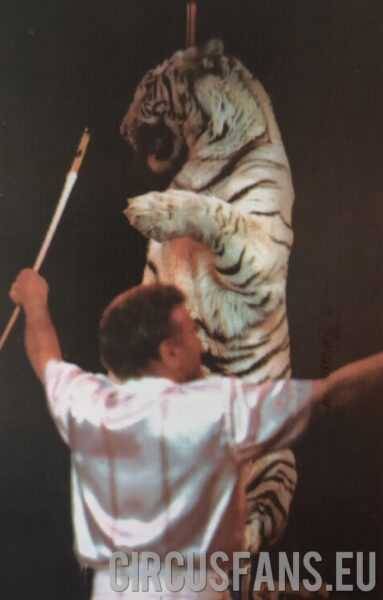

GERD BARUM SIEMONEIT - ADDESTRATORE DI GRANDI FELINI

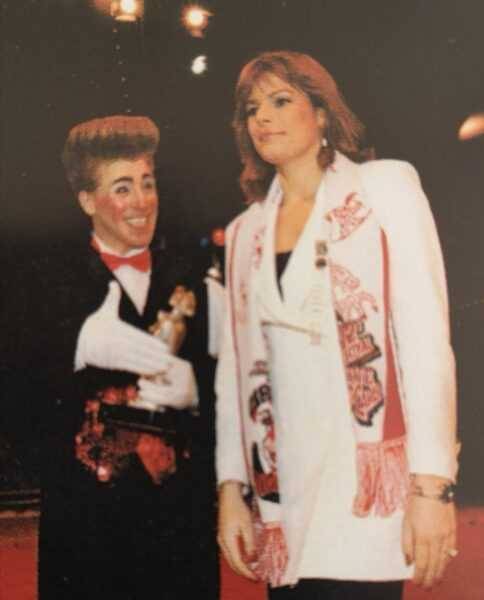

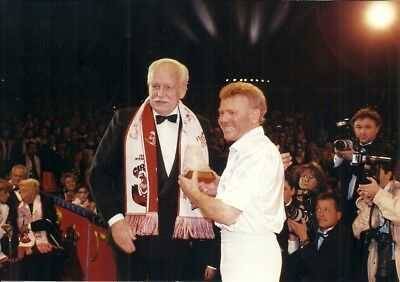

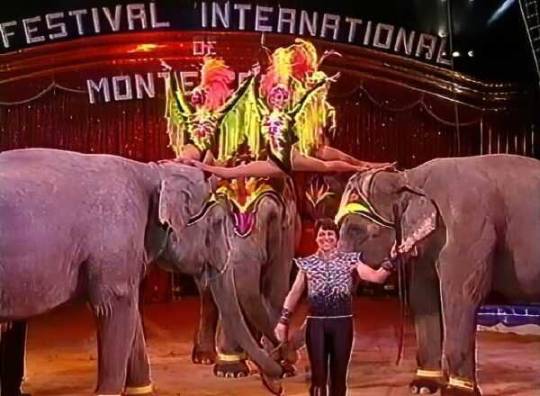

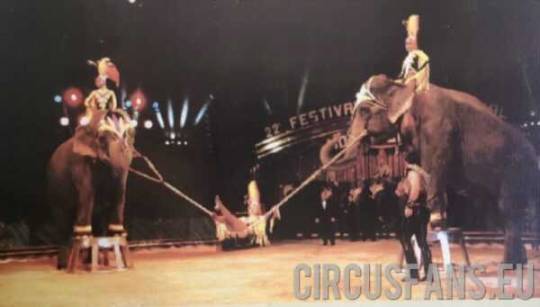

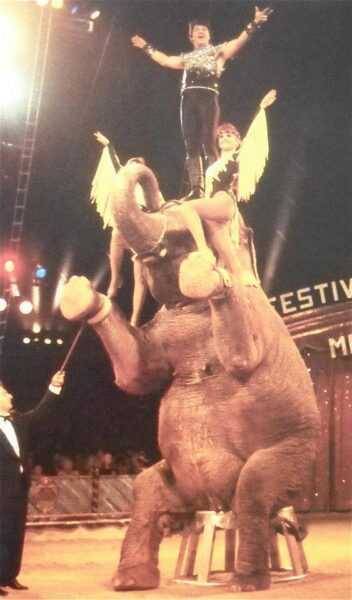

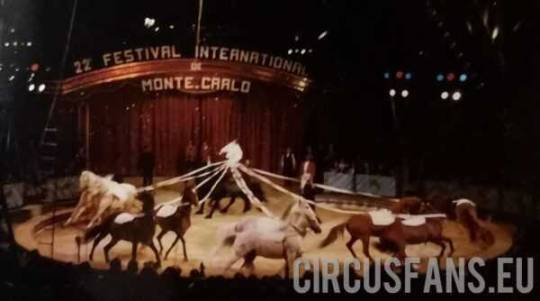

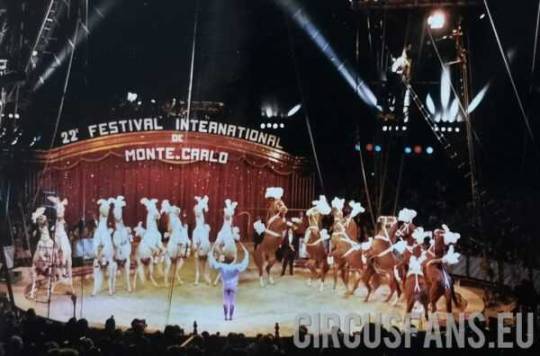

Seconda edizione per la direzione artistica di Jaques Provence che conferma alcuni elementi della precedente: la presenza in giuria di un artista premiato nella storia del Festival. Un programma vario che annovera numeri dell'est, ma anche attrazioni europee e grandi nomi della tradizione. Se infatti i 2 soli Ori vanno a Cina (con una troupe di bascula al femminile con un repertorio quasi "balcanico") e Corea (con una troupe di acrobati aerei), svettano nel programma i nomi di grandi star come Gerd Siemoneit Barum, Flavio Togni e Alexis Gruss, questi ultimi due in omaggio all'arte equestre proposta in tutte le sue sfaccettature. Pregevoli infatti sia la maestosa cavalleria di Flavio (8 bianchi e 8 marroni) sia i quadri equestri affidati ai figli di Alexis: l'eccellente giocoliere a cavallo, il passo a due e una mozzafiato doppia posta ungherese, sempre sotto lo sguardo vigile del più grande Maitre Ecuyere. Barum porta gli ultimi elementi del suo gruppo di tigri bianche: sono solo quattro, ma è quanto basta per mettere in luce la sua stoffa. Un premio alla carriera per lui, doveroso e meritato. I russi Garamov mancano l'annunciato quadruplo salto mortale "al femminile" al trapezio volante. Argento invece per la versione aggiornata del celeberrimo quadro al filo alto della troupe Voljiansky protagonista della tournée del Circo di Mosca prodotta da Walter Nones nel 1987. La comicità è affidata al giovane Bello Nock, già vedette in America Latina e da Big Apple, ma ancora poco noto in Europa. Conquisterà tutti con la sua simpatia e umiltà e farà il grande salto per entrare tra le star internazionali! Torna il numero misto di felini di Jim Clubb (che nel 1989 venne presentato dai coniugi Palacio), aggiornato e presentato da Patricia White. Per l'Italia in giuria siede Nando Orfei.

ELENCO PARTECIPANTI

1998

STEPHAN & NATHALIE GRUSS

PASSO A DUE EQUESTRE

R. ROYANOV &A. SEMENENKO

MANO A MANO

BELLO NOCK

CLOWN

DUO IAROSHENKO

PASSO A DUE SU MONOCICLO

STEPHAN GRUSS

GIOCOLIERE

TROUPE DI PYONG YANG

ALTALENA E VOLTEGGIO AEREO

PATRICIA WHITE

GRUPPO MISTO FELINI (di J. Clubb)

YOURI

TESSUTI AEREI

FLAVIO TOGNI

16 CAVALLI / 8 ELEFANTI

TROUPE GARAMOV

TRAPEZIO VOLANTE

JOHNNY PEERS

CANI COMICI

STEPHAN GRUSS

GIOCOLIERE A CAVALLO

MIKHAIL MATORIN

CUBO AEREO

ALFREDO & ADRENALINE

CLOWN

TROUPE DI CANTON

BASCULE

GERD SIEMONEIT BARUM

TIGRI BIANCHE

SOPHIE & VIRGILE

MANO A MANO

MAUDE GRUSS

POSTA UNGHERESE

TROUPE VOLJANSKI

FUNAMBOLI

SERGIO

MR. LOYAL

RETO PAROLARI

MAESTRO D’ORCHESTRA

TROUPE DI PYONG YANG

TROUPE DI CANTON

FLAVIO TOGNI (Cavalleria)

TROUPE VOLJANSKI

BELLO NOCK

STEPHAN & NATHALIE GRUSS

Premio alla Carriera a Gerd Barum Siemoneit

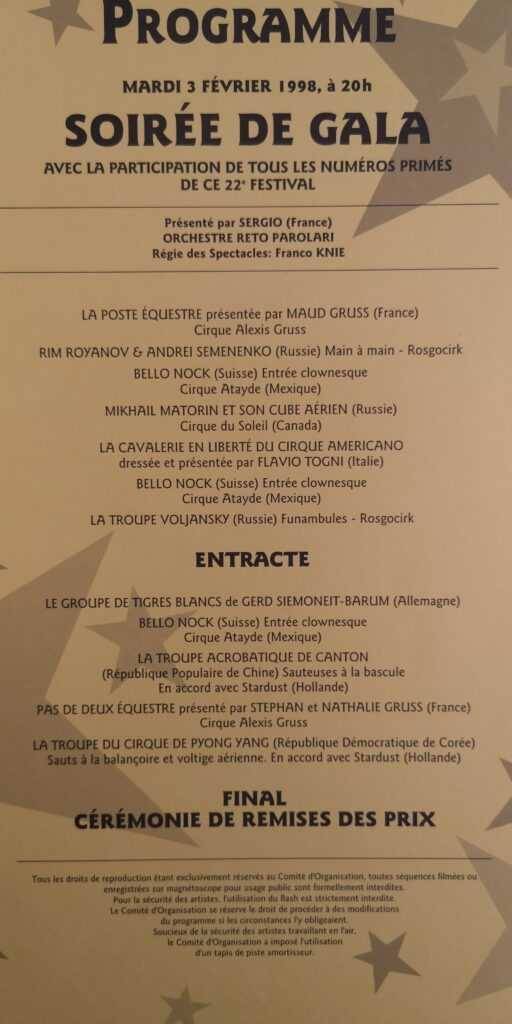

Il programma del Galà

GERD SEIMONEIT BARUM

FLAVIO TOGNI (elefanti)

PATRICIA WHITE

MAUD GRUSS LA POSTE

Flavio Togni con il padre Enis

Maud Gruss la poste

La cavalleria di Flavio Togni composta da 16 cavalli

I funamboli Voljansky

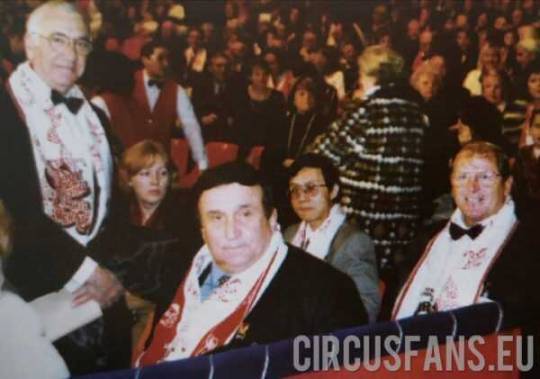

In giuria Nando Orfei, Elvin Bale e Emilio Aragon

Flavio con la moglie Dela dos Santos

Credit della XXII edizione del Festival:

- Jacques Provence, Coordinatore artistico

- Alain Frere, Consigliere artistico

- Regia degli spettacoli affidata al Circo Knie sotto la direzione di Franco Knie assistito da Daris Huesca e David Dimitri

Foto Dario Duranti e archivi Circusfans

Video Archivio Maurizio Colombo

Visitate la nostra sezione

ALMANACCO DEL FESTIVAL INTERNATIONAL DU CIRQUE DE MONTE-CARLO

ALMANACCO DEL 22° FESTIVAL DI MONTE-CARLO – EDIZIONE 1998

Info Festival Cirque de Monte Carlo

Se questo articolo ti è piaciuto condividilo sui tuoi social utilizzando i bottoni che trovi qui sotto

Read the full article

#bellonock#circo#elvinbale#festivaldimonte-carlo#flaviotogni#gerdsiemoneitbarum#maudgruss#nandoorfei#patriciawhite#retoparolari#sergio#stephangruss

0 notes

Text

FabSec04 - Sicurezza di una rete WiFi

Negli ultimi tempi mi sono reso conto di dare per scontato parecchie cose in ambito di sicurezza. Questa rubrica è il mio tentativo di rimediare e forse contribuire ad aiutare il prossimo.

Come il saggio @der-papero sta insegnando a tutti noi, sarebbe bene irrobustire le difese della nostra rete di casa. Perciò oggi parleremo delle reti WiFi e di come renderle sicure. O meglio, come renderle meno insicure.

Premessa

I meccanismi di difesa descritti in questo post saranno sufficienti a bloccare l'accesso alle vostre reti locali e reti WiFi ai ‘ladri di galline’™, ovvero (cr)hacker alle prime armi. Se un pentester qualificato, tipo @axeman72, decide di fare di voi il proprio obiettivo.. buona fortuna. A quel punto vi consiglio di spegnere il router DSL e dargli un paio di martellate. Al router. Quello dovrebbe funzionare.

Cominciamo.

SSID

Il Service Set IDentifier (SSID) è il nome della rete, ciò che appare sul vostro smartphone quando cercate di agganciarvi a una WiFI. La prima cosa da fare è sostituite l'SSID della vostra rete con un nome a vostra scelta. Siccome ogni device ha una procedura leggermente diversa, vi consiglio di digitare sul vostro motore di ricerca preferito "sostituire SSID <nome_del_vostro_router>"

Evitate di scegliere nomi tipo "Unhackable" o “Impenetrabile”, sennò ve le andate a cercare eh..

Menzione d'onore per i miei 3 nomi preferiti: "LAN Solo", "Wu Tang LAN" e "It hurts when IP"

Password accesso WiFi

Per la lunghezza, robustezza e entropia della password di accesso della vostra WiFi, rimando ai due post precedenti. Qui e qui.

Password accesso router

Il consiglio precedente vale anche per la password di accesso del router.

Encryption

Abilitare la cifratura. Questo post spiega piuttosto chiaramente cosa scegliere e le limitazioni dei vecchi algoritmi di cifratura delle reti WiFi.

Se avete il culopeso e non leggete i post del papero (shame on you!) ecco la versione breve: tra WEP, WPA e WPA2, scegliete quest'ultimo. E anzi selezionate WPA3 se i vostri dispositivi lo supportano.

WPS

Non è importante sapere cosa sia la Wi-Fi Protected Setup (WPS) o come funzioni: è una tecnologia che rende più facile compromettere una rete. Qualora la funzione WPS sia presente sul vostro dispositivo, disabilitatela.

Micro-segmentation

Create dei sottogruppi, facendo in modo che ciascun dispositivo si connetta al sottogruppo più adatto. Così facendo eviterete che tutti i dispositivi possano vedere e accedere a tutto.

Ad esempio, una WiFi potrebbe avere 3 gruppi:

- Un gruppo per tutti e soli i vostri dispositivi più preziosi. I vostri portatili e i vostri smartphone

- Un gruppo per i vostri dispositivi IoT. Così che il vostro frigorifero possa chiedere all'impianto di irrigazione se ama le uova strapazzate, ma non possa raggiungere il vostro portatile.

- Un gruppo per i vostri ospiti, qualora volessero accedere alla WiFi. In questo modo i dispositivi degli ospiti saranno segregati e non potranno vedere nulla nella vostra rete

Più o meno tutti i router moderni consentono di creare questo tipo di configurazione. Come indicato all'inizio del post, digitate qualche parola chiave nel vostro motore di ricerca, o su YouTube. La procedura è semplice, ma varia da dispositivo a dispositivo

Aggiornamento SW

Accertatevi che il SW utilizzato dal vostro router venga aggiornato periodicamente. Alcuni dispositivi lo fanno in automatico, altri richiedono aggiornamento manuale.

Come dicevo nella premessa, se l'hacker è esperto e voi siete un target particolarmente appetibile, le difese cadranno prima o poi. Esistono moltissime tecniche di attacco. Non mi dilungo sulle tecniche di “Recoinnassance” che @der-papero ha magistralmente presentato nei suoi post. Per darvi un’idea, cito un paio di attacchi più sofisticati, ma non troppo:

Fake Access Point

Uno dei trucchetti più semplici è quello di simulare una rete WiFi pubblica e accessibile a tutti, per indurre gli utenti a connettersi. In questo modo, l'utente malevolo si comporterà di fatto come ‘Man in the Middle’ e potrà osservare e in alcuni casi modificare il traffico tra client e server. Di fatto pretendendo di essere il server, o il client, a seconda dei momenti.

L'esempio più famoso è la celeberrima "Starbucks_Free_WiFi", a cui moltissimi clienti si sono connessi sorseggiando il loro caffe`.. che ahimè non è affatto una WiFi offerta da Starbucks (Heartbreaking, I know.. )

Evil Twin

Se poi l'hacker vuole prendere di mira un gruppo specifico di utenti, una delle soluzioni più comuni è l'Evil Twin. L'hacker crea un Access Point (AP) identico in tutto e per tutto a quello che esiste nel vostro ufficio. In questo modo, l'endpoint (il vostro portatile, il vostro smartphone) viene ingannato e indotto a pensare che quell'AP sia legittimo e finisce per fornire le credenziali di accesso. Che ovviamente l'hacker subdolo utilizzerà per accedere a un AP vero. Di nuovo, ci sono modi e tecniche per impedire questo tipo di attacco, ma questo esula dagli scopi di questo post.

That’s all folks.

Se ho usato qualche termine tecnico di troppo, fatemi sapere. Anche se involontariamente, mi capita spesso. E come sempre, i suggerimenti sono i benvenuti.

Bonus Tip: questo consiglio non è legato alla sicurezza della rete WiFi, ma dato che siamo in tema.. Esistono app che consentono di verificare se la vostra portante WiFi ( = qualità del segnale della vostra rete) sia in conflitto con quella del vostro vicino. Qualora la vostra portante fosse in conflitto, la riconfigurazione del router DSL è un processo solitamente abbastanza banale e consente di ottenere una qualità migliore.

20 notes

·

View notes

Video

from IG bertrandmcrosbief

#Ricordi dal #passato • Tom Wlaschiha

•

Alcuni dei bellissimi #momenti vissuti grazie a @labiennale di Venezia negli ultimi anni.

Il mio #countdown in attesa della 77esima edizione della Mostra.

•

L'attore @tomwlaschiha durante il #photocall del film #saturdayfiction diretto da #louye e presentato in concorso a #venezia76

•

•

#tbt #memories #tomwlaschiha #actor #teatrolyceum #lanxindajuyuan #film #incompetition #mostradelcinemadivenezia #cinema #biennalecinema2019 #silvertone

Tom Wlaschiha attends “Lan Xin Da Ju Yuan” (Saturday Fiction) photocall during the 76th Venice Film Festival on September 04, 2019 in Venice, Italy.

32 notes

·

View notes

Text

Arsenal Military Academy

Ho iniziato questo drama perché mi è ispirato fin da subito e, devo dirlo, l'ho adorato fin dai primi episodi. Le serie storiche sono una delizia per me, quindi sono di parte. Ho quindi amato l'ambientazione storica, le scenografie e i costumi. Anche i personaggi sono stati adorabili, e la colonna sonora è stupenda.

Cina, 1911. Il governo arruola giovani ragazzi per addestrarli nella difesa del paese contro l'invasione dell'esercito imperiale giapponese. Xie Xiang desidera completare il sogno del fratello deceduto e pur essendo una ragazza riesce - per grazia divina - a entrare nell'Arsenal Military. Qui fa la conoscenza del ricco e arrogante Gu Yanzhen, e del ben più gentile Shen Junshan. Mentre entrambi si innamorano presto di lei (non l'avrei mai detto), nel resto del paese la guerra contro i giapponesi continua a farsi sempre più cruenta e sanguinosa, conflitto che divide i cinesi tra patriottismo e sottomissione.

Nonostante sia una trama seria, non sono mancati fin dall'inizio molteplici momenti divertenti e scenette esilaranti. Penso che la serie sia un ottimo mix tra serietà, guerra, momenti più leggeri, amore, rivalità, amicizia, complotti e scene d'azione.

A livello generale, a parte alcune storyline più intrecciate, la trama non è nulla di complesso, tantè che sono riuscita a seguirla tutte le sere senza problemi. Infatti la cosa che ho amato di più, e su cui si basavano maggiormente le mie aspettative, sono stati i personaggi. Chi più chi meno li ho amati tutti.

Questa è una storia corale, quindi oltre i due protagonisti - Xie Xiang e Gu Yanzhen - ci sono tanti altri personaggi a cui viene dato spazio e importanza, e questa cosa mi è piaciuta un sacco.

Quasi tutti i personaggi - almeno quelli più importanti - sono caratterizzati molto bene e hanno tutti un ruolo ben preciso. Viene fatta giustizia un po' a tutti, nessuno viene lasciato in disparte.

Nella prima parte della serie il mio personaggio preferito è stata Qu Manting, la second lead della situazione e mia Queen. Una giovane donna in carriera, forte, determinata, intelligente e capricciosa, e allo stesso tempo sensibile, leale, desiderosa di amare e di essere amata.

Ma una critica la devo fare: nella seconda parte del drama diventa più che altro inutile e ridicola. Il suo corteggiamento per conquistare Gu Yanzhen è all'inizio lodevole e coraggioso, ma la cosa comincia a risultare patetica quando Qu Manting continua come una disperata a cercare di conquistarlo nonostante il ragazzo le abbia detto chiaramente di essere innamorato di un'altra.

Ragazza mia, un po' di dignità.

E devo dire che non mi ha nemmeno fatto innamorare la soluzione amorosa che hanno trovato per lei. Me lo aspettavo dall'inizio che sarebbe finita così, ma avrei preferito vedere una costruzione più significativa dell'amore che Qu Manting comincia a provare per l'uomo che alla fine accetta di sposare.

Oltre a lei, sono molto contenta di dire che i personaggi femminili di questa serie sono tutti bellissimi. Donne forti, sensibili, intelligenti, umane, sfaccettate, con sogni e obiettivi.

Dopo la lead lagnosa di Hwarang, questa serie è stata una manna.

Per quanto riguarda il lead invece, che dire... sono innamorata. Come si può non amarlo? Ammetto che è un personaggio abbastanza stereotipato, mi ha ricordato tantissimo Daoming Si di Meteor Garden, ma è un tipo di personaggio che funziona sempre e che ci si ritrova sempre ad amare. Attaccabrighe, arrogante ed infantile, ma col cuore d'oro, coraggioso e assolutamente adorabile. Mi ha fatta ridere e mi ha fatta piangere.

La storia d'amore tra i due lead mi è piaciuta, ma più che la storia d'amore in sé, mi è piaciuto un sacco il loro rapporto alla "Tom e Jerry", e anche qui mi hanno ricordato molto Daoming Si e Shancai. Ho adorato i loro battibecchi, le loro scenette insieme, e devo dire che la loro chimica è bellissima. Ho scoperto che i due attori hanno già lavorato insieme in The Legends e si vede (tra l'altro è il prossimo drama che ho intenzione di vedere: la bellezza di 55 episodi, ma per Xu Kai questo ed altro).

Ci sono momenti in cui la loro ship vola altissima più che altro per merito di lui: è lui che si innamora per primo e la protegge (lei è un'ingrata), è lui che ci prova con lei in tutti i modi più stupidi e adorabili possibili, è lui che si dichiara per ben due volte ed entrambe le volte sono meravigliose (SOPRATUTTO LA DICHIARAZIONE PUBBLICA È FORSE LA SCENA PIÙ ROMANTICA CHE ABBIA VISTO QUEST'ANNO).

Mentre lei impiega la bellezza di quaranta episodi (su quarantotto) per capire di amarlo, e tutto grazie all'amica che la costringe ad essere sincera coi suoi sentimenti. Amica santa subito.

A mio parere, come per la second lead, non c'era bisogno di farla tanto lunga. Quando in una storia è presente un second lead, si sa già come andrà a finire, quindi perché farci aspettare quaranta episodi per far capire alla protagonista quali sono i suoi veri sentimenti?

Ma senza spoilerare il finale, Gu Yanzhen e Xie Xiang mi hanno commossa fino alla fine.

Nonostante tutto, coppia promossa👍

Due parole proprio sulla lead: ho apprezzato molto il fatto che abbia dovuto farsi letteralmente il culo una volta entrata in accademia. E qui sono stati molto onesti e realistici: si vede proprio la fatica che lei fa rispetto agli altri per il fatto di essere una ragazza. Ma l'ho trovata un po' over power verso la fine: va bene che si è allenata duramente per due anni, ma in alcune scene mi è sembrata esagerata.

Il second lead mi ha ricordato per un po' di tempo Lan Xichen di The Untamed. La cosa più interessante del personaggio di Shen Junshan è stato il suo rapporto con Oda Hiroshi, la villain della serie. È stato un po' un rapporto alla Lan Xichen e Jin Guangyao, con lui che la crede una brava ragazza che ha sofferto tanto e la difende sempre, e lei che recita spudorata davanti a lui e lo manipola.

Ma devo dire che Shen Junshan si è rivelato più sveglio di Lan Xichen, e sopratutto più fermo nel volersi mettere contro la cattiva. Laddove Lan Xichen era addirittura disposto a morire insieme al suo amico/amato Jin Guangyao, qui Junshan prende le distanze dalla ragazza e comincia a combattere contro di lei non potendo perdonare le sue cattive azioni.

Oda Hiroshi è stata una buona villain. Sono molto contenta di aver visto una villain femminile perché non ne vedo spesso, e mi ha davvero ricordato Jin Guangyao nel suo narcisismo e mancanza di empatia verso il prossimo, e anche se il genio del male di The Untamed è impossibile da eguagliare, Oda Hiroshi regge il confronto molto bene.

Non mi è invece piaciuto molto come sono stati rappresentati i giapponesi: sono solo gli invasori cattivi. La cosa mi ha ricordato molto Mr Sunshine, e la trovo una rappresentazione abbastanza superficiale e sbrigativa.

Per quanto riguarda il resto dei personaggi, ci sono alcune perle. Cito ad esempio l'istruttore Guo con la sua storia tragica, e la signora Huo, una donna combattiva e attiva nella trama che aspetta per tutta la vita l'uomo che ama. La sua taverna poi, situata in una "piccola Venezia", è stata una location davvero pittoresca.

È poi con grande onore e piacere che cito Li Wenzhong, l'antipatico del gruppo e personaggio a cui io non avrei dato due lire.

Non me lo sarei mai aspettata, ma si è rivelato quello che ritengo il personaggio migliore della serie insieme forse all'istruttore Guo. Anche il lead compie un'evoluzione, ma con lui me lo aspettavo, mentre ero convinta che Wenzhong sarebbe per sempre rimasto il personaggio che mette i bastoni tra le ruote alla lead e che sta sulle palle allo spettatore. Nell'ultima decina di episodi circa, Wenzhong compie una trasformazione davvero bella e adorabile, riuscendo a farsi amare non poco.

I ragazzi dell'Arsenal Military sono tanti, ma quelli principali sono sette. Tra questi, ce sono due che sono stati approfonditi troppo poco, nel senso che a parte come si chiamano di loro non si sa praticamente nulla. #giustiziaperjijinezhuyanlin

La cosa bella di questi ragazzi - e in generale di tutti i personaggi di Arsenal - è quella che innanzitutto sono, appunto, dei ragazzi, quindi intraprendenti e pronti a infrangere le regole (il via vai notturno all'accademia nonostante il divieto di uscire è meraviglioso), ma sono anche coraggiosi e non ancora corrotti come gli adulti che vorrebbero comandarli a bacchetta. Sono un branco di disgraziati (detto in senso buono), ma vogliono proteggere il loro paese e la verità anche a costo delle loro stesse vite, e nonostante questo nessuno di loro è un eroe buonista, e questo è un dettaglio che ho amato.

Inutile dire che questi ragazzi mi hanno regalato l'ennesima bellissima bromance dell'anno.

Viene spontaneo fare il paragone con gli Hwarang e... beh, non c'è molto da dire: questi ragazzi dell'Arsenal se li mangiano gli Hwarang. Il mio cuore si è riempito di orgoglio quando li ho visti maturare nel tempo, quando li ho visti prendere iniziative o nel vederli fare strategie, e vedere alla fine alcuni di loro diventare i nuovi istruttori dell'accademia è stato il momento più bello. #pride

Senza fare spoiler, il finale mi è piaciuto. Gli ultimi episodi mi hanno lasciata alquanto basita perché improvvisamente hanno cominciato a fare fuori i personaggi e tutto a un tratto la serie è diventata una strage (sopratutto una morte mi ha fatta piangere per venti minuti). Senza fare nomi di chi muore e chi sopravvive, il finale mi ha soddisfatta ed è stato una miriade di emozioni. Lacrime e sorrisi, gioia e tristezza, orgoglio e rabbia.

Penso che le lacrime e la tristezza siano nate anche dal fatto che stavo salutando una serie che mi ha fatta compagnia quotidianamente per oltre un mese. Dopo che per varie settimane guardi una serie tutti i giorni, al di là dei difetti, alla fine ti affezioni.

Arsenal mi mancherai 😭😭😭

E a proposito di difetti, menziono anche i combattimenti e gli inseguimenti: li ho trovati spesso ridicoli. Più che mettermi addosso suspence mi hanno fatta ridere, ma per capire la bellezza di quelle scene bisogna vederle XD, così come l'assurdità di certi momenti, creati palesemente apposta per far sorridere.

Però la serie si rialza egregiamente con una colonna sonora bellissima e struggente, una recitazione buona e convincente, un'atmosfera diversa dal solito perché più "americana", e dei costumi davvero splendidi, sopratutto quelli della second lead.

Serie assolutamente consigliata.

Punteggio: 8.4

Non ho molto da dire per la parte spoiler, giusto un paio di appunti.

1) Vogliamo parlare del fatto che alcune serie asiatiche riescono a raccontare in modo assolutamente romantico e convincente delle storie d'amore anche senza la presenza di baci? Come Mr Sunshine, anche Arsenal riesce in questa impresa, e posso solo fargli i complimenti.

ANCHE SE IO UN BACIO TRA I DUE LEAD LO AVREI VISTO VOLENTIERI.

2) Il mio sogno era che Oda Hiroshi venisse uccisa da Junshan, e se non lui mi aspettavo che il lead o la lead avrebbero fatto il lavoro, e sono ancora sorpresa che alla fine sia stata fatta fuori da Zhu Yanlin, un personaggio secondario. Ma devo dire che la cosa mi piace. Di solito abbiamo sempre la resa dei conti finale tra il cattivo e il protagonista, con quest'ultimo che riesce a uccidere il suo rivale dopo un cruento scontro, quindi apprezzo questa soluzione diversa dal solito.

3) Tra i vari ragazzi dell'accademia, Ji Jin era il mio preferito, e sul finale ho davvero temuto di perderlo - in realtà ho temuto una vera e propria strage di massa visto l'andazzo che stava prendendo la serie. Però non perdono Arsenal per non aver dato a Ji Jin l'approfondimento che meritava e che tutti noi volevamo.

#jijinmeritavadimeglio

#arsenal military academy#gu yanzhen#xie liangchen#xie xiang#c drama#chinese drama#asian drama#xu kai#bai lu#military drama#love drama#war drama#i miss this drama already

2 notes

·

View notes

Text

MEDIATICA-MENTE (4 - fine-)

Non era, evidentemente, ultima la parte precedente di questa serie di "raccolte" di fatti ed eventi che hanno fortemente influenzate le opinioni pubbliche, condizionando i giudizi e i comportamenti delle persone di fronte a notizie e a cronache spesso enfatizzate e create "ad arte" per orientare sul piano sociale e non di rado anche politico le scelte di governi a loro volta "succubi" di multinazionali che su queste influenze hanno esercitato un notevole potere di comando.

Relativamente agli eventi di cronaca degli ultimi anni, e comunque dagli anni 2000 in poi (anche dal 2010 circa) si pensi in Italia ai fatti avvenuti lungo i cavalcavia delle autostrade, oppure al giallo dell' "Unabomber", oppure ancora agli efferati delitti di bimbi sciolti nell'acido o di bimbi massacrati dai integerrimi padri di famiglia; ma a scuotere e riscuotere attenzione da parte dell'opinione pubblica e soprattutto da parte della stampa "mainstream", ci ha pensato lan scomparsa della piccola Yara Gambirasio nel novembre del 2010,

che per le dinamiche della scomparsa e per le forze messe in campo nella ricerca della giovane atleta e studentessa, ha occupato per mesi e mesi le prime pagine dei giornali. Anche l'epilogo con la cattura e la condanna all'ergastolo di Matteo Bossetti

ancora adesso e a distanza di anni, hanno suscitato dubbi e perplessità agli occhi degli "analisti" più attenti e soprattutto nei legali dello stesso Bossetti, che più volte hanno chiesto la riapertura delle indagini, e specialmente la ripetizione delle analisi molecolari, in quanto i tamponi effettuati sull'intera popolazione di Brembate Sopra in provincia di Bergamo (dove abitava la ragazza) non avrebbero rilevato nulla di decisivo.

E' stato questo fatto, forse l'ultimo di una serie di tragici episodi che hanno coinvolto massicciamente l'opinione pubblica: altri fatti sono poi seguiti, ma non con la stessa morbosità e con l'identica attenzione che ha suscitato la scomparsa e la morte della piccola Yara.

In quanto ai "tamponi", a distanza di anni e nella situazione attuale (gennaio 2022) non è da escludere il nesso tra il fatto di cronaca sopra-esposto e la "vicenda" dei tamponi a tutta la popolazione mondiale a causa del fenomeno "coronavirus" o "Covid19" che dir si voglia.

In ambedue i casi, e per diversi motivi, le attenzioni della stampa sono state decisive nell'orientare il pensiero dell'opinione pubblica, nel secondo addirittura si è imposto un pensiero unico che ha cancellato ogni dubbio e messo all'indice ogni dissenso, motivato dal fatto che di fronte a una situazione sanitaria delle peggiori, non vi debba essere dubbio alcuno sulle prassi da seguire.

Seguendo e applicando i principi della "rana bollita" oppure della "finestra di Overton", si sono convinte le persone a seguire unilateralmente ciò che viene narrato dai mass media, dalle televisoni di Stato ai giornali e ai quotidiani finanziati dai maggiori "trust" radio-televisivi. L'informazione mai come in questi due anni è stata a senso unico, nel 99% dei casi addirittura sono state soffocate le voci che suscitavano interrogativi, che creavano dibattiti costruttivi, che invitavano a considerare valide alternative, sempre censurate da una stampa forte del consenso finanziario dei grossi gruppi editoriali e del gradimento degli spettatori e dei lettori, che però con il tempo hanno man mano compreso il problema di un'informazione troppo legata a stereotipi e dogmi che stanno ora causando un distacco quasi irreversibile dagli stessi spettatori dalle televisioni, e dai lettori dai quotidiani.

La "massima", "niente è mai come sembra o come viene presentata",

appare così quanto mai appropriata per poter comprendere al meglio come molti eventi e molti fatti si siano svolti e siano stati "creati" allo scopo di imporre un'attenzione e un controllo totale sulla società, mai come in questo periodo così disgregata e così monopolizzata da un "mainstream" che sa di essere ai "colpi di coda" di un sistema che sta per implodere e lasciare il posto al nuovo mondo, quello della verità e della giustizia.

-FINE-

0 notes

Text

SONY Lettore Blu Ray BDP S1700 Full HD DLNA HDMI USB

Guarda gli ultimi film in Blu-ray Disc™ in Full HD, con una profondità e una chiarezza delle immagini che supera di gran lunga quelle dei DVD. Scopri tonalità e colori realistici. TRILUMINOS Colour offre uno spettro cromatico più ampio, per trame e sfumature ancora più realistiche. Trovare applicazioni e funzioni è semplice e veloce grazie all'interfaccia grafica. Sperimenta una qualità del suono ineguagliabile con Dolby® TrueHD, che assicura un audio lossless a musica e film. Sperimenta un Home Audio preciso e dettagliato. Con DTS®-HD Master Audio™ potrai ascoltare le colonne sonore originali di Blu-ray Disc™ e film in streaming senza compressione, esattamente come le aveva pensate il regista. Ora è ancora più semplice guardare le foto e i video o ascoltare la musica memorizzata sulla tua chiavetta USB o sul server della rete domestica tramite DLNA. Dimensioni (LxAxP) 230 x 39 x 194 mm.

Lettore Blu-ray Sony BDP-S1700

Lettore Blu-ray e DVD entry-level con design classico e compatto e accesso a Sony Entertainment Network.

In evidenza e dettagli

Riproduzione di Blu-ray e DVD

porta USB

Pronto per Internet

Fatti

Azionamento preciso, veloce e a prova di polvere

Supporto della sincronizzazione BRAVIA e dei formati di dati comuni tramite USB

Estendi il tuo sistema di Home Entertainment con servizi online tramite connessione Ethernet

Goditi tutti i tuoi film in qualità Full HD

Precision Drive HD Drive a basso rumore e vibrazioni

Esperienza cinematografica eccezionale con True Cinema 24p.

Lettore Blu-ray Entry Smart con design compatto e servizi di rete, Connessione LAN.

Guarda gli ultimi film in Blu-ray Disc™ in Full HD 1080p, con una profondità e una chiarezza delle immagini che supera di gran lunga quelle dei DVD. Il BDP-S1700 consente inoltre di convertire i tuoi DVD a definizione standard a una risoluzione simile all'HD, così potrai rivedere tutti i tuoi film preferiti con dei dettagli sorprendenti.

Scopri tonalità e colori realistici grazie a TRILUMINOS Colour, il quale offre uno spettro cromatico più ampio, per trame e sfumature ancora più realistiche.

Trovare applicazioni e funzioni è semplice e veloce grazie all'interfaccia grafica

0 notes

Text

Xiu and YuLan in picrew

Primis

Ultimis

Credits to the owner

#cod zombies#call of duty zombies#mei yu lan#wei fu xiu#ultimis xiu#ultimis lan#primis lan#primis xiu#picrew#codz oc

7 notes

·

View notes

Text

Testimonianza di un convertito...

(Quinta parte)

Nella parte precedente ossia la quarta parte si era arrivati a questa testimonianza del pentito:

Per poi proseguire nel racconto degli illuminati:

E cosi la croce ansata significa che disprezzate la verginità e credete nei riti della fertilità e che adorate il Dio sole Ra. Il Dio sole Ra, è il nome egiziano di Lucifero. Il simbolo della pace non è dunque il simbolo della pace.

Ricordo che io non dovetti fare l'iniziazione che comprende la croce spezzata, perchè ero nato già nella Stregoneria, e non era necessario e le persone, che non hanno educazione cristiana non devono farlo. Ma se una persona cresciuta in una chiesa cristiana, che questa persona sia cristiana o no, vuole poi unirsi alla Stregoneria, dovrebbe prendere una croce di ceramica, per capovolgerla, spezzare le braccia verso il basso come simbolo di rifiuto del Calvario e della sua fede cristiana. Si dice che questo fatto dia pace mentale mentre si pratica la Stregoneria, è da lì che ha ricevuto il nome di "Simbolo della Pace". L'abbiamo chiamato simbolo della pace, per gli ultimi venti anni, loro l'avevano chiamata croce spezzata, per le ultime e parecchie centinaia di anni. Dopo di questo c'è il famoso e cosiddetto corno dell'Unicorno o corno Napoletano, come lo chiamano adesso per poterlo vendere.

La traduzione letterale è che "confidi nel diavolo per le tue finanze". Se non confidate nel diavolo per le vostre finanze, non portatelo! Io vi posso assicurare che ha l'effetto contrario nella vita di un Cristiano. C'è poi l'ultimo simbolo, il simbolo indossato da vari sacerdoti e dalle sacerdotesse iniziati, i membri di una congrega, per indicare che sono stati iniziati. Dei Cristiani mi chiedono spesso: "Cos'ha a che fare questo, con la Chiesa Critiana?" Noi no, non dobbiamo occuparcene!!". Questa mattina, abbiamo scacciato dei demoni da un giovane che è stato liberato da questo, lui che aveva la cicatrice dell'iniziazione sul polso ed era consigliere e membro dei Ministeri della Parola della Vita, i Ministeri del Club Cristiano della Parola della Vita. Sono dappertutto si!! La giovane donna che ha preso il mio posto è stata cresciuta ed educata e faceva parte della chiesa Battista di Thomas, Road a Lynchburg, là, nella Virginia, la chiesa di Jerry Falwell. Jerry non lo sa, ma è lì, che lei è stata allevata e cresciuta ed ora siede nel Consiglio dei 13. "Sono veramente dappertutto!".

lan ✍️

20 notes

·

View notes

Text

Programmi, Dispositivi e Tecniche dell’Hacking

Negli ultimi anni il mondo ha assistito ad una crescita esponenziale dei sistemi e dispositivi informatici. Con una rapida evoluzione sia nell’ ambito di software e dispositivi hardware per le macchine informatiche, che nei dispositivi di hacking. Inoltre la diffusione di criptovalute come i bitcoin, moneta non rintracciabile, ha aumentato le possibilità di accesso ai dispositivi usati per criptare e bypassare sistemi di sicurezza, aumentando la pericolosità dei cyber criminali.

Infatti, con l’introduzione di alcuni dispositivi di hacking quali: il password wireless cracker, l’antminer s4 bitcoin mining, la keyllama keylogger usb e il roadmasster-3 forense, si intensificarono gli attacchi hacker.

Per esempio la keyllama keylogger usb è una unità flash usb che, non richiedono alcun software per funzionare, si attiva nel momento in cui viene inserita nel computer. Essendo compatibile con qualsiasi massa è in grado di diffondere malware non appena viene inserita.

Keyllama Keylogger Usb Fonte: Flickr

Però la vera pericolosità dell’hacking non sono i dispositivi hardware ma i software.

Infatti, con l’ausilio di numerosi programmi, come ad esempio il backtrack, gli hacker possono infettare, spiare e controllare i computer in remoto. I programmi più diffusi, utilizzati per questo fine, sono:

1) Nmap: software creato per effettuare il port-scanning, cioè mirato all’ individuazione di “porte” aperte su un computer bersaglio o su indirizzi IP, in modo da determinare quali servizi di rete sono disponibili.

2) Backtrack: dispositivo che permette di avere un unico “portale” per accedere ai software di sicurezza e rete.

3) Metasploit: framework di vaste dimensioni che, con tools come paylad e exploit, può colpire numerosi sistemi di sicurezza.

4) Shell c99/r54: due tipologie di shell php; sono script simili a backdoor e consistono nell’ includere, in una pagina web, il contenuto di un’altra pagina.

Con le shell php gli hacker possono diffondere facilmente i worm e i virus tramite il comando include().

Virus informatico Fonte: Flickr

Infatti, a causa delle shell php, numerosi computer sono stati infettati dai worm: famiglia di malware che diffondendosi attraverso la rete (specialmente la lan) si possono introdurre facilmente nel computer bersaglio.

Essi modificano il sistema operativo della macchina ospitante e si avviano nel momento in cui viene acceso i computer. Attaccano il disco rigido rallentandone il funzionamento e talvolta portandolo a fondere causando la perdita dei dati. Sono spesso accompagnati da malware come i trojan horse o le backdoor, che attraverso pop up su internet, creano varchi nei sistemi di sicurezza diffondendo virus o worm senza che l’utente se ne accorga.

Uno degli attacchi hacker più famosi, che sfrutta a pieno il meccanismo backdoor e worm, è il Wannacry.

Wannacry Fonte: Flickr

Fonti: sensorstechforum RoccoBalzamà Kaspersky Hackerstribe Migliorantivirus Wikipedia

Barotto Luca

0 notes

Text

Retail e vicinanza alla customer base, Asus apre tre nuovi Gold Store

New Post has been published on https://is.gd/dQea2G

Retail e vicinanza alla customer base, Asus apre tre nuovi Gold Store

Asus estende la rete di rivenditori sul territorio italiano e intende irrobustire i servizi retail di consulenza per gli utenti tramite un network di partner specializzati.

I nuovi Gold Store sono: Computer Valley a Torino e Giaca a Pozzuoli (NA), già operativi entrambi, e Noratech di Chiavenna (SO), che aprirà a breve.

Prima fra tutti Giaca, società informatica che da oltre 20 anni supporta il processo di digitalizzazione di privati e pubblica amministrazione. Il punto vendita rappresenta il primo presidio Asus nella regione campana. Garantirà ai consumatori la possibilità di incontrare consulenti esperti e specializzati a cui rivolgersi per qualsiasi esigenza.

Retail e vicinanza alla customer base

Computer Valley va invece a indirizzare le necessità degli utenti del sud di Torino e provincia. Oltre a una vasta sezione acquisti, lo spazio offre un’area mini-LAN in cui testare l’offerta Republic of Gamers. In questo modo tutti i videogiocatori appassionati potranno scoprire e immergersi nell’esperienza utente di altissimo livello garantita dal brand.

A Chiavenna aprirà prossimamente Noratech, punto vendita progettato per offrire ai consumatori della provincia di Sondrio le ultime novità del mondo Asus. I nuovi spazi riprenderanno la filosofia del brand e accompagneranno gli utenti in ogni fase dell’acquisto.

L’apertura di tre nuovi Gold Store rappresenta un significativo potenziamento dei canali di vendita del marchio Asus. Il brand conta ora 26 sedi totali disseminate su tutto il territorio nazionale

Retail e vicinanza alla customer base

Grazie a queste tre nuove aperture strategiche siamo sicuri di poter essere ancora più vicini ai nostri utenti. Forniremo loro il massimo dell’esperienza d’uso dei nostri dispositivi tramite servizi di consulenza qualificati, un ecosistema di prodotti che risponda agli ultimi trend tecnologici e una customer experience memorabile.

Tutti i negozi Gold Store si differenziano per il design minimalista, materiali originali e raffinati e un’atmosfera accogliente e rilassante. Tutti principi in linea con la filosofia ASUS, innovativa, creativa e all’avanguardia.

0 notes

Text

Recensione Plafoniera Yeelight 320mm compatibile con HomeKit

Ho iniziato ad usare le luci smart della famiglia Yeelight molto tempo fa, come alternativa economica rispetto le Philips Hue. Le prime che ho provato sono state le lampadine E27 ma subito dopo sono passato alle plafoniere. Ce ne sono di diversa dimensione e luminosità, tutte molto semplici come design ma caratterizzate da una buona resa ed alta integrabilità. Oltre alla gestione nativa tramite l'app proprietaria queste possono essere abilitate per il controllo esterno via LAN, risultando compatibili con il nostro sistema di domotica preferito, ovvero Home Assistant. Inoltre è presente la skill per Alexa, così da poterle utilizzare con la voce senza la necessità di un hub, dato che si connettono alla rete wireless 2.4G.

Le plafoniere Yeelight sono principalmente organizzate in base al loro diametro e tra le più compatte ed economiche c'è la 320mm recensita nel 2018. Tra le mie preferite c'è la 650mm che utilizzo in tre ambienti della casa ed ho recensito l'anno scorso. È grande, molto forte e versatile grazie all'illuminazione doppia: quella principale dimmerabile per temperatura ed intensità e quella alla base RGB per fare "ambiente". Tramite Home Assistant le utilizzo anche su HomeKit, ma non è una cosa da tutti. Non che sia complicato, abbiamo anche pubblicato la guida, ma non tutti hanno voglia di mettere su un proprio server per la domotica. Per questo motivo negli ultimi mesi Yeelight ha prodotto una serie di nuovi modelli con le medesime specifiche dei precedenti e con l'aggiunta del supporto nativo per HomeKit.

Quella di cui vi parlo oggi è la più piccola della famiglia, ovvero la nuova 320mm denominata Yeelight YLXD41YL. A prescindere dalla sigla (di non facile comprensione), si tratta essenzialmente della stessa plafoniera già vista in precedenza e caratterizzata da una dotazione che comprende il supporto da soffitto/parete e il telecomando Bluetooth. La plafoniera in sé ha un diametro di 320mm, quindi non è adatta agli ambienti più grandi, tuttavia emette una luce piuttosto forte con i suoi 28W a LED.

La caratteristica a cui bisogna prestare più attenzione è che presenta un fascione bianco a cornice che direziona la luce ma non la fa passare sui lati. Quindi con tetti bassi oppure un ampio metraggio non è capace di offrire una buona illuminazione periferica, anche se la quantità di luce emessa sarebbe di per sé sufficiente. Offre infatti un massimo di 1800lm, che equivalgono a circa 3 lampadine E27 smart come quelle Philips Hue o della stessa Yeelight. L'azienda suggerisce l'uso in ambienti con una metratura massima di 15mq, infatti io ne ho una nel secondo bagno più piccolo di casa ed una nella cameretta dei bambini. Quest'ultima è leggermente più grande in termini di superficie ed aveva una particolare distribuzione elettrica che non mi ha consentito di installarla sul soffitto ma su una parete. È un'installazione insolita che ha i suoi svantaggi ma che distribuisce forse meglio la luce per la particolare forma della plafoniera.

Il nuovo modello YLXD41YL condivide con tutte le plafoniere Yeelight lo stesso, ottimo, supporto da muro. Questa è una delle caratteristiche che più mi piace poiché presenta numerosi vantaggi che non si trovano facilmente in altri sistemi di illuminazione smart. Intanto la forma circolare e gli attacchi elettrici sono ben pensati rendendo l'installazione semplicissima e poi la plafoniera vi si incastra con una semplice pressione. Inoltre avere la stessa "piattaforma" di base rende le luci Yeelight interscambiabili, offrendoci la possibilità di spostgarle da una stanza all'altra, sostituirle o fare un upgrade ad un modello superiore senza rifare i buchi. Davvero una grande comodità.

La procedura di connessione della nuova Yeelight da 320mm è un po' diversa dalle precedenti, ma rimane completamente utilizzabile anche in assenza di sistemi smart grazie al telecomando in dotazione. Questo funziona tramite Bluetooth e si si abbina premendo i tasti OFF+M finché la luce non lampeggia. La procedura funziona subito dopo aver dato corrente alla plafoniera e si può effettuare in qualsiasi momento. La cosa che cambia è il sistema di abbinamento smart, ora specificatamente pensato per gli utenti Apple.

La Yeelight viene "vista" praticamente da tutte le parti, quindi dall'app Yeelight, da Xiaomi Home ma anche da Casa e da Home Assistant (area Integrazioni), nonché direttamente dalle Preferenze di Sistema / Wi-Fi. Il problema è che tutti questi sistemi non possono convivere. Siamo costretti a fare una scelta all'origine, poiché abbinandola tramite l'app Casa (inquadrando lo sticker con il codice presente sulla plafoniera) poi non saremo in grado di utilizzarla tramite Wi-Fi.

L'utilizzo tramite Apple Casa ha poche funzioni ma la configurazione è istantanea

Viceversa partendo dall'abbinamento in Xiaomi Home (che poi la rende visibile anche nell'app Yeelight) non sarà più visibile dentro l'app Casa. O almeno, questo è successo a me con l'esemplare in prova anche dopo l'aggiornamento all'ultimo firmware.

Pur non potendo allo stato attuale adoperarla su entrambe le piattaforme, rimane comunque un prodotto più completo rispetto al precedente. Anche perché il reset della plafoniera si esegue in qualunque momento accendendola e spegnendola 5 volte consecutivamente (intendo proprio dall'interruttore fisico che toglie corrente), dunque si potrà utilizzarla fin da subito con un sistema facile facile come HomeKit senza precludersi la possibilità in futuro di abbinarla tramite Wi-Fi per l'uso esclusivo con Mi Home/Yeelight. Da notare che tramite quest'ultima app è anche possibile abilitare l'accesso LAN che la rende visibile a sistemi di terze parti come Home Assistant e da questo si può poi condividere la plafoniera su HomeKit come si faceva già con quella precedente.

Utilizzandola via Wi-Fi con Xiaomi Home/Yeelight ci sono molte funzionalità in più

Con quest'ultimo metodo si hanno più funzionalità, come le scene, le automazioni, la funzione moonlight, la programmazione dello stato di accensione dopo una caduta di corrente, la programmazione ed altro, mentre dall'app Casa potremo essenzialmente assegnarla ad una stanza, raggrupparla con altri dispositivi ed integrarla nelle automazioni HomeKit. Per quanto riguarda la luce qui si avranno soltanto dei preset per la temperatura colore, che va dal caldo al freddo, e poi il classico slider per l'intensità.

Conclusione

Lo scenario idilliaco di una casa smart semplice ed aperta è ancora lontano, nel senso che al momento si possono ottenere le due cose ma l'una esclude l'altra. Avere Home Assistant alla base consente di ottenere una grande versatilità tuttavia bisogna dedicargli del tempo ed avere un minimo di competenze di base, nonché mettere in programma il fatto che ogni aggiornamento può "spezzare" qualcosa. Per questo motivo sono ancora restio ad installarlo a chiunque voglia una casa smart a basso costo, dato che anche affidando ad un tecnico il primo setup le cose possono andare storte ad ogni successivo update – che troppo spesso cambia le carte in tavola e richiede interventi ai file di configurazione per mantenere il sistema attivo e funzionante. HomeKit è decisamente limitato, sia perché si basa sostanzialmente sul Bluetooth sia perché richiede che vi sia almeno un dispositivo in casa che possa fare da ponte quando usciamo portandoci dietro lo smartphone. Può essere un iPad come una Apple TV, ma senza di questo si perderanno sia gli automatismi che l'accesso ai dispositivi fuori dalle mura domestiche. Con iOS 13 sono state implementate meglio alcune funzioni automatiche, abbinabili all'app Comandi e a Siri, ma le possibilità rimangono comunque poche rispetto a quelle offerte da un sistema come Home Assistant. Tuttavia il vantaggio è che non c'è necessità di manutenzione e, dunque, rimane un'ottima piattaforma per chi voglia avere un sistema funzionante in pochi istanti e senza stress. Per questo la nuova Yeelight 320mm YLXD41YL risulta una soluzione ideale e con un prezzo attuale di 67€ su GearBest è anche piuttosto abbordabile. Considero certamente un peccato che non si possano avere nativamente entrambi i sistemi di controllo, ma è positivo che si possa comunque passare dall'uno all'altro dopo un semplice reset. Dunque si può iniziare da HomeKit e se in futuro verrà l'appetito di un sistema più completo rimarrà l'opzione di abbinarla tramite Wi-Fi.

PRO

Design semplice ma riuscito

Facile da installare, anche senza l'elettricista

Configurazione con HomeKit davvero immediata

Buona luminosità di 1800lm considerando la superficie

Luce LED di ottima qualità e completamente uniforme

Possibilità di cambiare intensità e temperatura colore

Pratico telecomando Bluetooth in dotazione

Anche abbinandola oggi con HomeKit si può in futuro resettare per usarla via Wi-Fi

Tante funzionalità aggiuntive configurandola su Xiaomi/Yeelight via Wi-Fi

Prezzo adeguato alle specifiche

CONTRO

Allo stato attuale si deve scegliere se usarla con HomeKit o via Wi-Fi

DA CONSIDERARE

Sarebbe comodo un supporto da muro per il telecomando

Sono valide anche senza sfruttare le funzionalità smart

L'articolo Recensione Plafoniera Yeelight 320mm compatibile con HomeKit proviene da SaggiaMente.

Articoli correlati:

Recensione: Yeelight Smart Ceiling Light, una sorprendente plafoniera LED Mentre in città ho iniziato tanto tempo fa a mettere...

Recensione: Yeelight JIAOYUE 650, la plafoniera smart più interessante del mercato Quest'anno ho cambiato casa e con la scusa di qualche...

Roidmi F8 Storm vs Xiaomi Mi Aspirapolvere senza cavo (lanciato oggi a 199€) Da quasi un anno ormai utilizzo un aspirapolvere senza fili...

from Recensione Plafoniera Yeelight 320mm compatibile con HomeKit

0 notes

Text

Cos'è una VPN, come funziona, e perché è importante averne una

Negli ultimi anni il mondo del web è stato oggetto di un incremento esponenziale delle minacce informatiche: hacker, malware, ransomware, phishing e molti altri espedienti di natura malevola mettono quotidianamente a rischio la sicurezza di chiunque utilizzi internet: dall'utente meno smaliziato al professionista informatico, dalla piccola ditta individuale alla grande azienda internazionale, nessuno può definirsi realmente al sicuro. Per questo motivo è diventato molto importante dotarsi sia della necessaria consapevolezza su questo tipo di minacce che, soprattutto, degli opportuni strumenti di contenimento dei rischi connessi alla navigazione online.

Come è certamente noto a molti lettori, esistono una serie di strumenti di protezione che oggi come oggi sono - giustamente - considerati pressoché essenziali:

Antivirus: un essenziale strumento di prevenzione e rimozione delle principali minacce informatiche provenienti dai cosiddetti malware: parliamo dunque di virus, trojan, ransomware, rootkit e qualsiasi altro strumento informatico programmato con il preciso intento di far compiere al nostro device attività o operazioni al di fuori del nostro controllo. Per maggiori informazioni riguardo a questo tipo di minacce, consigliamo di leggere alcuni dei numerosi articoli che abbiamo pubblicato sul tema:

Ransomware, Rootkit, Trojan e Worm: come difendersi?

Come eliminare Malware, Virus, Trojan e Worm dal proprio sistema

Cryptolocker, Locky e altri Ransomware: come recuperare i dati senza pagare il riscatto

Firewall: strumento fondamentale per proteggere la vostra macchina da tutti gli attacchi basati su connessioni non autorizzate o tentativi di compromissione del traffico dati (DDoS Attacks, packet forgery, man-in-the-middle, etc.). Può essere installato sia come una stand-alone appliance che- se non potete permettervi una macchina dedicata - come strumento di protezione software.

Software e/o strategie di Data Encryption: il metodo più efficace per garantire la protezione costante dei nostri dati in-transit, at-rest e/o end-to-end. Per maggiori informazioni sulle varie tipologie di crittografia ad oggi disponibili, suggeriamo di dare un'occhiata all'articolo Data Encryption in-transit, at-rest, end-to-end: definizioni e best practice.

In questo articolo non approfondiremo ulterioremnte questi argomenti, per i quali rimandiamo ai riferimenti sopra indicati. Ci occuperemo invece di introdurre un ulteriore strumento di protezione, particolarmente importante per chiunque sia interessato a rendere la propria esperienza di navigazione online più sicura: il suo nome è VPN, acronimo di Virtual Private Network.

Definizione

Per prima cosa, cerchiamo di comprendere il significato della sigla VPN: abbiamo già detto che si tratta di un acronimo per Virtual Private Network, ovvero un network privato che consente a uno o più computer (o network) esterni di connettersi in modo sicuro e accedere alle proprie risorse. Queste ultime, a seconda dei casi, possono riguardare l'accesso ad altre macchine (o periferiche, o dispositivi) connessi a loro volta al medesimo network privato, e/o alla connessione internet del network stesso.

La connessione tra un singolo client e una VPN viene talvolta chiamata client-to-site, mentre quella tra due network VPN è nota come site-to-site.

Tipologie di VPN

Al giorno d'oggi, quando si parla di VPN, ci si riferisce solitamente a una di due possibili tipologie di servizio:

Le VPN on-premise, ovvero installate e configurate su infrastruttura di rete propria o della azienda presso cui si lavora, questo tipo di VPN, solitamente installate tramite un Firewall con supporto VPN, un router con supporto VPN o un server VPN vero e proprio, vengono utilizzate per fornire a client, server e/o network esterni un modo sicuro per connettersi a un Local Area Network (LAN) personale o aziendale: si tratta di una tipologia di utilizzo molto comune nelle aziende che abbiano implementato al loro interno forme relativamente evolute di smart working o lavoro da postazione remota e/o che necessitino di stabilire connessioni permanenti e sicure con server farm esterne tramite internet. Questa tipologia di VPN prevede solitamente l'utilizzo di tecnologie, protocolli e algoritmi standard, che consentono la connessione mediante la maggior parte dei client VPN esistenti in commercio (a patto ovviamente che supportino quegli stessi standard).

Le VPN as-a-service, ovvero servizi acquistabili online mediante il pagamento di una fee periodica (solitamente mensile o annuale), il cui scopo principale è quello di occultare l'identità dell'utente mascherandone l'indirizzo IP e consentendogli quindi di accedere a internet in modo anonimo e sicuro, evitando restrizioni geografiche o altre limitazioni legate all'IP e/o al paese di provenienza. Questi servizi utilizzano nella maggior parte dei casi tecnologie, protocolli e algoritmi proprietari, che rendono necessario o altamente preferibile l'utilizzo di un client VPN specifico. Questo client è solitamente fornito dal servizio VPN stesso per le principali piattaforme (Windows, OSX, Android, etc.).

Come si può facilmente comprendere entrambi gli scenari utilizzano la medesima tecnologia, anche se con scopi completamente diversi: una VPN on-premise può essere configurata per funzionare (anche) come una VPN as-a-service, consentendo ai client di accedere a internet utilizzando una propria interfaccia di rete WAN, ma con tutta probabilità non potrà fornire le stesse garanzie di anonimato in quanto gli IP pubblici assegnati a tale interfaccia saranno altamente tracciabili; similmente, una VPN as-a-service può essere configurata per consentire ai propri utenti (anche) l'accesso alle risorse locali, ma si tratta di una impostazione superflua (e/o inutilmente pericolosa) in quanto il suo scopo principale è quello di proteggere l'anonimato dei propri abbonati durante le loro attività di navigazione sul web grazie al reinstradamento (tramite IP tunneling o secure proxy) dell'intero traffico internet attraverso i propri indirizzi IP.

VPN on-premise

Dotare la propria rete aziendale di un accesso VPN consente, come detto, a un ristretto e configurabile gruppo di utenti e/o servizi remoti di potersi connettere alla LAN, accedendo ai servizi configurati sul network locale come se si trovassero fisicamente connessi ai router/switch fisici interni all'azienda: in altre parole, VPN agisce come una sorta di tunnel al quale si accede tramite web e che consente l'accesso al Local Area Network (LAN) aziendale in modalità sicura.

La sicurezza di questa connessione è garantita dall'utilizzo di un protocollo di tunneling crittografato e dall'accesso basato su criteri di autenticazione forti da parte dell'utente (username + password, certificates, OTPs e/o token). Per ridurre ulteriormente il rischio di breach, le VPN più sicure possono essere configurate per richiedere una autenticazione a più fattori (multi-factor authentication).

Esistono numerosi servizi, open-source e commerciali, che possono essere installati e configurati sui propri sistemi per svolgere queste funzioni: tra questi possiamo consigliare OpenVPN, un software installabile on-premise su tutti i principali sistemi operativi nonché preinstallato come modulo VPN su molti modem/router in commercio, e Kerio Control, un Firewall server che integra anche le funzioni di un VPN server.

VPN as-a-service

Come detto in precedenza, esistono numerosi servizi VPN acquistabili su internet che possono essere utilizzati per rendere più sicura la navigazione online. Fin da queste premesse si può comprendere come si tratti di un servizio avente finalità estremamente diverse rispetto al precedente: in questo caso non si tratta di garantire l'accesso sicuro di una risorsa remota a una rete locale, bensì di occultare le informazioni di accesso (indirizzo IP, posizione geografica, browser e internet service provider utilizzati, etc.), sostituendole con informazioni "anonime" legate alla VPN stessa. In questo modo, ogni tentativo di rintracciare l'identità o la posizione del reale fruitore della navigazione web ricondurrà al servizio VPN stesso, le cui sedi legali e operative sono certamente registrate presso un paese dotato di una legislazione altamente "garantista" in termini di protezione dei dati.

Si tratta dunque di un metodo per utilizzare internet in modo anonimo, oltrepassando qualsivoglia tipo di limitazione (o geo-limitazione) normalmente prevista e, nel contempo, proteggendo la propria identità personale, dei propri dispositivi e anche - grazie a sofisticati algoritmi di data encryption end-to-end - dei dati trasmessi. E' importante sottolineare come il livello di protezione fornito da un servizio VPN di questo tipo non si limiti unicamente alla navigazione web, ma riguardi tutte le connessioni TCP/IP effettuate su internet: FTP, software P2P come torrent ed eMule, piattaforme di content streaming come YouTube, Amazon Video, Netflix, Crunchyroll e così via. Da questo elenco è piuttosto facile immaginare come l'ipotesi di dotarsi di un servizio VPN possa essere valutata da chiunque abbia interesse a proteggere la propria identità online e/o il proprio traffico dati, per qualsivoglia ragione: dalle più ovvie esigenze di privacy e riservatezza alla precisa volontà di commettere illeciti, come ad es. il traffico online di materiale illegale o l'accesso a siti e servizi bloccati a determinati paesi o zone geografiche.

A prescindere dalle necessità individuali, l'utilizzo di un servizio VPN as-a-service consente di dotare la propria connessione delle seguenti caratteristiche di sicurezza aggiuntive:

Anonimato, ottenuto nascondendo l'indirizzo IP del chiamante e mascherando tutti i dati identificativi della propria connessione.

Trasferimento dati sicuro, ottenuto grazie ad algoritmi di cifratura end-to-end estremamente sofisticati e difficili da violare.

Accesso a risorse potenzialmente bloccate, come ad esempio le geo-limitazioni imposte dai governi nazionali o sovranazionali (es. la Comunità Europea) a determinati service provider volte a impedire l'utilizzo di determinati servizi a determinate categorie di utenti.

Connessione a una VPN

Sia le VPN on-premise che le VPN as-a-service funzionano, dal punto di vista dell'utente che deve connettersi ad esse, nel seguente modo:

L'utente riceve le informazioni necessarie per effettuare la connessione al servizio VPN acquistato o presso cui deve connettersi: queste informazioni includono normalmente sia le credenziali di accesso (sotto forma di username+password, token e/o certificati) che i dati per effettuare la connessione, come l'indirizzo IP del VPN server a cui connettersi.

L'utente scarica e installa un software di connessione (detto VPN Client) compatibile con il servizio VPN al quale deve connettersi. Nel caso delle VPN on-premise, il client è solitamente fornito dall'azienda produttrice e/o distributrice del software VPN utilizzato; nel caso delle VPN as-a-service si tratta invece quasi sempre un applicativo proprietario fornito dal medesimo servizio che offre il servizio VPN.

L'utente utilizza il VPN Client, eventualmente configurandolo con le informazioni di cui al punto 1, per connettersi al VPN server.

Da quel momento in poi, se tutto è andato bene, il collegamento alla VPN risulterà attivo: l'utente sarà quindi in grado di accedere alle risorse private dell'infrastruttura di rete (nel caso delle VPN on-premise) e/o di accedere alla rete internet in modo sicuro, protetto e anonimo (nel caso delle VPN as-a-service).

VPN e crittografia dei dati

In una connessione client-server su Internet non protetta da certificati SSL e/o da protocolli sicuri, i dati vengono inviati e ricevuti in chiaro: questo significa che qualsiasi "terza parte" che si venga a trovare in mezzo alla trasmissione (proxy, CDN, gateway, Internet Service Provider, Data Center Provider, etc.) ha la teorica possibilità di accedervi ed eventualmente persino di modificarli a proprio piacimento. Questo tipo di attività, se compiute consapevolmente come parte di un attacco informatico vero e proprio, prendono nomi diversi a seconda della tecnica utilizzata, della metodologia adottata e/o della tipologia di azione effettuata: eavesdropping (intercettazione), man-in-the-middle (intromissione nella comunicazione tra due o più peer), tampering (falsificazione dei dati trasmessi), e così via. E' inutile dire che questo tipo di trasmissione dati non è ideale, soprattutto nel caso in cui la comunicazione riguardi dati personali o di particolare valore, dal momento che non tutela la nostra privacy né quella dei nostri eventuali interlocutori dall'accesso non autorizzato agli stessi.

Per evitare questo tipo di attacchi, la quasi totalità delle comunicazioni informatiche effettuate tramite internet che contengono dati "attaccabili" viene oggi effettuata utilizzando protocolli sicuri: HTTPS in luogo del semplice HTTP per il web browsing, FTPS/SFTP in luogo del semplice FTP per il trasferimento dati, SMTPS in luogo del semplice SMTP per l'invio dei messaggi di posta, e così via. Caratteristica comune di tutti questi protocolli "sicuri" è l'adozione di sistemi di data-encryption in-transit, ovvero crittografia dei dati durante la trasmissione: una precauzione estremamente efficace contro la maggior parte degli attacchi informatici (per maggiori informazioni, consigliamo di dare un'occhiata all'articolo Data Encryption At-Rest, In-Transit e End-To-End). Tuttavia, la maggior parte di questi sistemi prevede che il decrypt dei dati venga effettuato in una fase successiva alla loro spedizione da parte del mittente e/ in una fase precedente all'arrivo al destinatario: quando questo accade, permane una piccola possibilità che i dati non crittografati possano subire un attacco informatico.

L'utilizzo di una VPN consente una protezione ulteriore in quanto i dati trasmessi vengono crittografati prima di essere inviati al provider ISP e al server VPN stesso: questo significa che nessuna delle terze parti coinvolte nella trasmissione (e ricezione) dei dati potrà avere accesso alla versione non crittografata degli stessi. Si tratta dunque a tutti gli effetti di un layer di protezione aggiuntivo, che ha l'effetto di incrementare il livello di sicurezza della nostra connessione.

Sicurezza di una VPN

Il livello di sicurezza di una VPN è determinato in massima parte dai seguenti fattori:

Il livello di affidabilità del software (per le VPN on-premise) e/o del provider di servizi (per le VPN as-a-service) scelto.

Il tipo di crittografia utilizzata dal provider del servizio VPN.

Le caratteristiche dei paesi dove il servizio ha sede legale e operativa: nello specifico, è fondamentale analizzare cosa prevede la legislazione in vigore in termini di difesa della privacy dei fornitori di servizio e dei loro clienti, nonché le possibili ingerenze governative sui titolari del trattamento dei dati.

Il primo dei tre aspetti può essere verificato attraverso una accurata analisi del servizio che si desidera adottare e/o acquistare: recensioni degli utenti, opinioni della stampa specializzata, case study, e tutte le informazioni reperibili sulla qualità e affidabilità dei servizi offerti nonché dell'infrastruttura hardware e software messa a disposizione. Il secondo e il terzo fattore saranno invece oggetto di approfondimento nei prossimi due paragrafi: Protocolli di comunicazione e Tutela dell'anonimato.

Protocolli di comunicazione

I protocolli di comunicazione utilizzati dalla VPN influenzano notevolmente il livello di sicurezza del servizio. Ad oggi, i protocolli più diffusi e utilizzati sono i seguenti: PPTP, L2TP, SSTP, IKEV2, e OpenVPN. Di seguito proponiamo una sintesi che descrive le caratteristiche di ciascuno di loro, evidenziando i pro e i contro delle varie soluzioni:

PTP/PPTP (Point-To-Point Tunneling Protocol): uno dei protocolli più datati tra quelli ancora oggi uso, originariamente progettato da Microsoft. Pro: è supportato da un gran numero di sistemi operativi anche obsoleti; costituisce parte integrante del sistema operativo Windows e quindi non richiede investimenti aggiuntivi; è molto facile da configurare. Contro: secondo gli standard odierni, è decisamente poco sicuro (cfr. qui per maggiori dettagli). In sintesi, si tratta di un protocollo considerato poco sicuro e decisamente incompatibile con gli standard minimi di sicurezza attuali.

L2TP/IPsec (Layer 2 Tunneling Protocol): una combinazione del protocollo PPTP e di un protocollo proprietario Cisco, precedentemente noto come L2F. Poiché la versione base non offre alcuna forma di protezione ed i dati in transito non vengono crittografati, questo protocollo è solitamente utilizzato in coppia con il protocollo IPSec, il quale integra funzionalità avanzate di autenticazione, cifratura e controllo di identità dei pacchetti IP, supporto di chiavi crittografiche fino a 256 bit e un doppio incapsulamento dei dati. Si tratta di un protocollo meno performante rispetto a PPTP ma decisamente più sicuro: gode inoltre di un buon supporto presso i principali sistemi operativi, risultanto compatibile con tutte le principali versioni di Windows, iOS, Android, Linux e macOS. Il livello di fiducia nei confronti di questo protocollo è calato notevolmente negli anni successivi al 2013 in conseguenza di una importante dichiarazione effettuata da Edward Snowden, che ha definito IPsec un protocollo "compromesso" in quanto violabile dall'agenzia statunitense NSA: le parole di Snowden trovano ulteriori conferme nelle affermazioni di John Gilmore, esperto di sicurezza e cofondatore della Electronic Frontier Foundation, secondo cui il protocollo conterrebbe delle vulnerabilità deliberatamente inserite nella fase di sviluppo così da favorirne il cracking da parte di enti autorizzati in caso di minacce alla sicurezza nazionale.

SSTP (Secure Socket Tunneling Protocol): acronimo di Secure Socket Tunneling Protocol: altro protocollo sviluppato da Microsoft, distribuito per la prima volta all'interno di Windows Vista. Si tratta di un protocollo proprietario e closed-source, sviluppato anche per Linux ma di fatto progettato per un utilizzo prevalente sui sistemi Windows. Garantisce una soluzione decisamente migliore di PPTP e L2TP in termini di performance e sicurezza, grazie all'utilizzo dell'encryption SSL/TLS basato su chiave simmetrica RSA: nonostante questo, si tratta di un protocollo poco utilizzato per via della forte competizione rappresentata da OpenVPN, il cui approccio open-source è decisamente preferibile rispetto a una soluzione proprietaria Microsoft.

IKEv2 (Internet Key Exchange, Version 2) : Protocollo sviluppato da Microsoft e Cisco e progettato per gestire le connessioni mobili via 3G e 4G/LTE. La sua caratteristica principale è data dalla velocità di ripristinare il collegamento una volta interrotto, condizione indispensabile nell'impiego con dispositivi mobili dove l'assenza temporanea di segnale è frequente. Il livello di sicurezza è sufficientemente elevato grazie all'adozione di algoritmi di crittografia AES avanzati che integrano (e migliorano) lo standard IPSec.

OpenVPN: è il protocollo ad oggi più popolare e probabilmente il più sicuro, grazie al supporto di chiavi fino a 256 bit e algoritmi di crittografia estremamente complessi basati sulla libreria OpenSSL. Garantisce inoltre performance migliori rispetto a PPTP e L2TP. La crescente popolarità di OpenVPN ha favorito l'adozione di questo protocollo anche nel firmare dei principali router domestici e aziendali, che consentono in tal modo la realizzazione di una VPN on-premise con un effort minimo. OpenVPN può essere liberamente impostato in modo tale da usare qualunque porta TCP o UDP ed è compatibile con Windows, Linux e macOS previa installazione dell'apposito software client. Il supporto sui principali dispositivi mobili è garantito dallo sviluppo dell'app ufficiale (OpenVPN Connect, disponibile per Android e iOS) e da numerose app di terze parti che implementano il protocollo OpenVPN.

WireGuard: protocollo scritto da Jason A. Donenfeld e pubblicato su licenza open-source (GPL v2). Si tratta forse dell'unica alternativa credibile a OpenVPN, che vanta performance addirittura superiori ma che non è ancora molto utilizzato per via della giovane età e della diffusione ancora modesta presso i firmware dei principali modem e router. Si tratta di un protocollo estremamente leggero (solo 4000 righe di codice) e caratterizzato da un approccio altamente modulare, che consente di tenere maggiormente sotto controllo i livelli di sicurezza effettivamente implementati. WireGuard utilizza Curve25519 per lo scambio chiavi, ChaCha20 e Poly1305 per l'autenticazione e BLAKE2s per l'hashing; è compatibile con reti IPv4 e IPv6 e può incapsulare IPv4 in IPv6 e viceversa.

La maggior parte dei server VPN installabili on-premise e delle VPN as-a-service implementano più protocolli e consentono all'utente di scegliere quello da utilizzare: inutile dire che, in questi casi, è opportuno scegliere uno dei protocolli che danno maggiori garanzie di sicurezza e performance (OpenVPN, IKEv2 o WireGuard), così da poter disporre di una connessione veloce e sicura.

Tutela dell'anonimato

Il paragrafo precedente mostra chiaramente l'importanza di scegliere una VPN in grado di supportare un protocollo di comunicazione sicuro, così da proteggere meglio i nostri dati. Ma nel caso delle VPN as-a-service, che come abbiamo detto hanno lo scopo principale di garantire a chi le utilizza l'assoluto anonimato, l'utilizzo di un protocollo connessione sicuro è un parametro sufficiente? La risposta, molto semplicemente, è NO. Indipendentemente dagli standard crittografici utilizzati, un servizio VPN che voglia assicurare ai propri utenti la riservatezza delle informazioni di navigazione - IP, provenienza geografica, ISP e via dicendo - deve fornire una serie di garanzie ulteriori.

Il primo aspetto da tenere in considerazione è quello del tracking e/o logging, ovvero della capacità del server VPN di tenere traccia di quello che stiamo facendo all'interno dei propri server. E' infatti del tutto evidente che se il nostro servizio VPN tiene registri di connessione / trasferimento e/o ha una politica di monitoraggio per tutti gli utenti, qualcuno potrebbe prima o poi decidere di recuperare quei dati per rintracciare noi o le nostre attività online: in questo caso non è opportuno parlare unicamente di hacker e/o malintenzionati, in quanto si tratta di richieste che potrebbero arrivare anche da tribunali, agenti di polizia, agenzie governative e simili, grazie a una legislazione poco incline a difendere il diritto alla privacy individuale.

Per questa ragione la scelta di un servizio VPN non può prescindere dall'analisi dei seguenti fattori:

In che paese è registrato il servizio? Dove si trovano i VPN server? Si tratta di paesi che obbligano i service provider a tenere traccia degli accessi e delle connessioni e/o a fornirli alle autorità competenti a determinate condizioni?

Il servizio prevede la registrazione di log? Cosa dice la EULA (End-User License Agreement, ovvero il contratto di licenza che descrive i termini del servizio acquistato) rispetto al diritto del provider di registrare le attività degli utenti? Si tratta di registrazioni che possono essere consegnati alle autorità competenti similmente a quanto avviene con i log degli accessi?

Il servizio prevede la registrazione delle informazioni relative al pagamento? Dove si trovano queste informazioni? Sono associate a un account, consentendo così di poterlo identificare?

Queste semplici domande aiutano a comprendere che non tutti i servizi VPN sono in grado di proteggere le nostre informazioni allo stesso modo: la risposta a ciascuna di esse contribuirà a determinare il livello di "affidabilità" del servizio VPN e costituirà un importante parametro per guidarci nella scelta del servizio più indicato alle nostre esigenze.

I principali servizi VPN disponibili nel 2019

Ecco alcuni dei provider VPN che abbiamo avuto modo di testare negli ultimi mesi (2018/2019) e che ci sentiamo di poter raccomandare. Abbiamo preferito non fornire dei "voti" veri e propri in quanto ciascuno dei servizi elencati offre dei pro e dei contro diversi, che consentono di soddisfare o meno le esigenze specifiche di diverse tipologie di utenti: leggeteli con attenzione, quindi scegliete quello che vi sembra più adeguato per le vostre.

Read the full article

0 notes