#pivoting

Photo

MAGGIE Q

as Sarah in Pivoting 1.01

#maggieqedit#tvedit#maggie q#pivoting#fashion#mygifs#mikaeled#chewieblog#femaledaily#televisiongifs#useroptional#cinemapix#found those in my 'unpublished' folder#and she looks too good to just throw them away

105 notes

·

View notes

Photo

JT NEAL in Pivoting 1.02 “My Friend Died!“(2022)

#jt neal#jtnealedit#pivoting#pivotingedit#serie#tv show#serieedit#tvshowedit#actor#chest#muscle#celebs#seriegifs#gifs#mine#*

148 notes

·

View notes

Text

#spilled ink#pivoting#quotes#life#love#care#adjust#rekindle#peace#positivity#good vibes#good vibe tribe#goodvibesatpeace

6 notes

·

View notes

Text

@ my first bout a few weeks ago, courtesy of Bob White Skate Photography.

#tomato jam 2024#carquinez quad squad#bay area derby#roller derby#roller derby scrimmage#jamming#pivoting#blocking

3 notes

·

View notes

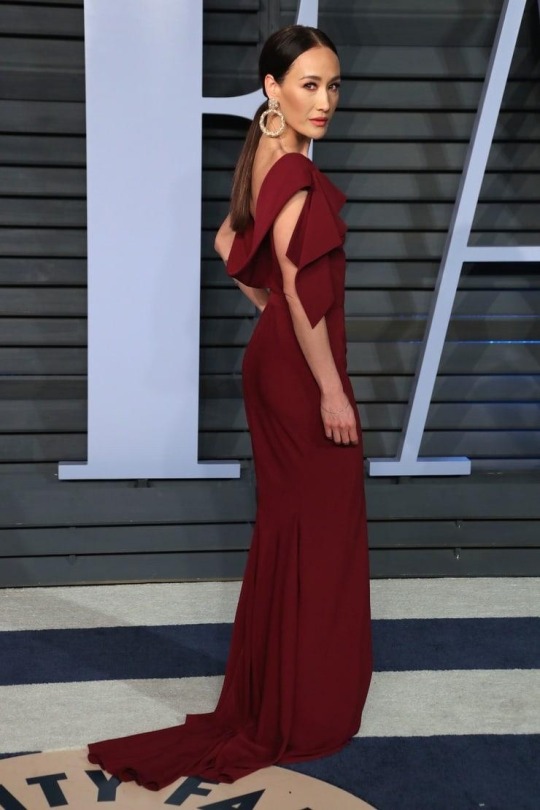

Text

Happy Birthday Maggie Q!

#Maggie Q#celeb birthdays#actress#fashion photography#red carpet fashion#pretty dresses#Naomi Watts#Pivoting#Eliza Coupe#Ginnifer Goodwin

10 notes

·

View notes

Photo

PIVOTING: IF SHE COULD SEE US NOW

Maggie Q, Eliza Coupe, Ginnifer Goodwin

#my sweet summer children#tvedit#pivoting#pivotingedit#maggie q#maggieqedit#eliza coupe#elizacoupeedit#ginnifer goodwin#ginnifergoodwinedit#comedyedit#userbbelcher#fox#character inspo#muse inspo#moa.

21 notes

·

View notes

Text

JODIE + MATT

4 notes

·

View notes

Text

I want to feel better and get energetic enough to enjoy accomplishing my goals. I’ve been feeling my age and am also looking into the best exercise and diet for increased energy. I have to say that being excited about a new direction in life and the adventure of exploration has already given me more energy.

0 notes

Text

The Anguish Of Adjusting

We’ve had an unusual winter for Central Florida. Typically, we have a week of really cold weather–which would translate to anything below 60 degrees–and a little bit of precipitation. This year, we’ve seen more cold days and rain, which brings a dampness that causes the cold to cut through to your bones.

Yes, we are weather wimps. Yes, we tolerate heat and humidity better than many.

We’ve had…

View On WordPress

#adjusting#Bible#cold weather#crisis of character#Dayle Rogers#God#Jesus#Jewish laws and traditions#lies#pivoting#resolutions#The Anguish Of Adjusting#Tip of My Iceberg

0 notes

Text

playing a new game where i talk about fandom using words that belong on corporate powerpoint slides like:

✨ we have to align our headcanons to authentically reflect our strategic mission and meet quarterly margin objectives ✨

sorry to everyone who understood that

#translation: 'everyone should agree with my obviously correct takes so there will be more fic i like in the tag'#add something about the ability to 'quickly pivot in response to changing market trends' if it's a fandom with actively airing canon

22K notes

·

View notes

Text

How top companies are embracing failures and succeeding ?

Table of ContentsI. Introduction: The changing view of business failures a. Failure’s historical stigma b. Failure tolerant cultures are on the rise c. The importance of failure learning II. Accepting failure as a force for success a. Redefining failure Key concepts: Rapid prototypingIterative learning Accepting risk and experimentation Key concepts: Exploration of Blue Oceans Moving…

View On WordPress

0 notes

Photo

MAGGIE Q

as Sarah in PIVOTING, Season 1

#maggieqedit#pivotingedit#tvedit#maggie q#pivoting#mygifs#userlenny#usermichi#mikaeled#userteri#ladiesblr#useroptional#chewieblog#televisiongifs#cinemapix

245 notes

·

View notes

Text

The scene in the Barbie trailer when Barbie is skating around with Ken and asks "Why is everyone staring at me?"

THAT'S EXACTLY WHAT IT FEELS LIKE TO BE AN ADOLESCENT GIRL.

Living in Barbieland (childhood girlhood) but then suddenly you're all grown up in the real world subject to scrutiny and sexualisation (the guy slapping Barbie's ass) and feeling like existing is a crime?

Being forced by adult men into a box (which leads to the not like other girls syndrome) and exploring the 'real world' (being forced to grow up too quickly) while fighting the realisation that maybe the world sucks and being a woman is so difficult while hoping with all your heart that it's not always going to be this way.

Losing touch with the very things that made you happy because they're considered immature and girly? (The group of teens that said they hadn't played with Barbies since they were five.)

Older women telling you that you have to learn the truth about the world and that you can never have your old life back (Kate Mckinnon's Barbie) despite it being the only thing you yearn for, but also older women being a bright spot and support (the old woman on the bench) in the endless slough of life.

And this is just the trailer!!! I'm so excited for this movie I can't breathe, Greta Gerwig the woman that you are 😭

#barbie#more thoughts on this when my mental coherence returns#but ahhh!#im also really excited to see america ferrera's role because I have a feeling it's gonna be pivotal#Barbie meta#the barbie movie#barbie (2023)#shut up im so excited#ken is the emotional support pet every adolescent girl needs#THIS IS EXACTLY WHAT IT'S LIKE TO BE A TEENAGE GIRL#i already love this movie so much#and it hasnt even released#thoughts r scattered cuz the trailer is that good

17K notes

·

View notes

Text

Il Pivoting: Come Prevenire gli Attacchi Informatici dall'Interno della Tua Rete

Estimated reading time: 4 minutes

Il mondo della sicurezza informatica è in costante evoluzione, e le organizzazioni devono impegnarsi per proteggere le loro reti e i dati sensibili da attacchi sempre più sofisticati. Una delle minacce più pericolose per le reti aziendali è il "pivoting", una tecnica utilizzata dagli hacker per infiltrarsi e spostarsi all'interno di una rete. In questo articolo, esploreremo cos'è il pivoting, come funziona e come prevenire questo tipo di attacco dalla tua rete.

Cos'è il Pivoting?

Il pivoting è una tecnica utilizzata dagli hacker per sfruttare una vulnerabilità o un dispositivo compromesso all'interno di una rete per accedere a ulteriori risorse e dati sensibili. Gli attacchi di pivoting sono particolarmente pericolosi perché possono essere difficili da rilevare e prevenire, in quanto gli hacker sfruttano le normali funzionalità di una rete per ottenere accesso a sistemi e dati protetti.

Come Funziona il Pivoting?

Gli attacchi di pivoting si svolgono generalmente in tre fasi:

- Infiltrazione: L'hacker guadagna accesso iniziale alla rete, spesso sfruttando una vulnerabilità nota, un'email di phishing o un dispositivo infetto.

- Espansione: Una volta all'interno della rete, l'hacker cerca di estendere il suo controllo su altri dispositivi e risorse, sfruttando ulteriori vulnerabilità o rubando credenziali di accesso.

- Estrazione: L'hacker utilizza il controllo ottenuto per accedere a dati sensibili o sistemi critici, che possono essere rubati, danneggiati o utilizzati per ulteriori attacchi.

Identificazione delle Minacce Interne

Uno dei modi migliori per prevenire gli attacchi di pivoting è identificare e monitorare le minacce interne alla tua rete. Questo può essere fatto utilizzando diverse tecniche, tra cui:

- Analisi comportamentale: Monitorare il comportamento degli utenti e dei dispositivi all'interno della rete per identificare attività sospette o insolite che potrebbero indicare un attacco in corso.

- Rilevamento delle anomalie: Utilizzare strumenti di rilevamento delle anomalie per identificare variazioni nel traffico di rete, nei pattern di accesso e nell'utilizzo delle risorse che potrebbero suggerire un attacco.

- Gestione delle vulnerabilità: Mantenere un inventario aggiornato delle vulnerabilità note all'interno della rete e lavorare per mitigarle attraverso patch e aggiornamenti di sicurezza.

Segmentazione della Rete

Un altro approccio efficace per prevenire gli attacchi di pivoting è la segmentazione della rete. La segmentazione della rete implica dividere la tua rete in sezioni più piccole, o segmenti, che possono essere isolati e protetti individualmente. Questo può limitare la capacità di un attaccante di spostarsi all'interno della rete e ridurre il danno che può essere fatto in caso di violazione.

La segmentazione della rete può essere realizzata utilizzando una serie di tecnologie e tecniche, tra cui:

- VLAN: Le Virtual Local Area Networks (VLAN) consentono di dividere una rete fisica in più reti virtuali isolate, ognuna delle quali può avere le proprie politiche di sicurezza e accesso.

- Firewall: I firewall possono essere utilizzati per isolare segmenti di rete e controllare il flusso di traffico tra di essi, impedendo l'accesso a risorse sensibili e limitando la capacità degli attaccanti di spostarsi all'interno della rete.

- Accesso basato sui ruoli: Implementare politiche di accesso basate sui ruoli (RBAC) per garantire che gli utenti e i dispositivi abbiano solo l'accesso alle risorse di cui hanno bisogno, riducendo il rischio di compromissione delle credenziali e limitando l'impatto di un attacco.

Formazione e Consapevolezza degli Utenti

La formazione degli utenti è un componente fondamentale nella prevenzione degli attacchi di pivoting. Gli utenti inconsapevoli possono facilmente cadere vittime di truffe di phishing, scaricare malware o compromettere inavvertitamente le credenziali di accesso che consentono agli hacker di guadagnare un punto d'appoggio all'interno della rete. Per ridurre questo rischio, è importante educare i dipendenti e gli utenti su:

- Le tecniche di phishing e come riconoscere e segnalare email sospette.

- L'importanza di utilizzare password forti e uniche per ogni account e di cambiare regolarmente le password.

- Le politiche e le procedure interne per la gestione delle credenziali di accesso e la prevenzione delle fughe di dati.

Monitoraggio e Risposta agli Incidenti

Infine, è fondamentale avere un piano di monitoraggio e risposta agli incidenti di sicurezza per rilevare rapidamente gli attacchi di pivoting e limitare il loro impatto. Questo può includere:

- L'utilizzo di strumenti di monitoraggio e rilevazione delle intrusioni per identificare attività sospette e segnalare potenziali violazioni.

- L'implementazione di un team di risposta agli incidenti (IRT) per indagare e rispondere in modo tempestivo agli attacchi.

- Lo sviluppo di un piano di comunicazione e ripristino per informare gli stakeholder interni ed esterni in caso di violazione e ripristinare rapidamente i sistemi e i dati compromessi.

Implementando queste strategie, la tua organizzazione sarà meglio preparata a prevenire gli attacchi di pivoting e proteggere le risorse critiche e i dati sensibili.

Conclusione

La prevenzione degli attacchi di pivoting è fondamentale per proteggere la tua rete e i dati sensibili dai cybercriminali sempre più sofisticati. Attraverso l'identificazione delle minacce interne, la segmentazione della rete, la formazione degli utenti e un piano di monitoraggio e risposta agli incidenti, sarà possibile ridurre significativamente il rischio di subire questo tipo di attacco e garantire la sicurezza della tua organizzazione.

- Forum Web

- L'intelligenza artificiale e il machine learning nella cybersecurity: come queste tecnologie stanno cambiando il modo in cui le aziende affrontano le minacce alla sicurezza

- Area interna

- La sicurezza informatica a più livelli: come proteggere la tua azienda da tutte le minacce

- Initial Access Broker: La minaccia invisibile che mette a rischio la sicurezza informatica

Read the full article

0 notes

Text

In this display, he slowly flies back and forth in front of the perched male, pivoting his body from side to side.

"Biological Exuberance: Animal Homosexuality and Natural Diversity" - Bruce Bagemihl

#book quotes#biological exuberance#bruce bagemihl#nonfiction#long tailed hermit hummingbird#phaethornis superciliosus#courtship#float#pivoting#side to side

0 notes

Text

Plan For Change

Make plans, but be open to change.

Nothing will go exactly how you want or expect it to.

Change, therefore, should be part of your plan.

That way, you will be less disappointed when you are forced to pivot.

Success will come to you much easier when you are willing to adapt to life as it is, as opposed to insisting that it conforms to your expectations and demands.

Remain flexible and…

View On WordPress

0 notes